StrRAT ve Ratty uzaktan erişim truva atlarının (RAT) operatörleri, güvenlik araçları tarafından tespit edilmekten kaçınmak için çok dilli MSI/JAR ve CAB/JAR dosyalarını kullanarak yeni bir kampanya yürütüyor.

Kampanya, tehdit aktörlerinin anti-virüs motorları tarafından tespit edilmekten kaçınma konusunda orta düzeyde bir başarı elde ettiğini bildiren Deep Instinct tarafından tespit edildi. Bu, iki özel RAT’ın ne kadar eski ve iyi belgelenmiş olduğu dikkate alındığında dikkate değerdir.

Polyglot dosyaları, iki veya daha fazla dosya biçimini, birden çok farklı uygulama tarafından hatasız olarak yorumlanmalarını ve başlatılmalarını mümkün kılacak şekilde birleştirir.

Tehdit aktörleri, birkaç yıldır kötü amaçlı kodu gizlemek, güvenlik çözümlerini karıştırmak ve korumaları atlamak için çok dilli dosyaları kullanıyor.

Son zamanlarda, bu tekniğin Outlook ve Thunderbird hesaplarını hedefleyen StrelaStealer kötü amaçlı yazılımı tarafından kullanıldığını bildirdik.

Microsoft’un imza tabanlı bir algılama sistemi uygulayarak sorunu çözme çabalarına rağmen, bu korumayı atlamanın yolları vardır, bu nedenle çok dilli dosyalar kötü amaçlarla kullanılmaya devam eder.

RAT çok dilli kampanya

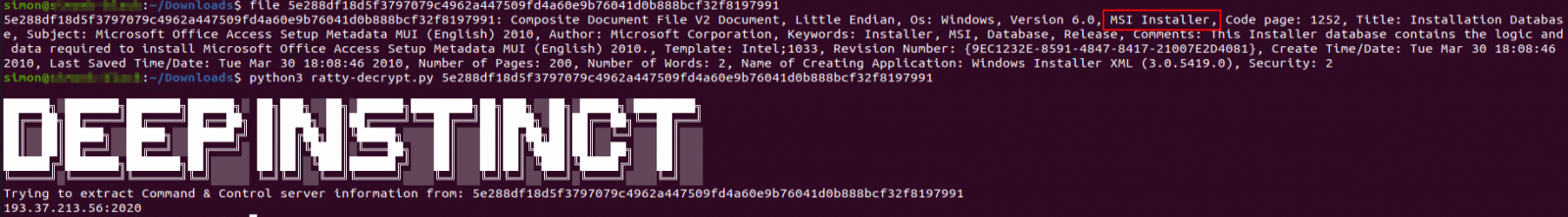

2018’den beri uygulanan ve Deep Instinct’in en son RAT dağıtım kampanyasında gözlemlediği dikkate değer bir durum, JAR ve MSI formatlarının tek bir dosyada birleştirilmesidir.

JAR dosyaları, sonundaki bir kayıtla bu şekilde tanımlanan arşivlerdir; MSI’da dosya türü tanımlayıcısı, dosyanın başındaki “sihirli bir başlıktır”, böylece tehdit aktörleri iki biçimi tek bir dosyada kolayca birleştirebilir.

Bu ikili biçim, bunların Windows’ta bir MSI olarak yürütülmesine ve ayrıca Java çalışma zamanı tarafından bir JAR dosyası olarak yürütülmesine olanak tanır.

JAR’lar yürütülebilir dosyalar değildir, bu nedenle virüsten koruma araçları tarafından o kadar güçlü bir şekilde kontrol edilmezler. Ne yazık ki bu, kötü amaçlı kodu gizlemelerine ve AV’yi kandırarak dosyanın temiz çıkması gereken MSI bölümünü taramasına olanak tanır.

Deep Instinct, aynı iki RAT ailesini içeren diğer vakalarda MSI yerine CAB/JAR kombinasyonlarını fark etti. CAB’ler ayrıca JAR’larla çok dilli kombinasyonlar için iyi adaylardır çünkü onlar da dosya türü yorumlaması için sihirli bir başlığa sahiptir.

Bu kampanyada kullanılan poliglotlar, Sendgrid ve Cutt.ly ve Rebrand.ly gibi URL kısaltma hizmetleri tarafından yayılırken, getirilen StrRAT ve Ratty yükleri Discord’da depolanır.

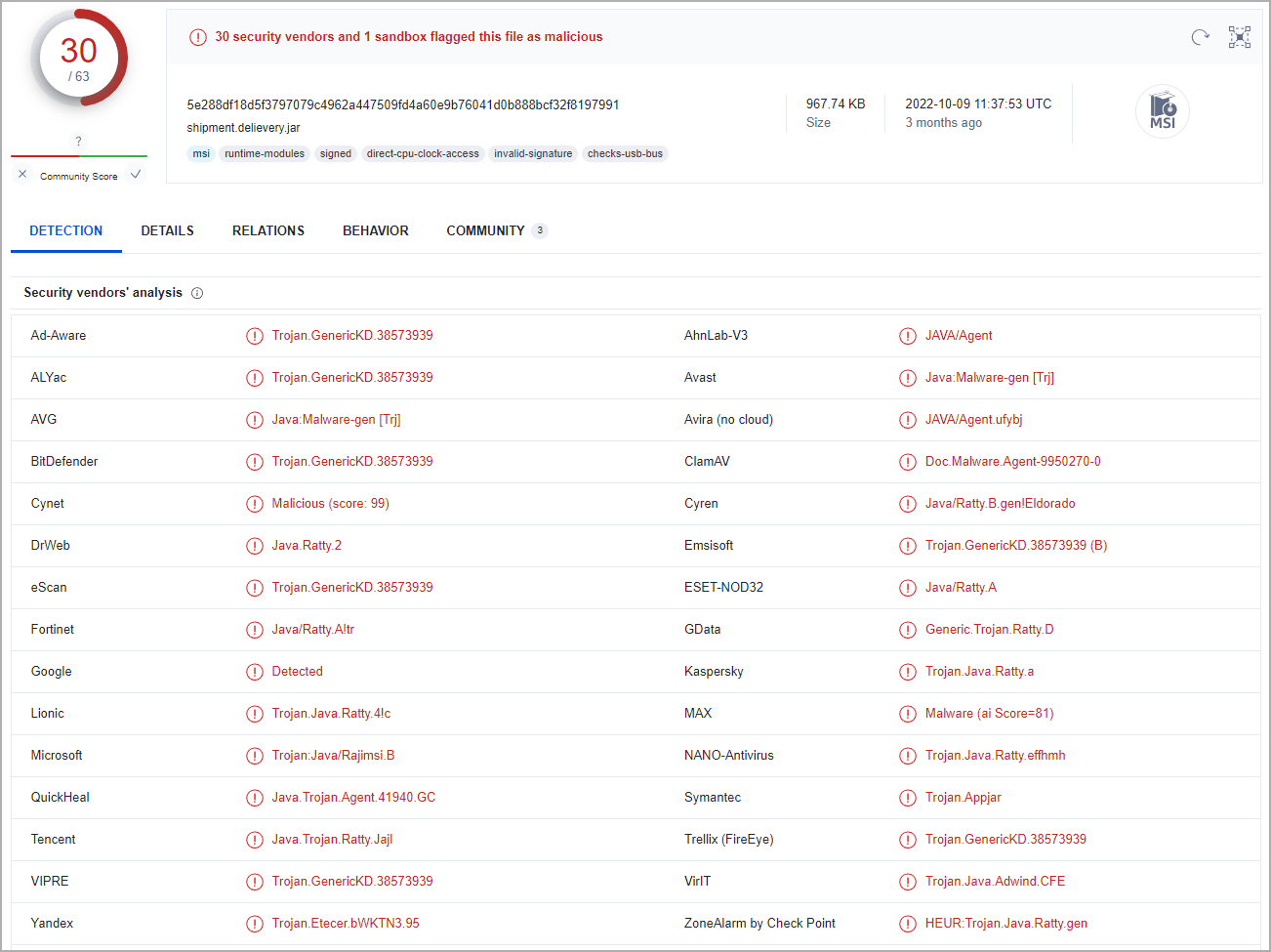

Tespit açısından, CAB/JAR poliglotları Virus Total’deki 59 AV motorundan altı pozitif döndürürken, 30 güvenlik satıcısı MSI/JAR polyglotlarını tanımlar. Bu nedenle, tespit oranı %10 ile %50 arasında değişmektedir.

Derin İçgüdü, hem StrRAT hem de Ratty için incelenen poliglotların birçoğunun aynı C2 adresini kullandığını ve aynı Bulgar barındırma firması tarafından barındırıldığını bildirdi.

Bu nedenle, her iki türün de aynı operatör tarafından yürütülen tek bir kampanyada kullanılması mümkündür.