Raspberry Robin kötü amaçlı yazılımının son sürümleri daha gizlidir ve yalnızca bunlara duyarlı sistemlere dağıtılan bir günlük açıklardan yararlanır.

Bir günlük istismarlar, etkilenen yazılımın geliştiricisinin yakın zamanda yamaladığı ancak düzeltmenin ya tüm istemcilere dağıtılmadığı ya da tüm savunmasız sistemlere uygulanmadığı bir güvenlik açığından yararlanan kodu ifade eder.

Satıcının, genellikle bir yama yayınlamayla birlikte gelen güvenlik açığını açığa çıkardığı andan itibaren, tehdit aktörleri bir açık oluşturma ve düzeltme çok sayıda sisteme yayılmadan önce onu kullanma konusunda acele ediyor.

Check Point’ten gelen bir rapora göre Raspberry Robin yakın zamanda 1 günlük kusurlar için en az iki açıktan yararlandı; bu da kötü amaçlı yazılım operatörünün ya kodu geliştirme yeteneğine sahip olduğunu ya da bunu sağlayan kaynaklara sahip olduğunu gösteriyor.

Ahududu Robin arka plan

Raspberry Robin, yönetilen bir tespit ve müdahale şirketi olan Red Canary’nin ilk kez 2021’de tanımladığı bir solucandır. Virüslü sistemler üzerinde bir dayanak oluşturmak ve ek yüklerin dağıtımını kolaylaştırmak için öncelikle USB sürücüleri gibi çıkarılabilir depolama aygıtları aracılığıyla yayılır.

EvilCorp, FIN11, TA505, Clop fidye yazılımı çetesi ve diğer kötü amaçlı yazılım operasyonları gibi tehdit aktörleriyle ilişkilendiriliyor ancak yaratıcıları ve bakımcıları bilinmiyor.

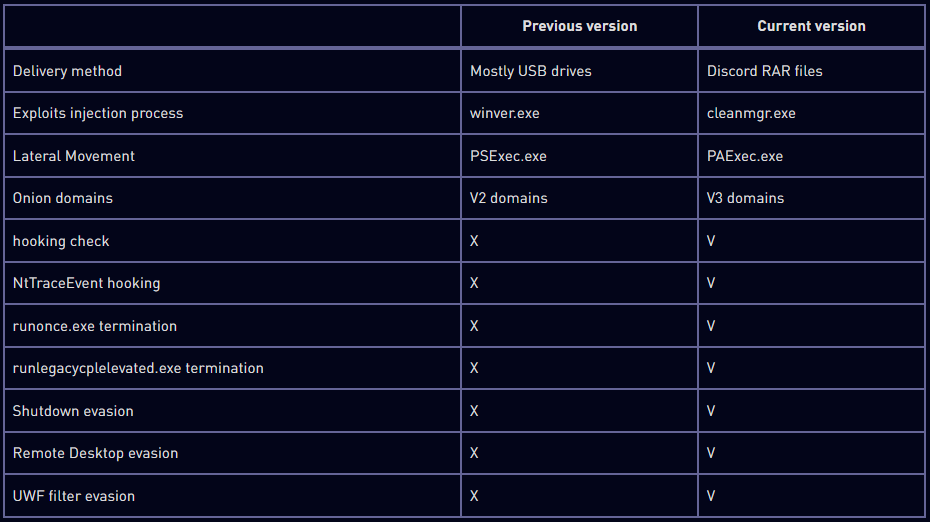

Raspberry Robin, keşfinden bu yana sürekli olarak gelişti, yeni özellikler ekledi, kaçınma teknikleri ekledi ve çeşitli dağıtım yöntemlerini benimsedi. Uyguladığı kaçırma hilesinin bir örneği, araştırmacıları yanıltmak için sahte veriler bırakmaktı.

Check Point, Raspberry Robin’in operasyonlarında Ekim 2023’ten itibaren dünya çapındaki sistemleri hedef alan büyük saldırı dalgalarıyla bir artış gözlemlediğini bildirdi.

Son kampanyalarda dikkate değer bir değişiklik, muhtemelen bağlantıları hedefe e-postayla gönderdikten sonra kötü amaçlı arşiv dosyalarını hedefe bırakmak için Discord platformunun kullanılmasıdır.

Arşivler, dijital olarak imzalanmış bir yürütülebilir dosya (OleView.exe) ve kurban yürütülebilir dosyayı çalıştırdığında yandan yüklenen ve böylece sistemde Raspberry Robin’i etkinleştiren kötü amaçlı bir DLL dosyası (aclui.dll) içeriyor.

N günlük kusurları hedefleme

Raspberry Robin bir bilgisayarda ilk kez çalıştırıldığında, çeşitli 1 günlük güvenlik açıklarından yararlanarak otomatik olarak cihazdaki ayrıcalıkları yükseltmeye çalışacaktır.

Check Point, yeni Raspberry Robin kampanyasının, Microsoft Streaming Service Proxy ve Windows TPM Aygıt Sürücüsünde iki yerel ayrıcalık yükseltme güvenlik açığı olan CVE-2023-36802 ve CVE-2023-29360’a yönelik açıklardan yararlandığını vurguluyor.

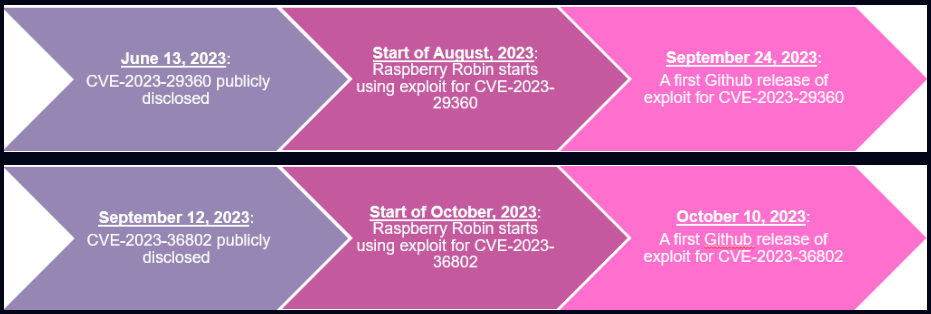

Araştırmacılar, her iki durumda da Raspberry Robin’in, güvenlik sorunlarının 13 Haziran ve 12 Eylül 2023’te kamuya açıklanmasından bir aydan kısa bir süre sonra o zamanlar bilinmeyen bir açıktan yararlanarak kusurlardan yararlanmaya başladığını söylüyor.

Aşağıdaki zaman çizelgesi şemasında gösterildiği gibi, Raspberry Robin, güvenlik araştırmacıları iki kusur için kavram kanıtı yararlanma kodunu ilk kez yayınlamadan önce iki kusurdan yararlandı.

Özellikle, saldırganların ayrıcalıklarını SİSTEM düzeyine yükseltmesine olanak tanıyan CVE-2023-36802 ile ilgili olarak Cyfirma, Microsoft’un sorunu kabul edip çözmesinden tam yedi ay önce, Şubat 2023’ten bu yana Dark Web’de bir açıktan yararlanmanın satın alınabildiğini bildirdi. .

Bu zaman çizelgesi, Raspberry Robin’in, sıfır gün maliyetinin daha büyük siber suç operasyonları için bile muhtemelen çok fazla olması nedeniyle, açıklandıktan hemen sonra dış kaynaklardan 1 günlük istismarlar elde ettiğini gösteriyor.

Check Point, Raspberry Robin tarafından kullanılan güvenlik açıklarının ana 32 bit bileşene gömülü olmaması, harici 64 bit yürütülebilir dosyalar olarak dağıtılması ve aynı zamanda bu kötü amaçlı yazılımda tipik olarak görülen ağır gizleme özelliğinden yoksun olması nedeniyle bu teoriye işaret eden kanıtlar da buldu. .

Yeni kaçınma mekanizmaları

Check Point’in raporu ayrıca, yeni anti-analiz, kaçınma ve yanal hareket mekanizmalarını içeren en yeni Raspberry Robin varyantlarındaki çeşitli ilerlemelere de dikkat çekiyor.

Kötü amaçlı yazılım, güvenlik araçlarını ve işletim sistemi savunmalarını atlatmak için artık Hesap Denetimi Kullanımı (UAC) ile ilgili ‘runlegacycplelevated.exe’ gibi belirli işlemleri sonlandırmaya çalışıyor ve Windows için Olay İzleme (ETW) tarafından tespit edilmekten kaçınmak için NtTraceEvent API’sini yamalıyor.

Üstelik Raspberry Robin artık güvenlik ürünleri tarafından yapılan herhangi bir izleme sürecini tespit etmek için API işlevinin ilk baytını karşılaştırarak ‘GetUserDefaultLangID’ ve ‘GetModuleHandleW’ gibi belirli API’lerin bağlı olup olmadığını kontrol ediyor.

Bir başka ilginç yeni taktik, kötü amaçlı yazılımın etkinliğini kesintiye uğratabilecek sistem kapanmalarını önlemek için ‘AbortSystemShutdownW’ ve ‘ShutdownBlockReasonCreate’ gibi API’leri kullanan rutinlerin uygulanmasıdır.

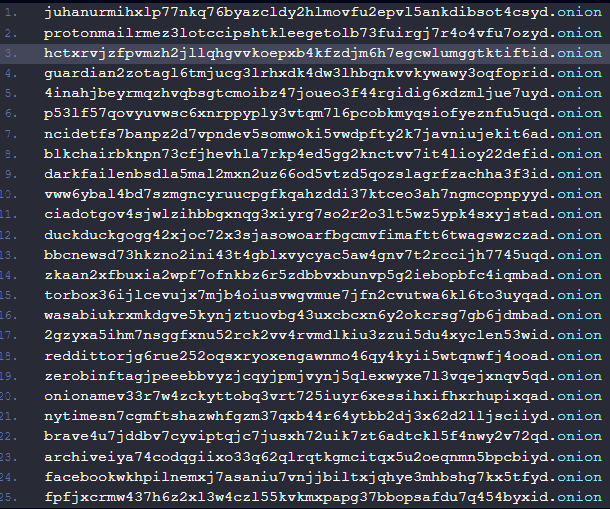

Kötü amaçlı yazılım, komuta ve kontrol (C2) adreslerini gizlemek için ilk olarak, ilk iletişimlerin zararsız görünmesini sağlamak için, iyi bilinen sitelere işaret eden 60 sabit kodlu Tor etki alanından biriyle rastgele etkileşime giriyor.

Son olarak Raspberry Robin artık yükü doğrudan barındırma konumundan indirmek için PsExec.exe yerine PAExec.exe’yi kullanıyor. PsExec.exe’nin bilgisayar korsanları tarafından kötüye kullanıldığı bilindiğinden, bu karar muhtemelen gizliliğini artırmak için verildi.

Araştırmacılar, Raspberry Robin’in gelişmeye devam edeceğine ve kamuya açıklanmayan kodları arayarak cephaneliğine yeni özellikler ekleyeceğine inanıyor. Kötü amaçlı yazılım analizi sırasındaki gözlemlere dayanarak, kötü amaçlı yazılımın oluşturulmadığı operatörlerin, yararlanma kodunu sağlayan bir geliştiriciye bağlı olması muhtemeldir.

Check Point’in raporu, Raspberry Robin’e yönelik tehlike göstergelerinin bir listesini sunuyor; bu liste, kötü amaçlı yazılıma yönelik karmalar, Tor ağındaki birden fazla etki alanı ve kötü amaçlı arşivi indirmek için Discord URL’lerinden oluşuyor.