Popüler açık kaynaklı analitik ve görselleştirme platformu olan Grafana, bir kez daha büyük ölçekli, koordineli bir sömürü çabasının hedefi haline geldi.

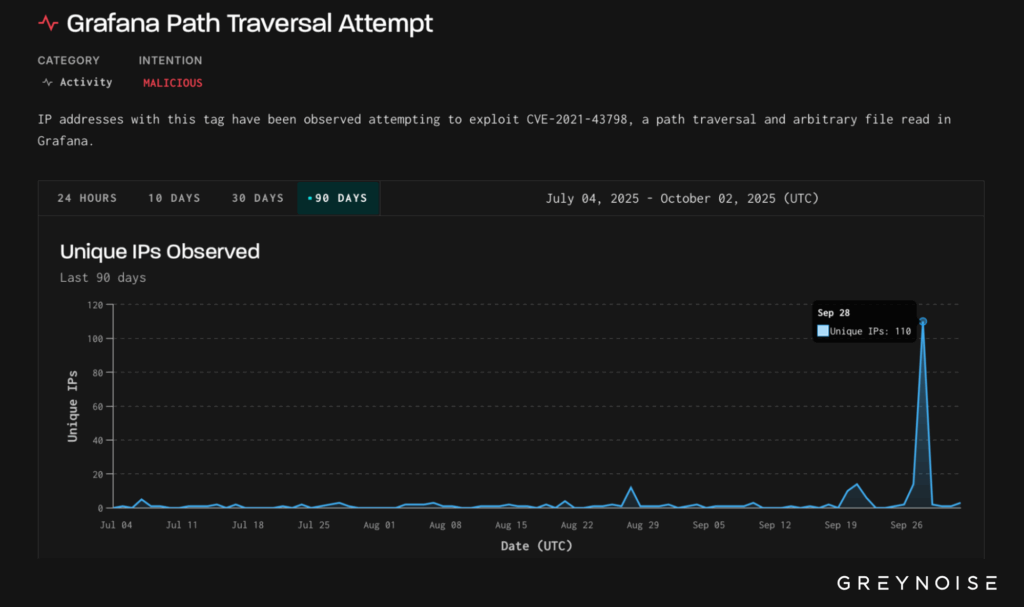

28 Eylül’de Greynoise’deki güvenlik araştırmacıları, CVE-2021-43798’den yararlanma çabalarında ani bir artış tespit etti, bu da açılmamış örneklerde keyfi dosya okumalarına izin veren bir yol geçiş kusuru.

Tek bir gün boyunca, 110 benzersiz kötü niyetli IPS, hassas konfigürasyon ve kimlik bilgisi dosyalarını toplamak için uyumlu bir kampanya gibi görünen, düşman olarak sınıflandırılan Global Gözlem Gridini (GOG) araştırdı.

Grafana Sömürü Capsmpts

Önceki ayların etkinliği sınırlıydı, ancak 28 Eylül’de saldırganlar bir talep artışı sağladı. Toplam 110 benzersiz IP adresi sömürü denedi. Destinasyonlar sadece ABD, Slovakya ve Tayvan’ı içeriyordu ve katı bir 3: 1: 1 dağıtımına bağlı kaldı.

Bangladeş, ABD uç noktalarını 105 kez hedefleyen, Çin’de kalan iki ve bir Almanya’da bir diğeri olan kaynak IP’lerin 107’sini oluşturdu. IP’lerin çoğu ilk olarak problarını başlattıkları gün gözlemlendi ve tek kullanımlık altyapı önerdi.

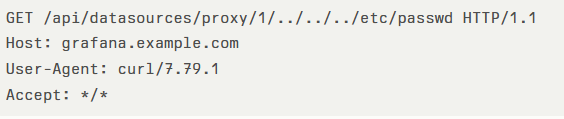

Yükler klasik bir geçiş desenini izledi, örneğin:

Yanıtlar Geri dönen sistem dosyaları veya Grafana yapılandırma verileri kimlik bilgilerini veya hassas ayarları ortaya çıkararak izlenen ortamların daha da uzlaşmasını sağlayacaktır.

Trafik analizi iki önemli deseni ortaya çıkardı: tek tip bir coğrafi hedefleme oranı ve takım parmak izlerinin yakınsaması.

Bangladeş merkezli tarayıcılar bize 100 kez, bir kez Slovakya ve Tayvan’a ev sahipliği yaptı; Çin ve Almanya’dan benzer 3: 1: 1 oranları gözlendi.

Üst TCP ve HTTP parmak izi, farklı TLS JA3 karma ve kullanıcı ajanı dizeleri, hedefler arasında benzer şekilde eşlenmiş, saldırı kitlerinin farklı aktörlerden ziyade merkezi olarak paylaşıldığını veya düzenlendiğini gösterir.

Her ikisi de Chinanet-Backbone altındaki 60.186.152.35 ve 122.231.163.197, iki Çin tarafından barındırılan iki IP, sadece 28 Eylül’de aktif olduğunu ve sadece Grafana Yolu geçiş problarına odaklandığını söyledi.

Eski, yüksek etkili kusurların sömürülmesi yaygındır. Grafana’daki yol geçiş hataları SSRF dalgalarında ve hesap devralma araç setlerinde yer aldı ve saldırganlar sık sık çok aşamalı istismar zincirlerine entegre ediyorlar.

CVE-2021-43798’in yeniden canlanması, yamalı veya kullanımdan kaldırılmış güvenlik açıklarının bile devam eden uyanıklık gerektirdiğini göstermektedir.

Hafifletme

Tüm Grafana dağıtımlarının CVE-2021-43798’i hafifleterek en son güvenli sürümle güncellendiğinden emin olun. Web sunucusu günlüklerini yetkisiz geçiş istekleri için inceleyin ve yetkisiz erişim için döndürülen dosya içeriğini denetleyin.

28 Eylül’de tanımlanan 110 kötü niyetli IP’leri bloke edin ve JA3/JA4 imza desteğiyle dinamik IP blok listeleri uygulamayı düşünün.

Kuruluşlar, titiz yama yönetimini ve proaktif günlük analizini sürdürerek, eski güvenlik açıklarının yeniden canlanmasına karşı savunabilir ve koordineli sömürü çabalarını bozabilir.

Günlük siber güvenlik güncellemeleri için bizi Google News, LinkedIn ve X’te takip edin. Hikayelerinizi öne çıkarmak için bizimle iletişime geçin.