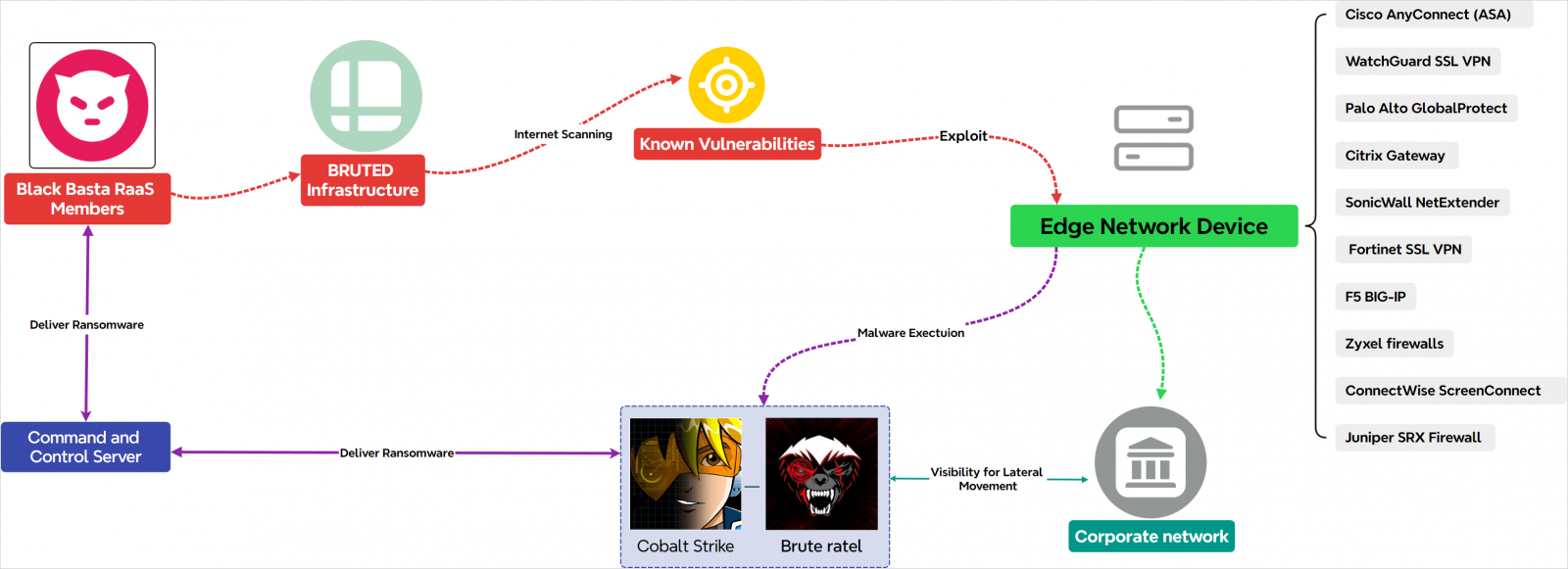

Black Basta Ransomware işlemi, güvenlik duvarları ve VPN’ler gibi kenar ağ cihazlarını ihlal etmek için ‘kaba’ olarak adlandırılan otomatik bir kaba zorlama çerçevesi oluşturdu.

Çerçeve, Blackbasta’nın ilk ağ erişimini kolaylaştırmasını ve savunmasız internete maruz kalan uç noktalara yönelik fidye yazılımı saldırılarını ölçmesini sağladı.

Bröfün keşfi, fidye yazılımı çetesinin sızdırılmış dahili sohbet günlüklerinin derinlemesine bir incelemesinin ardından eklektticiq araştırmacısı Arda Buykaya’dan geliyor.

2024 yılı boyunca bu cihazlara karşı büyük ölçekli kaba zorlama ve şifre sprey saldırılarının çeşitli raporları, bazıları kaba veya benzer orijin işlemlerine bağlanabilir.

Kaba zorlamayı otomatikleştirmek

Bunuykaya, Black Basta’nın 2023 yılından bu yana otomatik kaba platformu kullandığını ve Edge Network cihazlarına büyük ölçekli kimlik bilgisi ve kaba kuvvet saldırıları yapmak için kullandığını söylüyor.

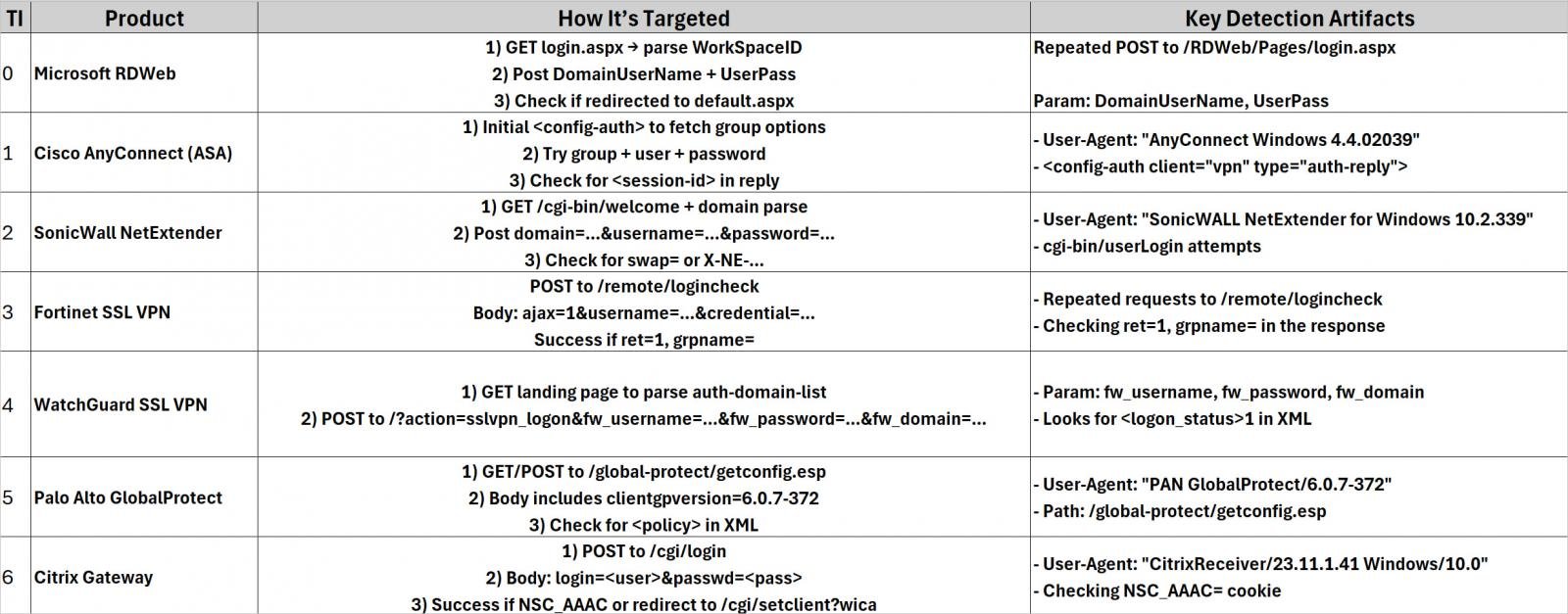

Kaynak kodunun analizi, çerçevenin aşağıdaki VPN ve uzaktan erişimli ürünlerdeki kaba kuvvet kimlik bilgileri için özel olarak tasarlandığını göstermektedir: Sonicwall NetExtender, Palo Alto GlobalProtect, Cisco AnyConnect, Fortinet SSL VPN, Citrix Netscaler (Citrix Gateway), Microsoft STRS STRS,

Kaynak: Eclecticiq

Çerçeve, alt alanları numaralandırarak, IP adreslerini çözerek ve ‘.vpn’ veya ‘uzaktan’ gibi ön ekleri ekleyerek hedefler listesini eşleştiren herkese açık erişilebilir kenar ağ cihazlarını arar. Maçlar komut ve kontrol (C2) sunucusuna geri bildirilir.

Potansiyel hedefler belirlendikten sonra, Bruted parola adaylarını uzak bir sunucudan alır ve birden çok CPU işlemi aracılığıyla birçok kimlik doğrulama isteği yürütmek için yerel olarak oluşturulan tahminlerle birleştirir.

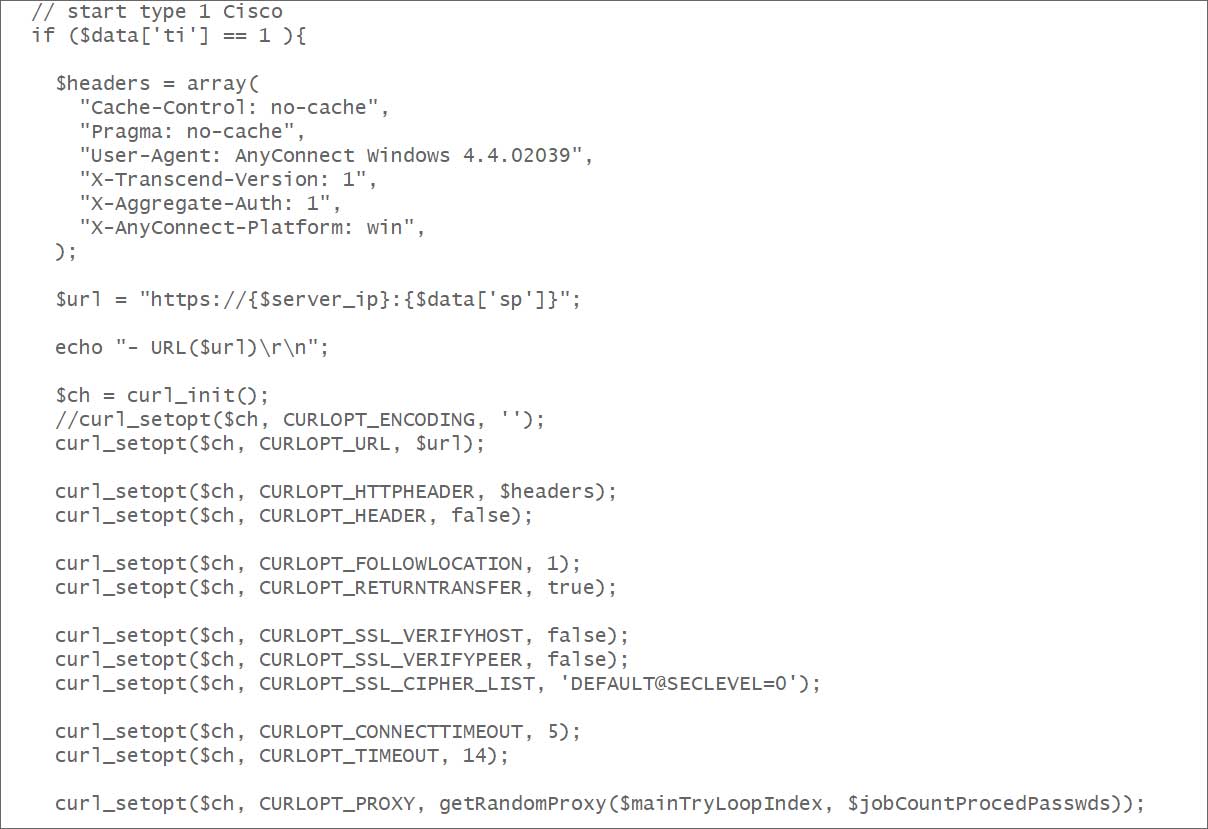

Bunuykaya, kaynak kodunu, aracın kaba kuvvet saldırılarındaki her hedeflenen cihaz için belirli istek başlıklarını ve kullanıcı aracılarını nasıl kullandığını gösteren BleepingComputer ile paylaştı.

Kaynak: BleepingComputer

ECLECTICIQ raporu, Bröf’ün hedeflenen cihazların SSL sertifikalarından ortak ad (CN) ve konu alternatif adlarını (SAN) çıkarabileceğini ve bu da hedefin etki alanına ve adlandırma kurallarına göre ek şifre tahminleri oluşturmaya yardımcı olabileceğini söylüyor.

Kaynak: Eclecticiq

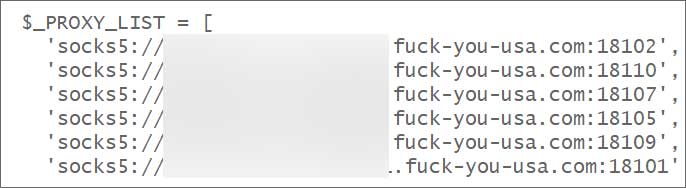

Tespitten kaçınmak için, çerçeve, saldırganın bir ara katmanın arkasındaki altyapısını gizleyen ilginç bir alan adına sahip SOCKS5 vekillerinin bir listesini kullanır.

Kaynak: BleepingCoputer

Ana altyapısı Rusya’da birden fazla sunucu içerir ve Proton66 (198953 olarak) altında kayıtlıdır.

Sızan sohbet günlükleri ayrıca, daha sonra yenilenen ödenmemiş ücretler nedeniyle sunucu kesinti hakkında dahili tartışmalar ortaya çıkardı ve bize günlük operasyonlar fidye yazılımı çetelerinin uğraşması gereken bir bakış attı.

Kaba zorlamaya karşı savunmak

Bir kerede birçok ağı ihlal ederek, tehdit aktörleri için para kazanma fırsatlarını artırarak, fidye yazılımı operasyonları gibi araçlar.

Önemli bir savunma stratejisi, tüm Edge cihazları ve VPN hesapları için güçlü, benzersiz şifreleri uygulamak ve kimlik bilgileri tehlikeye girdiğinde bile erişimi engellemek için çok faktörlü kimlik doğrulama (MFA) kullanmaktır.

Bilinmeyen yerlerden ve yüksek hacimli giriş arızalarından kimlik doğrulama girişimlerini izlemek ve hız sınırlama ve hesap kilitleme politikalarını uygulamak da çok önemlidir.

Electiciq, Bröf tarafından kullanılan ve bilinen kötü niyetli altyapı taleplerini engelleyen yeni güvenlik duvarı kuralları oluşturmak için kullanılabilecek IPS ve alanların bir listesini paylaştı.

Bröf, ağ kenar cihazlarını ihlal etmek için herhangi bir güvenlik açıkından yararlanmasa da, en son güvenlik güncellemelerini uygulayarak bu cihazları güncel tutmak hala çok önemlidir.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.