Nispeten yeni olan RansomHub fidye yazılımını (hizmet olarak) analiz eden güvenlik araştırmacıları, bunun şu anda yürürlükte olmayan Knight fidye yazılımı projesinden geliştiğine inanıyor.

RansomHub’ın kısa bir geçmişi var ve esas olarak çalınan dosyaları en yüksek teklifi verene satan bir veri hırsızlığı ve gasp grubu olarak faaliyet gösteriyor.

Çete, Nisan ayı ortasında, BlackCat/ALPHV saldırısının ardından United Health’in yan kuruluşu Change Healthcare’den çalınan verileri sızdırdığında dikkatleri üzerine çekti ve bu durum, ikisi arasında bir çeşit işbirliği olduğunu öne sürdü.

Daha yakın bir zamanda, 28 Mayıs’ta uluslararası müzayede evi Christie’s, RansomHub’un çalıntı verileri sızdırma tehdidi sonrasında bir güvenlik olayına maruz kaldığını itiraf etti.

Knight fidye yazılımı, Cyclops operasyonunun yeniden markası olarak Temmuz 2023’ün sonlarında piyasaya sürüldü ve verileri çalmak ve fidye talep etmek için Windows, macOS, Linux/ESXi makinelerini ihlal etmeye başladı.

Knight’ın özelliklerinden biri de bağlı kuruluşlara saldırıları daha etkili hale getirebilecek bir bilgi hırsızı bileşeni sunmasıydı.

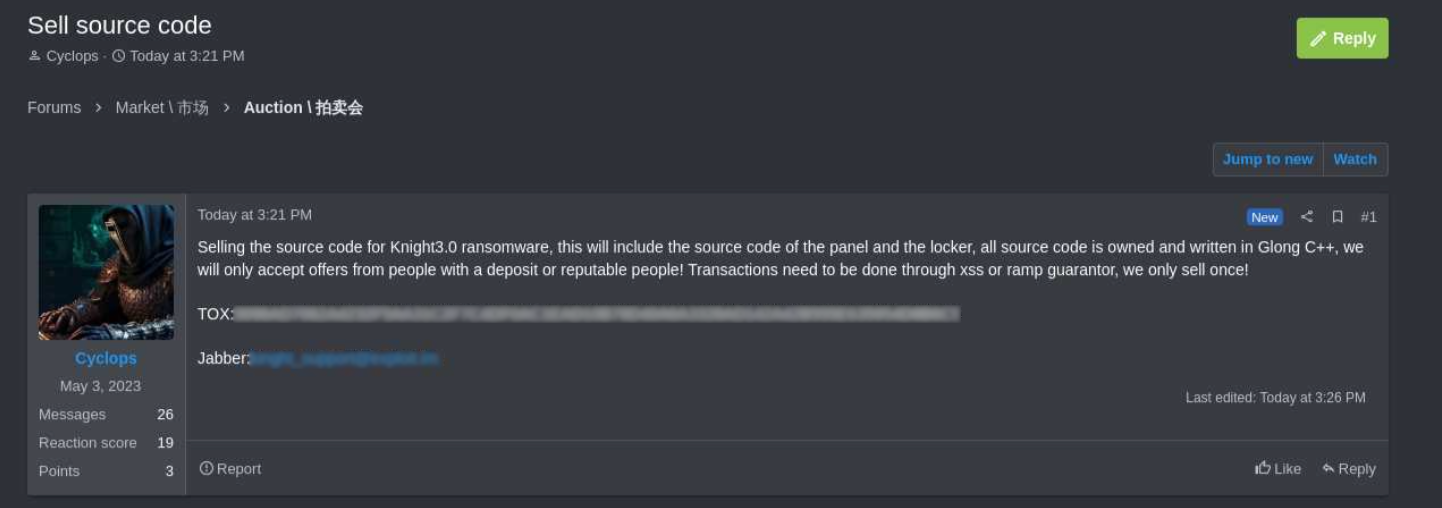

Şubat 2024’te Knight fidye yazılımının 3.0 sürümünün kaynak kodu hacker forumlarında satışa sunuldu, kurbanların gasp portalı çevrimdışı oldu ve RaaS operasyonu sessizliğe büründü.

kaynak: BU

RansomHub’ın Knight kökeni

Broadcom’un bir parçası olan Symantec’teki kötü amaçlı yazılım analistleri, iki fidye yazılımı ailesi arasında ortak bir kökene işaret eden çok sayıda benzerlik buldu:

- Her iki fidye yazılımı ailesi de Go’da yazılmıştır ve gizleme için Gobfuscate’i kullanmaktadır.

- İki kötü amaçlı yazılım verisinde kapsamlı kod çakışmaları var.

- Her ikisi de önemli dizelerin benzersiz anahtarlarla kodlandığı benzersiz bir gizleme tekniği kullanır.

- İki fidye yazılımı ailesi tarafından kullanılan fidye notları benzerdir ve RansomHub’a küçük güncellemeler eklenmiştir.

- Her iki fidye yazılımı ailesi de şifrelemeden önce uç noktaları güvenli modda yeniden başlatır.

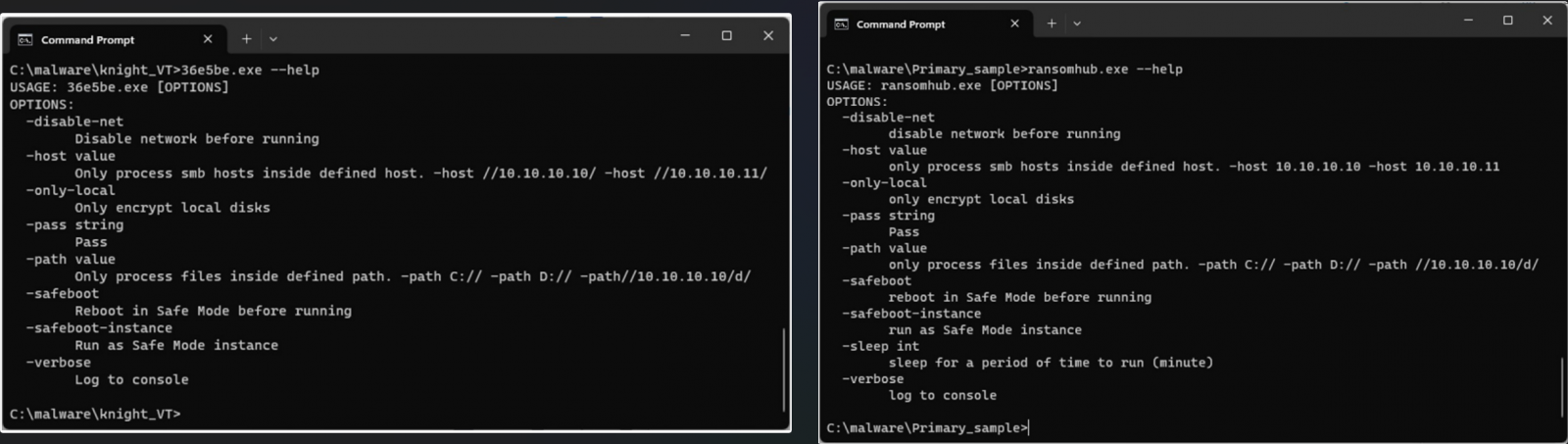

- İki ailedeki komut satırı yardım menüleri aynıdır, tek fark RansomHub’daki ‘uyku’ komutunun olmasıdır.

- Komut yürütme işlemlerinin sırası ve yöntemi aynıdır, ancak RansomHub artık bunları cmd.exe aracılığıyla yürütmektedir.

Kaynak: Symantec

Yukarıdakiler, RansomHub’un muhtemelen Knight’tan türetildiğini gösteriyor ve şantaj grubunun gerçekten de bir veri şifreleyici kullandığını doğruluyor.

Ayrıca RansomHub’un siber suç alanında ilk kez ortaya çıktığı Şubat 2024 tarihi, Knight’ın kaynak kodu satışıyla eşleşiyor.

Araştırmacılara göre RansomHub’ın Knight fidye yazılımı yaratıcıları tarafından çalıştırılması pek olası değil. Başka bir aktörün Knight’ın kaynak kodunu satın alıp saldırılarda kullanmaya başladığına inanıyorlar.

Ortaya çıktığı günden bu yana RansomHub, en üretken RaaS operasyonlarından biri haline geldi; Symantec bunu, Notchy ve Scattered Spider gibi ALPHV operasyonunun eski bağlı şirketlerini çeken çeteye atfediyor.