RansomHouse fidye yazılımı operasyonu, veri şifreleyicisinin birden fazla VMware ESXi hipervizörüne dağıtımını otomatikleştiren ‘MrAgent’ adlı yeni bir araç yarattı.

RansomHouse, Aralık 2021’de ortaya çıkan ve çifte şantaj taktikleri kullanan bir hizmet olarak fidye yazılımı (RaaS) operasyonudur. Mayıs 2022’de operasyon, karanlık ağda özel bir mağdur şantaj sayfası kurdu.

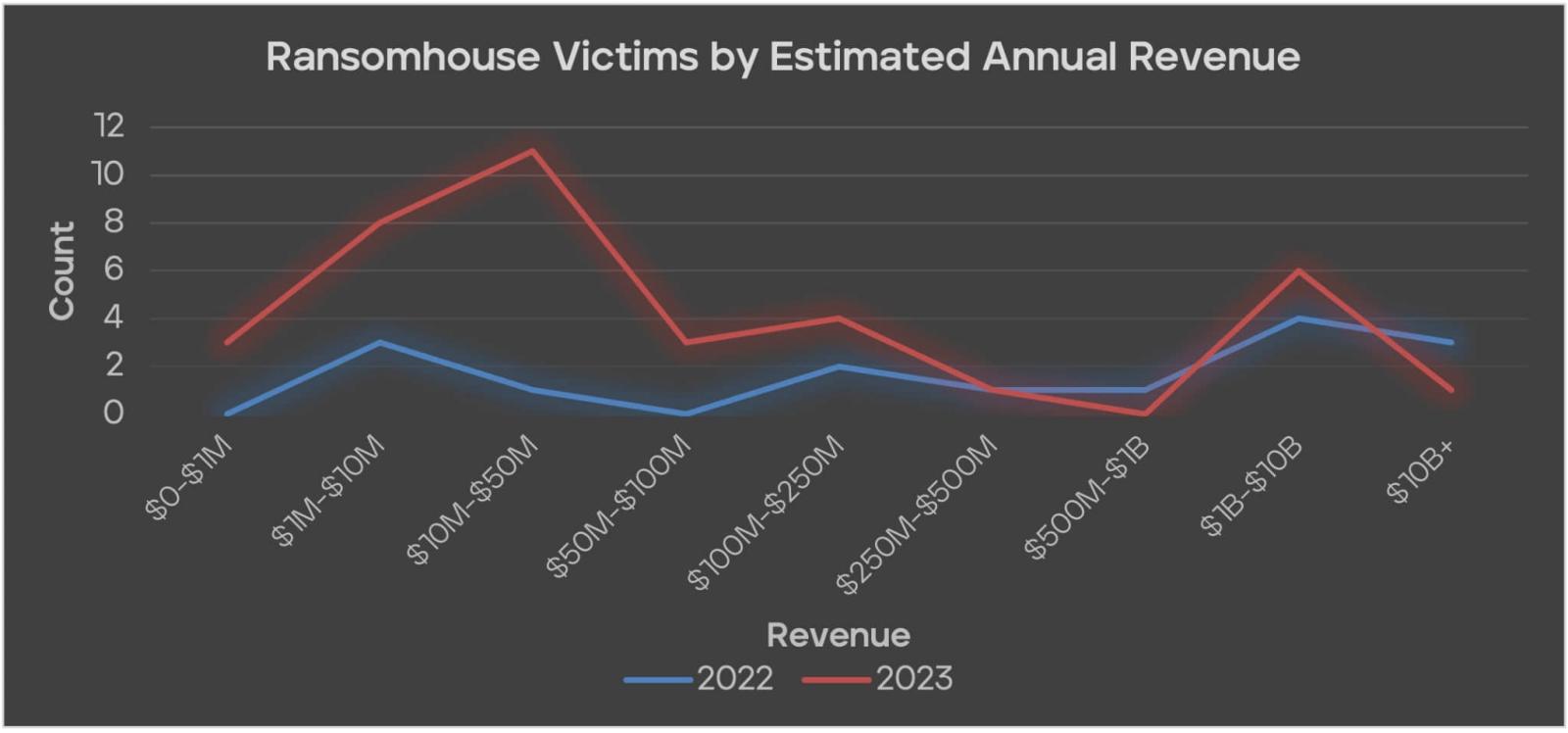

RansomHouse çetesi LockBit, ALPHV/Blackcat, Play veya Clop gibi kötü şöhrete sahip gruplar kadar aktif olmasa da Trellix, geçen yıl boyunca büyük ölçekli organizasyonları hedef aldığını bildirdi.

MrAgent ve ESXi

Fidye yazılımı grupları ESXi sunucularını hedef alıyor çünkü bunlar genellikle sonraki gasp sürecinde kullanılabilecek değerli verileri barındıran sanal bilgisayarları dağıtıyor ve sunuyor.

Ayrıca, ESXi sunucuları genellikle veritabanları ve e-posta sunucuları da dahil olmak üzere işletmeler için kritik uygulamaları ve hizmetleri çalıştırır, böylece fidye yazılımı saldırısından kaynaklanan operasyonel kesinti en üst düzeye çıkarılır.

Trellix analistleri, RansomHouse saldırılarında kullanılan ve çetelerin ESXi sistemlerine yönelik saldırılarını kolaylaştırmak için özel olarak tasarlanmış gibi görünen yeni bir ikili dosya tespit etti.

MrAgent’ın temel işlevi, ana sistemi tanımlamak, güvenlik duvarını kapatmak ve ardından birden fazla hipervizörde aynı anda fidye yazılımı dağıtım sürecini otomatikleştirerek yönetilen tüm VM’leri tehlikeye atmaktır.

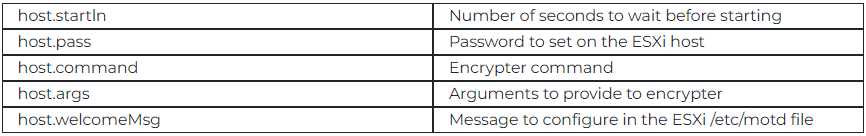

Araç, doğrudan komut ve kontrol (C2) sunucusundan alınan fidye yazılımı dağıtımına yönelik özel yapılandırmaları destekler.

Bu yapılandırmalar, hipervizörde parola ayarlamayı, şifreleme komutunu ve argümanlarını yapılandırmayı, bir şifreleme olayı planlamayı ve hipervizörün monitöründe görüntülenen hoş geldiniz mesajını değiştirmeyi (bir fidye bildirimi görüntülemek için) içerir.

MrAgent ayrıca dosyaları silmek, şifreleme işlemi sırasında müdahaleyi önlemek için aktif SSH oturumlarını bırakmak ve çalışan VM’ler hakkında bilgileri geri göndermek için C2’den alınan hiper yönetici üzerinde yerel komutları tekrar çalıştırabilir.

MrAgent, güvenlik duvarını devre dışı bırakarak ve potansiyel olarak root olmayan SSH oturumlarını bırakarak, yöneticilerin tespit etme ve müdahale etme şansını en aza indirirken aynı zamanda erişilebilir tüm VM’leri aynı anda hedefleyerek saldırının etkisini artırır.

Trellix, MrAgent’ın aynı temel işlevleri koruyan ancak belirli görevler için PowerShell’i kullanmak gibi işletim sistemine özgü uyarlamalar içeren bir Windows sürümünü tespit ettiğini söylüyor.

MrAgent aracını farklı platformlarda kullanmak, RansomHouse’un aracın uygulanabilirliğini genişletme ve hedef hem Windows hem de Linux sistemlerini kullandığında kampanyalarının etkisini en üst düzeye çıkarma niyetini gösteriyor.

Trellix raporda şöyle diyor: “Genellikle manuel olarak gerçekleştirilen adımları (daha fazla) otomatikleştirme çabaları, saldıran bağlı kuruluşun büyük ağları hedefleme konusundaki ilgisini ve istekliliğini gösteriyor.”

MrAgent gibi araçların güvenlik açısından etkileri ciddi olduğundan, savunucuların bu tür tehditlere karşı savunma yapmak için düzenli yazılım güncellemeleri, güçlü erişim kontrolleri, ağ izleme ve günlük kaydı dahil olmak üzere kapsamlı ve sağlam güvenlik önlemleri uygulaması gerekir.