Parolalardan kredi kartı numaralarına ve kripto cüzdanlara kadar her şeyi çalmak için 2022’den bu yana pazarlanan, son derece uyarlanabilir bir Hizmet Olarak Kötü Amaçlı Yazılım (MaaS) olan Lumma Stealer adlı gizli bir veri çalma aracı satan büyük bir çetenin başı artık büyük dertte.

Grubu Water Kurita olarak takip eden araştırma firması Trend Micro’nun yakın tarihli bir raporuna göre, rakip suçlular, üyelerini ifşa etmek için bir kampanya başlattı. Siber suçlular arasındaki bu iç mücadele, Lumma Stealer’ın Eylül 2025’ten bu yana gözlemlenen faaliyetlerinde büyük ve ani bir düşüşe neden oldu.

Kimlikler Açığa Çıktı

Sorun, 2025 Ağustos sonu ile Ekim başı arasında, bir “bilgi toplama” kampanyasının, Lumma Stealer operasyonunun beyni olduğu iddia edilen beş kişinin hassas kişisel ve operasyonel ayrıntılarını yayınlamaya başlamasıyla başladı.

“Lumma Rats” adlı bir web sitesinde paylaşılan, ifşa edilen ayrıntıların pasaport numaraları, mali kayıtlar ve tespit edilmekten kaçınmak için kötü amaçlı yazılım kodunu gizlemek anlamına gelen ‘şifreleyici geliştirme’den sorumlu olanlar gibi hem idari hem de teknik yönlerde yer alan kişilerin e-postaları gibi hassas verileri içerdiği bildirildi.

Trend Micro’nun araştırması, özellikle kolluk kuvvetlerinin Mayıs 2025’te Lumma Stealer’ı kapatmaya yönelik koordineli girişiminin tamamen durdurulamamasından sonra, bunun muhtemelen rakipler tarafından yönlendirildiğini ortaya çıkardı.

Hackread.com tarafından bildirilen bu kesinti, Lumma’nın Kuzey Amerika, Avrupa ve Asya’daki küresel enfeksiyon modellerine ilişkin raporların ardından gerçekleşti ve Microsoft ile küresel ortakların 2.300’den fazla alan adını ele geçirmesini içeriyordu.

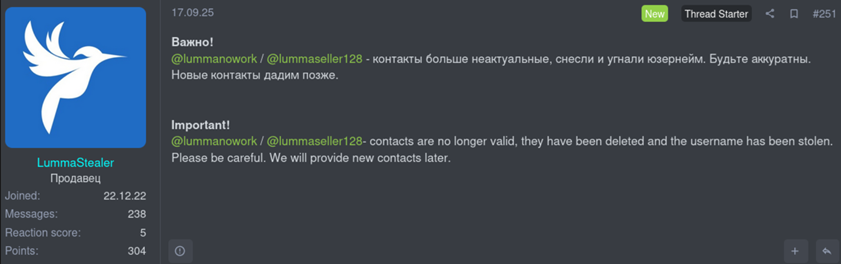

Son sızıntıların yoğunluğu ya içeriden bilgi alındığını ya da ele geçirilen hesaplara erişim olduğunu gösteriyor. Durum, 17 Eylül 2025’te grubun resmi Telegram hesaplarının da ele geçirilmesiyle daha da kötüleşti ve müşterileriyle konuşma yetenekleri ciddi şekilde zarar gördü.

Müşteriler Yeni Seçeneklere Kayıyor

Lumma Stealer’ın komuta ve kontrol (C2) altyapısı (kötü amaçlı yazılıma ne yapacağını söyleyen ağ) başarısız olmaya başladıkça, müşterileri kötü amaçlı yazılımlarını almak için yeni yerler aramaya başladı.

Diğer kötü amaçlı yazılım geliştiricileri pazarı ele geçirmeye çalışırken, bu ani istikrarsızlık agresif rekabeti tetikledi. Popülerlik kazanan başlıca değiştirme seçenekleri Vidar ve StealC adı verilen MaaS platformlarıdır.

Aslında, suçluların kurbanların bilgisayarlarına bilgi hırsızı kötü amaçlı yazılım dağıtmak için kullandığı yükleme başına ödeme (PPI) hizmeti Amadey gibi diğer ilgili hizmetlere de talep azaldı. Bu, bu iç mücadelenin tüm siber suç topluluğunu ne kadar sarstığını gösteriyor ve en baskın oyuncuların bile yeraltı pazarının öngörülemeyen doğasının kurbanı olabileceğini kanıtlıyor.