2023’e girerken dünya çapındaki kuruluşlar için fidye yazılımı efsanesi gelişmeye devam ediyor. 2 Aralık 2022’de, özel ve genel bulut dağıtımlarını yöneten büyük bir bulut bilişim şirketi olan Rackspace, yönetilen e-posta hizmetlerine yönelik bir fidye yazılımı saldırısına uğradı.

Rackspace’e yapılan fidye yazılımı saldırısı, bize iyi siber güvenlik alışkanlıklarının önemini öğretti. Saldırıdan neler öğrenebileceğimize ve kuruluşların kendilerini nasıl koruyabileceklerine bakalım.

Rackspace fidye yazılımı saldırısı

Rackspace kullanıcıları, Rackspace Hosted Exchange hizmetinde bir kesinti yaşadı. Dört gün sonra bunun tipik bir kesinti olmadığı anlaşıldı.

Rackspace, 6 Aralık 2022’de sosyal medyaya girdi ve Twitter’da kesintinin bir fidye yazılımı saldırısından kaynaklandığını yayınladı.

Fidye yazılımı saldırısının başlangıçta Microsoft Exchange’deki ProxyNotShell güvenlik açığından yararlandığına inanılıyordu. Rackspace, soruşturmaya yardımcı olmak için CrowdStrike ile çalışıyor.

Sonuç olarak Crowdstrike, saldırının daha önce bilinmeyen ve saldırganların ProxyNotShell Rackspace’in uyguladığı azaltmaları atlamasına izin veren sıfır gün güvenlik açığını kullandığını tespit etti.

Rackspace, kuruluşları Crowdstrike bilgilerini okumaya çağırıyor

Rackspace adli soruşturması, tehdit aktörünün PLAY olarak bilinen nispeten daha yeni bir fidye yazılımı grubu olduğunu belirledi. Ek olarak, PLAY grubunun saldırıyı gerçekleştirmek için finansal olarak motive olduğuna ve görece az sayıda müşterinin e-posta verilerine erişim sağlamış olabileceğine inanılıyor.

saldırının kapsamı

Saldırganlar ne kadar ileri gitti? Müşteri verilerini okuyabildiler mi? Rackspace, Barındırılan Exchange ortamında yaklaşık 30.000 müşteriye sahiptir (müşteri tabanının yaklaşık yüzde 1’i).

Saldırı sırasında Hosted Exchange e-posta ortamındaki 30.000 müşteriden adli soruşturma, tehdit failinin 27 Hosted Exchange müşterisinin Kişisel Depolama Tablosuna (“PST”) eriştiğini belirledi.

CrowdStrike soruşturması, tehdit aktörünün 27 Hosted Exchange müşterisinden herhangi biri için PST’lerdeki e-postaları veya verileri görüntülediğine, ele geçirdiğine, kötüye kullandığına veya yaydığına dair hiçbir kanıt bulamadı.

Exchange güvenlik açıkları sıfır gün riski ve çalınan kimlik bilgileri

Rackspace ortamının istismarı, Exchange Server’da ilk olarak Kasım 2022’de yamalanan yeni bir kritik uzaktan kod yürütme (RCE) güvenlik açığını ortaya çıkardı. Ancak, birçok kuruluş güvenlik açığı azaltıcı önlemler uygulamıştı, yama uygulamamıştı.

Play bilgisayar korsanı grubu, ProxyNotShell için azaltmaları atlayarak ve Rackspace Barındırılan Exchange ortamına fidye yazılımı saldırısı başlatarak yeni bir açıktan yararlanma geliştirdi. Crowdstrike, CVE-2022-41080 ve CVE-2022-41082 OWASSRF’yi birleştiren yeni istismar zincirini adlandırdı.

Güvenlik açığı, orijinal ProxyNotShell için hafifletmeyi atlayabildiği, ancak yamadaki düzeltmeleri atlayamadığı için, bir güvenlik açığına yönelik ilk hafifletmelere güvenmek yerine ortama uygun yamalar uygulama ihtiyacını vurgular.

Saldırganların bir saldırı gerçekleştirmek için ProxyNotShell gibi güvenlik açıklarını çalınan kimlik bilgileriyle birleştirmeleri genellikle karşılaşılan bir durumdur. Çalınan kimlik bilgileri her zaman gerekli olmasa da, güvenliği ihlal edilmiş kimlik bilgileri, geçerli sistem erişimiyle istismarları çok daha kolaylaştırır.

Bir fidye yazılımı saldırısını önleme

Günümüzde kuruluşlar, en iyi uygulama güvenlik önerilerini uygulayarak bir fidye yazılımı saldırısını önleyebilir. Saldırganlar, güvenliği ihlal edilmiş kimlik bilgilerinden, yama uygulanmamış sistemlerden, uzaktan erişim sistemleri etrafındaki gevşek güvenlikten ve kötü korunan web sunucularından yararlanabilir.

Bir fidye yazılımı saldırısının domino etkisini önlemek için aşağıdaki stratejilere bir göz atalım:

- Yama

- Uzaktan erişim sistemlerinin güvenliğini sağlama

- Parola güvenliğini güçlendirin

Yama

Yama, bir fidye yazılımı saldırısını önlemenin hayati bir yönüdür. Ne yazık ki, Rackspace saldırısının da gösterdiği gibi, saldırganlar kritik sistemlere saldırmak ve fidye yazılımı saldırıları başlatmak için genellikle yama uygulanmamış güvenlik açıklarını kullanır. Rackspace fidye yazılımı saldırısı durumunda, bilgisayar korsanları azaltmaları atlayabilir, ancak tamamen yamalı sistemleri atlayamazdı.

Uzaktan erişim sistemlerinin güvenliğini sağlama

Fidye yazılımı gruplarından gelen diğer bir yaygın saldırı vektörü, güvenli olmayan uzaktan erişim sistemleridir. Meşru çalışanlar için uzaktan erişime açık olan herhangi bir sistem, saldırganlar için de bir hedeftir. Örneğin, çok faktörlü kimlik doğrulaması olmadan zayıf kimlik bilgilerinin söz konusu olduğu güvenli olmayan Uzak Masaüstü sunucuları veya VPN bağlantıları kullanılarak kuruluşlar sıklıkla saldırıya uğrar. Bu nedenle, uzaktan erişim sistemlerinin güvenliğini güçlendirmek, bunların tamamen yamalı olduğundan emin olmak önemlidir ve kullanıcıların çok faktörlü kimlik doğrulamanın yanı sıra kimlik doğrulama için güçlü parolalar kullanmaları gerekir.

Parola güvenliğini güçlendirin

Parolalar çoğu kuruluşun güvenliğindeki en zayıf halka olduğundan, şirketler parola güvenliklerini geliştirmeyi düşünmelidir. Buna ek olarak, kullanıcılar genellikle hesaplar arasında parolaları yeniden kullanır ve kolayca tahmin edilen veya önceden ihlal edilmiş parolaları seçer, bu da onları uzlaşma için kolay bir hedef haline getirir.

Birçok işletme, kaynakların güvenliğini sağlamak için şirket içi kimlik ve erişim yönetimi çözümü olarak Microsoft Active Directory Etki Alanı Hizmetlerini kullanır. Ancak Active Directory, etkili modern parola ilkeleri sağlayan yerel araçlar içermez. Ayrıca, Active Directory yerel parola ilkeleri ihlal edilen parolalara karşı koruma sağlamaz.

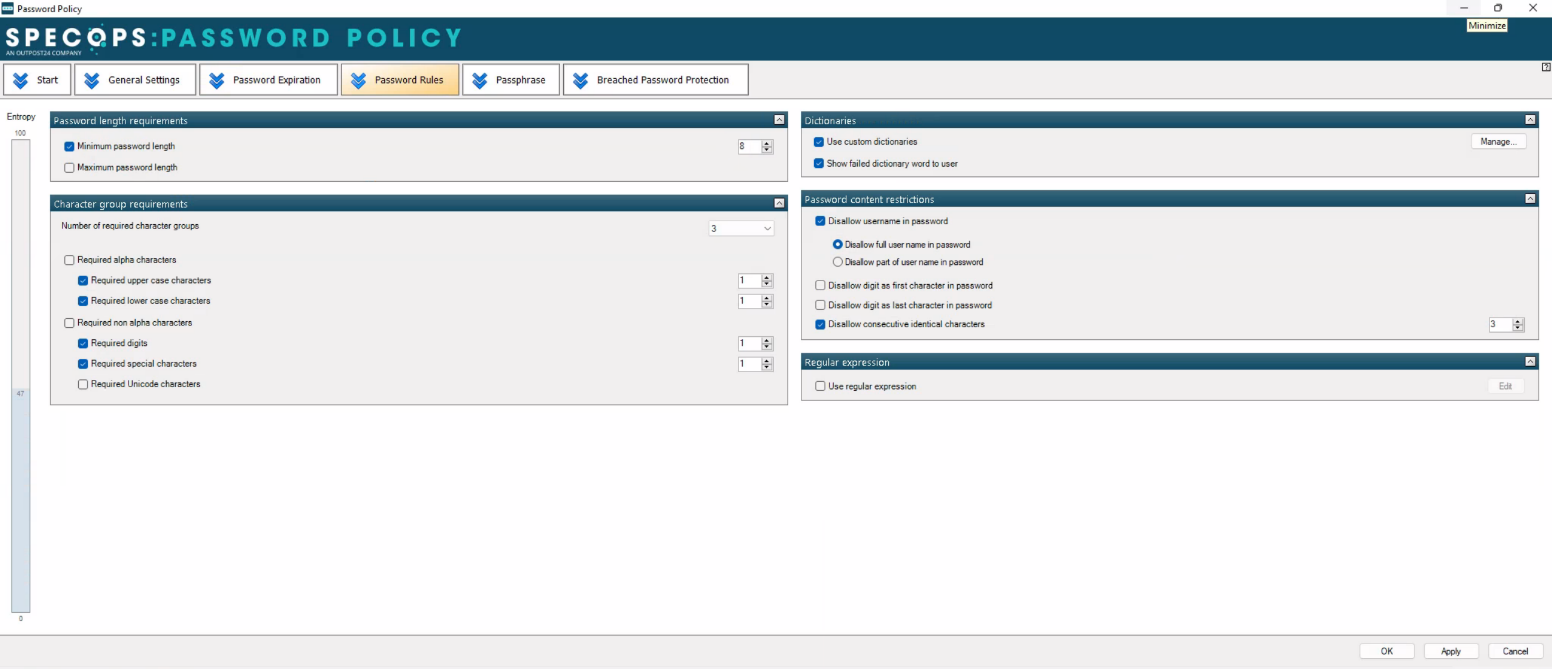

Specops Password Policy gibi araçlar, kuruluşların parolaları modern saldırılardan korumanın zorluklarını aşmasını sağlar. Kuruluşlar, Specops Parola İlkesi güvenlik seçeneklerini kullanarak parola güvenliğini genişletmek için mevcut Grup İlkelerini kullanabilir.

- Özel sözlüklerle kuruluşunuz için yaygın olan sözcükleri engelleyin

- İhlal Edilmiş Parola Koruması ile güvenliği ihlal edilmiş 3 milyardan fazla parolanın kullanımını önleyin

- Ortamınızdaki güvenliği ihlal edilmiş parolaları bulun ve kaldırın

- Parola değişikliğinde gerçek zamanlı, dinamik geri bildirim

- Kullanıcı adlarını, görünen adları, belirli sözcükleri, ardışık karakterleri, artımlı parolaları engelleyin ve geçerli parolanın bir bölümünü yeniden kullanın

- Herhangi bir GPO seviyesi, bilgisayar, kullanıcı veya grup popülasyonu için ayrıntılı, GPO güdümlü hedefleme

Fidye yazılımlara karşı koruma

Bir fidye yazılımı saldırısına maruz kalmanın sonuçları ve serpintileri genellikle şiddetli olduğundan, fidye yazılımı dünya çapındaki kuruluşlar için artan bir endişe kaynağıdır. Rackspace Technology’de görüldüğü gibi, önemli siber güvenlik saldırıları davalara, yasal para cezalarına, müşteri güveninin kaybolmasına ve marka itibarının zarar görmesine neden olabilir.

Sonuç olarak, fidye yazılımı saldırılarına ve serpintilere karşı korunmak için kuruluşların güvenliklerini güçlendirmek için yama uygulama, uzaktan erişimin güvenliğini sağlama ve parola güvenliğini artırma gibi çok yönlü bir yaklaşıma sahip olmaları gerekir.

Specops Password Policy, kuruluşların Active Directory hesapları için parola güvenliğini geliştirmesine olanak tanıyan ve ihlal edilmiş ve zayıf parolalara karşı korumaya yardımcı olan bir çözümdür.

Sponsorlu ve Specops Software tarafından yazılmıştır