İhlal Bildirimi , Siber Suçlar , Hizmet Olarak Siber Suçlar

Hosting Devi, Microsoft’un Yama Notlarının Uzaktan Kod Yürütme Riskini Ayrıntılandırmadığını Söyledi

Mathew J. Schwartz (euroinfosec) •

4 Ocak 2023

Rackspace, geçen ay barındırılan Microsoft Exchange Server ortamını bozan fidye yazılımı kullanan saldırganların, sunuculara uzaktan erişim elde etmek için sıfır gün açıklarından yararlandığını söylüyor.

Ayrıca bakınız: İsteğe Bağlı | İnsan Davranışını Anlamak: Perakende Sektörünün ATO ve Dolandırıcılığı Önleme Zorluğunun Üstesinden Gelmek

Siber güvenlik firması CrowdStrike, altta yatan kusuru “Exchange için daha önce açıklanmayan bir yararlanma yöntemi” olarak tanımladı. Microsoft, Exchange için geçen Kasım ayında ProxyNotShell’i ele alan bir yama yayınlamış olsa da, kuruluşlar önerilen azaltmaları kullanmak yerine yamayı yüklemedikçe, bu yeni istismar yönteminin doğrudan, Outlook web istemcisi aracılığıyla Exchange sunucularına uzaktan erişim.

Microsoft, yorum talebine hemen yanıt vermedi.

San Antonio, Teksas merkezli Rackspace, FBI ve CrowdStrike’ın ilk olarak 6 Aralık 2022’de ifşa ettiği saldırıyı Play fidye yazılımı grubuna bağladığını söylüyor.

Dünya çapında binlerce Rackspace müşterisi, 1 Aralık 2022’de başlayan ve barındırılan Microsoft Exchange e-postalarına erişememelerine neden olan saldırıdan etkilendi.

Rackspace, yanıtının bir parçası olarak barındırılan Exchange hizmetleri sunmayı bıraktı ve başka yaklaşımlar da sunmasına rağmen müşterilerin Microsoft 365’e geçişine yardımcı oluyor. Bu geçiş çabalarının yanı sıra Aralık öncesi alma. Bazı müşteriler için 2 e-posta geri yüklendi, devam ediyor.

Rackspace, dünyanın en büyük 100 halka açık işletmesinin üçte ikisi dahil olmak üzere dünya çapında 300.000’den fazla müşterisiyle dünyanın en büyük yönetilen bulut sağlayıcısıdır. Firma, barındırılan Exchange işinin toplam yıllık gelirinin yaklaşık %1’ini oluşturduğunu ve öncelikle küçük ve orta ölçekli kuruluşlardan oluştuğunu söylüyor.

Play saldırısı, şirketin saldırıya verdiği yanıt nedeniyle Rackspace’in barındırdığı Exchange sunucularını şifreli veya başka bir şekilde kesintiye uğratmış gibi görünüyordu. Şirket, daha fazla ayrıntı için bir talebe hemen yanıt vermedi.

Rackspace, Microsoft tarafından geçen Kasım ayında yayınlanan Exchange yamasını hemen uygulamadığını, çünkü çok sayıda kullanıcının yamanın Microsoft Outlook Web Access – OWA – erişilemez durumda bırakılması da dahil olmak üzere hatalara neden olduğunu bildirdiğini bildirdi. Tam olarak çalışan bir yama bekleyen şirket, bunun yerine Microsoft tarafından önerilen hafifletme önlemlerini kullandığını söylüyor.

“Proaktif Olarak Kapatıldı”

Rackspace daha önce 1 Aralık 2022’de “Barındırılan Exchange ortamımızda önemli bir hata yaşadığını” ve buna yanıt olarak “biz hizmeti geri yüklemek için çalışmaya devam ederken başka sorunlardan kaçınmak için ortamı proaktif olarak kapattığını” ve ” sorunun temel nedeni.” Şirket ayrıca yardımcı olması ve soruşturması için Austin, Teksas merkezli siber güvenlik olay müdahale firması CrowdStrike’ı da getirdi.

Rackspace 9 Aralık 2022 tarihli bir Form’da “Şirketin ağının bağlantısını kesme ve olay müdahale planlarını takip etme konusundaki hızlı eylemi nedeniyle CrowdStrike, olayın hızlı bir şekilde kontrol altına alındığını ve yalnızca Barındırılan Exchange E-posta işiyle sınırlı olduğunu doğruladı.” ABD Menkul Kıymetler ve Borsa Komisyonu’na 8-K dosyalama.

Rackspace, müşterilerin yaşadığı kesinti için özür diledi. Ayrıca yatırımcıları, saldırının yıllık yaklaşık 30 milyon doları bulan barındırılan Exchange gelirini etkileyebileceği ve beklenmedik maliyetlere yol açabileceği konusunda uyardı. Ancak firma dosyasında şöyle diyor: “Rackspace, işinin boyutuyla orantılı siber güvenlik sigortası yapıyor ve olayla ilgili olası mali maliyetleri karşılama ve diğer müşterilere karşı yükümlülüklerini yerine getirme becerisine güveniyor.”

(2/7): Süreç devam ederken, müşterilerimize olayın doğası gereği e-postanın belirli öğelerinin ve diğer verilerin müşterilerimiz tarafından kullanılamayabilir olduğunu hatırlatmak istiyoruz.— Rackspace Technology (@Rackspace) 27 Aralık 2022

Rackspace stoğu, 1 Aralık 2022’deki 4,94 ABD Dolarından %41 düşüşle Salı günü hisse başına 2,91 ABD Dolarından kapandı ve ardından saldırıya bağlı hizmet kesintileri kendini göstermeye başladı.

Rackspace, şüpheli bir fidye yazılımı saldırısının kurbanı olduğu konusunda uyarıda bulunduktan sadece birkaç gün sonra, kendisini ihmalle suçlayan bir toplu davayla karşı karşıya kaldı.

Önerilen: Microsoft 365 Geçişi

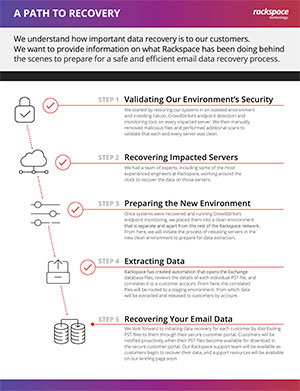

Rackspace, müşteri e-postalarını geri yüklemeye devam ettiğini ancak bu işlemin henüz tamamlanmadığını söylüyor. Şirket, takip ettiği beş adımlı bir süreci detaylandırdı: yalıtılmış bir ortamda eski sistemleri geri yüklemek, etkilenen sunuculardan verileri kurtarmak, veri ayıklamayı işlemek için yeni bir ortam hazırlamak, verileri ayıklamak ve son olarak e-posta verilerini kurtarmak.

Rackspace, etkilenen tüm müşterilerin Microsoft 365’e geçmesini önermeye devam ediyor ve onlara en azından şimdilik hiçbir ek ücret ödemeden “Microsoft Exchange Plan 1 lisanslarını Microsoft 365 üzerinde” sağladığını söylüyor.

Rackspace tarafından sunulan iki alternatif, Barındırılan Exchange müşterilerinin posta kutularını Rackspace Email’e taşımak veya “hibrit kurulumunuz için posta yönlendirmesini sürdürmek için dahili röleyi kullanmaktır.”

İngiliz siber güvenlik uzmanı Kevin Beaumont bir gönderide “En önemlisi, durum sayfası Hosted Exchange hizmetini gerçekten tamamen bırakacaklarını gösteriyor – müşterilere gelecekte bir noktada posta kutularının PST dışa aktarımı verilecek ve bu, ürünün bir özetidir” diyor. Mastodon’a. .pst dosyası, bir Outlook Veri Dosyası dışa aktarımıdır.

CrowdStrike Ayrıntıları Zero-Day Exploit

Microsoft tarafından geçen Kasım ayında yayınlanan Exchange yamaları, ilk olarak Eylül 2022’de tespit edilen vahşi saldırılar için kullanılan bir çift sıfır gün güvenlik açığı için düzeltmeler içeriyordu.

Kusur çifti, 2021’de bulunan ve ProxyShell olarak bilinen üçlü Exchange kusuruna benzerlikleri nedeniyle birlikte ProxyNotShell olarak bilinir.

İlk ProxyNotShell kusuru – CVE-2022-41040 – saldırganların arka uç sunuculara erişmek için kullanabileceği bir sunucu tarafı istek sahteciliği güvenlik açığıdır. İkinci kusur – CVE-2022-41082 – Remote PowerShell etkinleştirildiğinde uzaktan kod yürütülmesine izin verir. Saldırganlar ilk açıktan yararlanarak ikinciyi tetikleyebilir.

CrowdStrike, 20 Aralık 2022 tarihli bir blog gönderisinde, “ortak giriş vektörünün Microsoft Exchange olduğu onaylanan birkaç Play fidye yazılımı izinsiz girişini” araştırdıktan sonra, saldırganların iki ProxyNotShell kusurunu uyum içinde kullandıkları şüphesinin olduğunu bildirdi. Ama durumun böyle olmadığı ortaya çıktı diyor.

Bunun yerine, saldırganlar, OWASSRF olarak adlandırılan bir istismar yöntemi aracılığıyla, Microsoft Exchange Server ayrıcalık yükselmesi güvenlik açığını (CVE-2022-41080) ProxyNotShell saldırı zincirinin ikinci kısmı olan CVE-2022-41082 ile “uzak erişim sağlamak için” eşleştirebildiler. Outlook Web Access (OWA) aracılığıyla kod yürütme (RCE).”

CrowdStrike şunları ekliyor: “Bu yeni yararlanma yöntemi aracılığıyla ilk erişimden sonra, tehdit aktörü erişimi sürdürmek için meşru Plink ve AnyDesk yürütülebilir dosyalarından yararlandı ve etkinliklerini gizlemek amacıyla Microsoft Exchange sunucusunda adli tıp teknikleri uyguladı.”

CrowdStrike’ın blog yazısı, Rackspace’in bu şekilde saldıran kuruluşlardan biri olduğunu belirtmese de, barındırma devinin CSO’su Karen O’Reilly-Smith, CVE-2022-41080 güvenlik açığının kullanıldığını doğruladı.

Cybersecurity Dive’a konuşan O’Reilly-Smith, “Microsoft, CVE-2022-41080’i ayrıcalık yükseltme güvenlik açığı olarak açıkladı ve istismar edilebilecek bir uzaktan kod yürütme zincirinin parçası olduğuna dair notlar eklemedi.”

“CrowdStrike kısa bir süre önce, Outlook Web Access (OWA) aracılığıyla uzaktan kod yürütmeyi (RCE) gerçekleştirmek için CVE-2022-41080 ve CVE-2022-41082’den oluşan yeni bir yararlanma yöntemi (OWASSRF olarak adlandırılır) keşfetti. Yeni yararlanma yöntemi, URL yeniden yazma hafifletmelerini atlar. ProxyNotShell’e yanıt olarak Microsoft tarafından sağlanan Autodiscover uç noktası.

“Keşif, ortak giriş vektörünün Microsoft Exchange olduğunun doğrulandığı çeşitli Play fidye yazılımı izinsiz girişlerine yönelik son CrowdStrike Services araştırmalarının bir parçasıydı.

“Bu yeni yararlanma yöntemi aracılığıyla ilk erişimden sonra, tehdit aktörü erişimi sürdürmek için meşru Plink ve AnyDesk yürütülebilir dosyalarından yararlandı ve etkinliklerini gizlemek amacıyla Microsoft Exchange sunucusunda adli tıp teknikleri uyguladı.

“CrowdStrike Hizmetleri kısa bir süre önce, ortak giriş vektörünün Microsoft Exchange ProxyNotShell güvenlik açıkları CVE-2022-41040 ve CVE-2022-41082 olduğundan şüphelenilen birkaç Play fidye yazılımı izinsiz girişini araştırdı. Her durumda, CrowdStrike ilgili günlükleri inceledi ve herhangi bir kanıt olmadığına karar verdi. İlk erişim için CVE-2022-41040’ın kötüye kullanılması. Bunun yerine, ilgili isteklerin doğrudan Outlook Web Uygulaması (OWA) uç noktası aracılığıyla yapıldığı ve bu da Exchange için daha önce açıklanmayan bir yararlanma yöntemini gösterdiği ortaya çıktı.

Azaltma Önerisi

CrowdStrike, Microsoft Exchange kullanan tüm kuruluşların, “ProxyNotShell için URL yeniden yazma azaltmaları bu yararlanma yöntemine karşı etkili olmadığından, Microsoft tarafından KB5019758 olarak etiketlenmiş Kasım 2022 Exchange düzeltme ekini” uygulamalarını önerir.

“KB5019758 yamasını hemen uygulayamazsanız, yama uygulanana kadar OWA’yı devre dışı bırakmalısınız” diyor. Ayrıca, Exchange sunucularını çalıştıran herkesin “mümkün olduğunda yönetici olmayan kullanıcılar için uzak PowerShell’i devre dışı bırakmak için Microsoft önerilerini izlemesi” gerektiğini de ekliyor.

CrowdStrike, kuruluşların kullanılmakta olan OWASSRF istismar yönteminin işaretlerini izlemek için kullanabilecekleri Microsoft Exchange sunucu günlükleri için GitHub aracılığıyla bir komut dosyası yayınladı.