Quasar RAT olarak bilinen açık kaynaklı uzaktan erişim truva atının, DLL yan yüklemesinden yararlanarak radarın altından geçtiği ve güvenliği ihlal edilmiş Windows ana bilgisayarlarından gizlice veri çektiği gözlemlendi.

Uptycs araştırmacıları Tejaswini Sandapolla ve Karthickkumar Kathiresan, geçen hafta yayınlanan bir raporda, kötü amaçlı yazılımın saldırı zincirinin bir parçası olarak ctfmon.exe ve calc.exe’ye bağımlılığını detaylandırarak, “Bu teknik, bu dosyaların Windows ortamında komuta ettiği doğal güvenden yararlanıyor” dedi. .

CinaRAT veya Yggdrasil adlarıyla da bilinen Quasar RAT, sistem bilgilerini, çalışan uygulamaların, dosyaların, tuş vuruşlarının, ekran görüntülerinin bir listesini toplama ve isteğe bağlı kabuk komutlarını yürütme kapasitesine sahip C# tabanlı bir uzaktan yönetim aracıdır.

DLL yandan yükleme, birçok tehdit aktörünün, zararsız bir yürütülebilir dosyanın aradığı bilinen bir adla sahte bir DLL dosyası yerleştirerek kendi yüklerini yürütmek için benimsediği popüler bir tekniktir.

MITRE, saldırı yöntemine ilişkin açıklamasında, “Düşmanlar muhtemelen meşru, güvenilir ve potansiyel olarak yükseltilmiş bir sistem veya yazılım süreci altında gerçekleştirdikleri eylemleri maskelemek için yandan yüklemeyi kullanıyor” diyor.

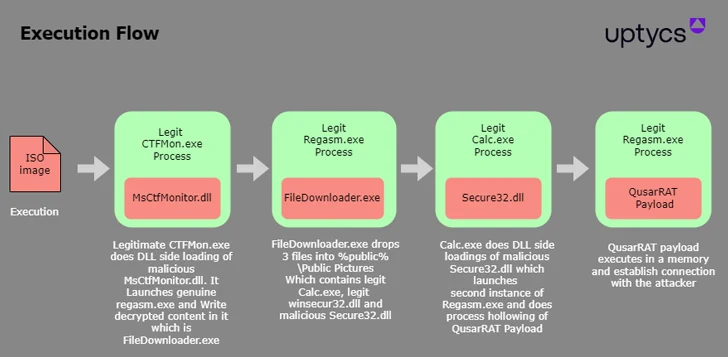

Uptycs tarafından belgelenen saldırının başlangıç noktası, üç dosya içeren bir ISO görüntü dosyasıdır: eBill-997358806.exe olarak yeniden adlandırılan ctfmon.exe adlı yasal bir ikili dosya, monitör.ini olarak yeniden adlandırılan bir MsCtfMonitor.dll dosyası ve kötü amaçlı bir dosya. MsCtfMonitor.dll.

Araştırmacılar, “‘eBill-997358806.exe’ ikili dosyası çalıştırıldığında, içinde kötü amaçlı kodun gizlendiği DLL yan yükleme tekniği yoluyla ‘MsCtfMonitor.dll’ (ad maskeli) başlıklı bir dosyanın yüklenmesini başlatır.” dedi. .

Gizli kod, bir sonraki aşamayı başlatmak için Windows Derleme Kayıt Aracı Regasm.exe’ye enjekte edilen başka bir yürütülebilir “FileDownloader.exe”dir; sahte Secure32.dll dosyasını DLL tarafı aracılığıyla yeniden yükleyen orijinal bir calc.exe dosyasıdır. son Quasar RAT yükünü yükleyip başlatın.

Truva atı, sistem bilgilerini göndermek için uzak bir sunucuyla bağlantılar kurar ve hatta uç noktaya uzaktan erişim için bir ters proxy ayarlar.

Tehdit aktörünün kimliği ve saldırıyı gerçekleştirmek için kullanılan tam ilk erişim vektörü belirsizdir, ancak kimlik avı e-postaları aracılığıyla yayılması muhtemeldir, bu da kullanıcıların şüpheli e-postalara, bağlantılara veya eklere karşı tetikte olmasını zorunlu kılmaktadır. .