Quad7 botnet’i, Zyxel VPN cihazları, Ruckus kablosuz yönlendiricileri ve Axentra medya sunucularına yönelik yeni özel kötü amaçlı yazılımlarla ek SOHO cihazlarını hedef alarak operasyonunu geliştiriyor.

Bunlara ek olarak, ilk olarak Sekoia tarafından bildirilen ve botnetin adını 7777 portunu hedef alması nedeniyle aldığı TP-Link yönlendiricileri ve iki hafta sonra Team Cymru tarafından keşfedilen ayrı bir küme tarafından hedef alınan ASUS yönlendiricileri de ekleniyor.

Sekoia, Quad7’nin evrimi hakkında uyarılarda bulunan yeni bir rapor hazırladı. Bu raporda yeni sahneleme sunucuları kurulması, yeni botnet kümelerinin başlatılması, yeni arka kapılar ve ters kabukların kullanılması ve daha gizli bir operasyon için SOCKS proxy’lerinden uzaklaşılması yer alıyor.

Botnet’in sürekli evrimi, yaratıcılarının siber güvenlik analizleriyle ortaya çıkarılan hatalardan caydırılmadığını ve artık daha kaçamak teknolojilere geçiş yaptığını gösteriyor.

Quad7’nin operasyonel hedefi henüz belirsizliğini koruyor; muhtemelen VPN, Telnet, SSH ve Microsoft 365 hesaplarına dağıtılmış kaba kuvvet saldırıları başlatmak.

Yeni kümeler Zyxel ve Ruckus’ı hedefliyor

Quad7 botnet’i, her biri belirli cihazları hedefleyen ve Telnet portuna bağlandığında farklı bir karşılama başlığı görüntüleyen, *login’in varyantları olarak tanımlanan birkaç alt kümeden oluşur.

Örneğin, Ruckus kablosuz cihazlarındaki Telnet karşılama başlığı, aşağıdaki Censys sonucunun da gösterdiği gibi ‘rlogin’dir.

Kaynak: BleepingComputer

Kötü amaçlı kümelerin tam listesi ve karşılama afişleri şunlardır:

- xgiriş – TP-Link yönlendiricilerinde 7777 TCP portuna bağlı Telnet

- Ben başladım – ASUS yönlendiricilerde 63256 numaralı TCP portuna bağlı Telnet

- rgiriş – Ruckus kablosuz aygıtlarında 63210 TCP portuna bağlı Telnet.

- axlogin – Axentra NAS cihazlarında Telnet başlığı (Doğada görülmediği için porno bilinmiyor)

- zylogin – Zyxel VPN cihazlarında 3256 numaralı TCP portuna bağlı Telnet

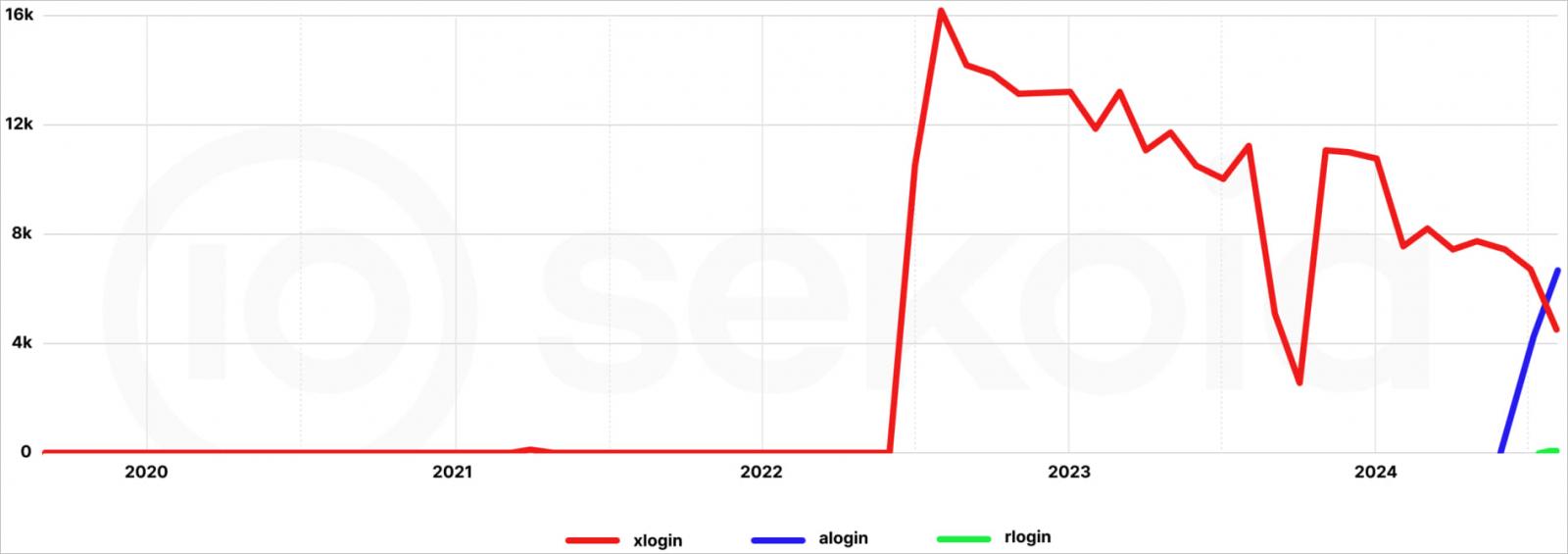

‘xlogin’ ve ‘alogin’ gibi bu büyük kümelerden bazıları binlerce cihazı tehlikeye atıyor.

Haziran 2024 civarında başlayan ‘rlogin’ gibi diğerleri, bu yayına kadar yalnızca 298 enfeksiyon sayıyor. ‘zylogin’ kümesi de yalnızca iki cihazla çok küçük. Axlogin kümesi şu anda herhangi bir etkin enfeksiyon göstermiyor.

Yine de, bu ortaya çıkan alt kümeler deneysel aşamalarından çıkabilir veya daha geniş çapta maruz kalınan modelleri hedef alan yeni güvenlik açıkları içerebilir; bu nedenle tehdit önemli olmaya devam ediyor.

Kaynak: Sekoia

İletişim ve taktiklerde evrim

Sekoia’nın son bulguları, Quad7 botnetinin iletişim yöntemleri ve taktiklerinde önemli bir evrim geçirdiğini, tespitten kaçınma ve daha iyi operasyonel etkinliğe odaklandığını gösteriyor.

Öncelikle, botnet’in kötü amaçlı trafiği (kaba kuvvet saldırıları gibi) iletmek için önceki sürümlere yoğun olarak güvendiği açık SOCKS proxy’leri kullanımdan kaldırılıyor.

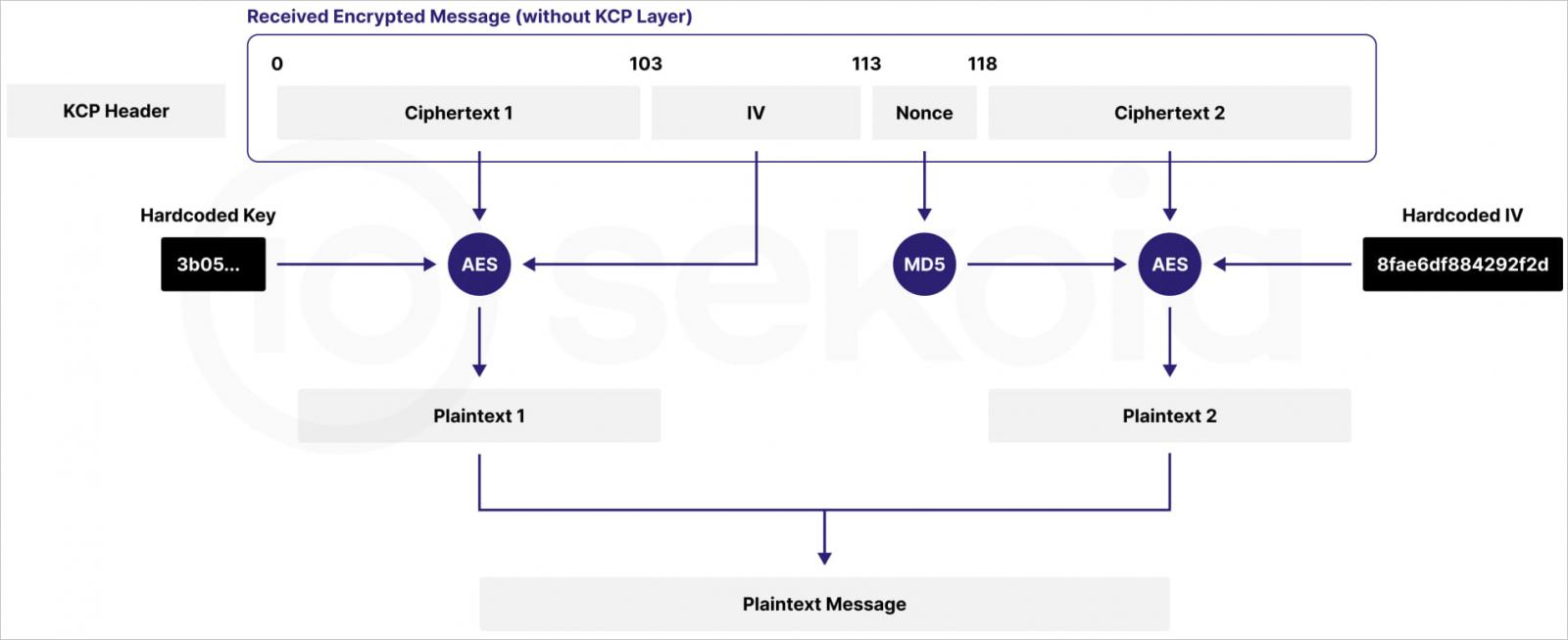

Bunun yerine Quad7 operatörleri artık saldırıları, UDP üzerinden iletişim kuran ve bu sayede tespit ve takibi çok daha zor hale getiren yeni bir araç olan ‘FsyNet’ aracılığıyla iletmek için KCP iletişim protokolünü kullanıyor.

Kaynak: Sekoia

Ayrıca tehdit aktörleri artık enfekte olmuş cihazlarda uzaktan kontrol için HTTP ters kabukları oluşturan ‘UPDTAE’ adlı yeni bir arka kapı kullanıyor.

Bu, operatörlerin oturum açma arayüzlerini açığa çıkarmadan ve Censys gibi internet taramalarıyla kolayca keşfedilebilen portları açık bırakmadan cihazları kontrol etmelerine olanak tanır.

Kaynak: Sekoia

Ayrıca, karanlık ağ benzeri CJD route2 protokolünü kullanan yeni bir ‘netd’ ikili dosyasıyla ilgili deneyler de var, dolayısıyla daha da gizli bir iletişim mekanizmasının üzerinde çalışılması muhtemel.

Botnet bulaşma riskini azaltmak için modelinizin en son aygıt yazılımı güvenlik güncellemesini uygulayın, varsayılan yönetici kimlik bilgilerini güçlü bir parola ile değiştirin ve gerekmediği takdirde web yönetici portallarını devre dışı bırakın.

Cihazınız artık desteklenmiyorsa, güvenlik güncelleştirmelerini almaya devam eden daha yeni bir modele yükseltmeniz önemle tavsiye edilir.