Mandiant, tarayıcı izolasyon teknolojisini aşmak ve QR kodları aracılığıyla komuta ve kontrol işlemlerini gerçekleştirmek için yeni bir yöntem belirledi.

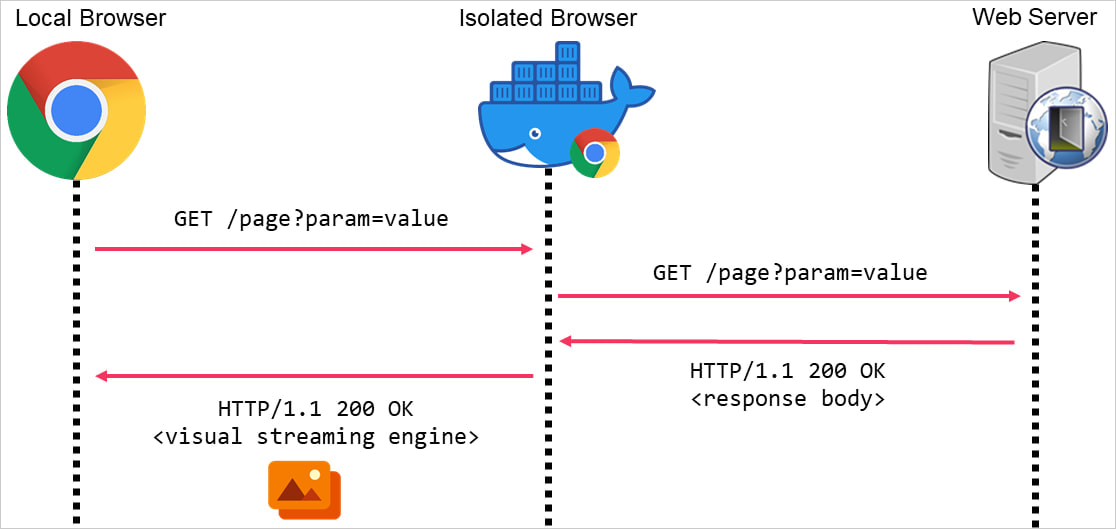

Tarayıcı izolasyonu, tüm yerel web tarayıcısı isteklerini bulut ortamında veya sanal makinelerde barındırılan uzak web tarayıcıları aracılığıyla yönlendiren, giderek daha popüler hale gelen bir güvenlik teknolojisidir.

Ziyaret edilen web sayfasındaki herhangi bir komut dosyası veya içerik, yerel tarayıcı yerine uzak tarayıcıda yürütülür. Sayfanın oluşturulan piksel akışı daha sonra orijinal isteği yapan yerel tarayıcıya geri gönderilir, yalnızca sayfanın nasıl göründüğü gösterilir ve yerel cihaz herhangi bir kötü amaçlı koddan korunur.

Birçok komuta ve kontrol sunucusu iletişim için HTTP’yi kullanır, bu da uzaktan tarayıcı izolasyonunun kötü amaçlı trafiği filtrelemesine neden olur ve bu iletişim modellerini etkisiz hale getirir.

Mandiant’ın yeni tekniği bu kısıtlamaları aşmaya çalışıyor ve bazı pratik sınırlamalara sahip olmasına rağmen, tarayıcılardaki mevcut güvenlik korumalarının mükemmel olmaktan uzak olduğunu gösteriyor ve ek önlemleri birleştiren “derinlemesine savunma” stratejileri gerektiriyor.

C2’ler ve tarayıcı izolasyonunun arka planı

C2 kanalları, saldırganlar ile güvenliği ihlal edilmiş sistemler arasında kötü amaçlı iletişimlere olanak tanıyarak, uzaktaki aktörlerin ihlal edilen cihaz üzerinde kontrol sahibi olmasını ve komutları yürütme, verileri sızdırma ve daha fazlasını yapma olanağı sağlar.

Tarayıcılar tasarım gereği sürekli olarak harici sunucularla etkileşime girdiğinden, saldırganların güvenlik açısından kritik ortamlarda temel sistemdeki hassas verilere erişmesini önlemek için izolasyon önlemleri etkinleştirilir.

Bu, tarayıcının bulutta, yerel bir sanal makinede veya şirket içinde barındırılan ayrı bir korumalı alan ortamında çalıştırılmasıyla gerçekleştirilir.

Yalıtım etkin olduğunda, yalıtılmış tarayıcı gelen HTTP isteklerini yönetir ve yalnızca sayfanın görsel içeriği yerel tarayıcıya aktarılır; bu, HTTP yanıtındaki komut dosyalarının veya komutların asla hedefe ulaşmadığı anlamına gelir.

Bu, saldırganların doğrudan HTTP yanıtlarına erişmesini veya tarayıcıya kötü amaçlı komutlar vermesini engelleyerek gizli C2 iletişimlerini daha da zorlaştırır.

Kaynak: Mandiant

Mandiant’ın bypass numarası

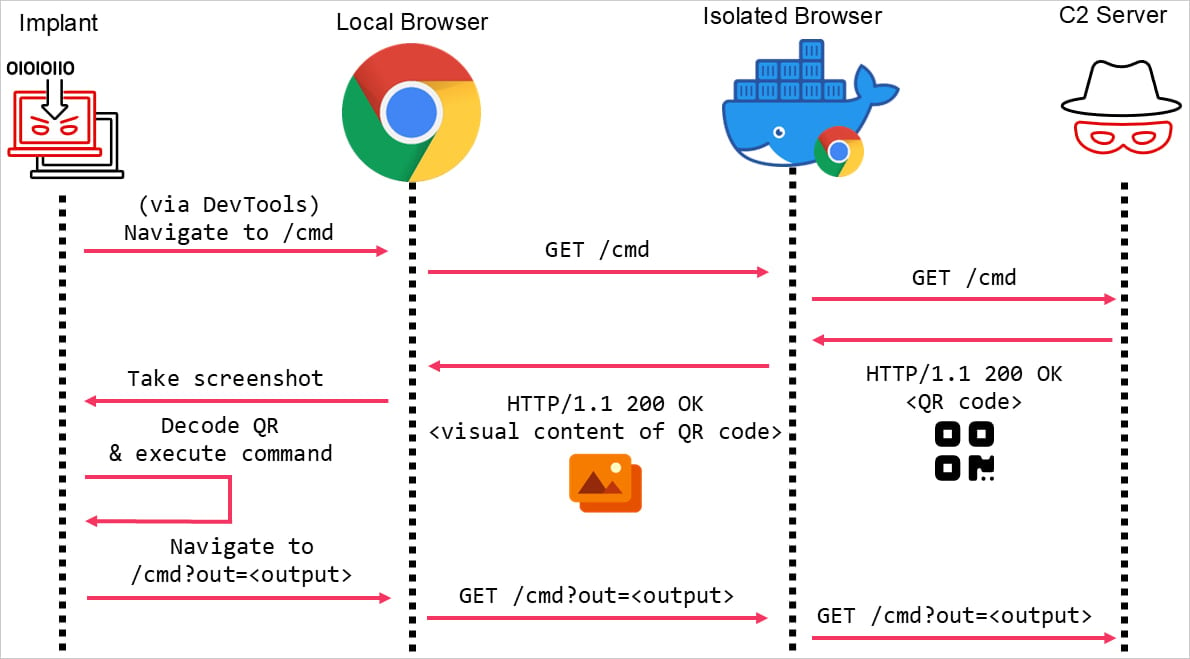

Mandiant araştırmacıları, modern tarayıcılardaki mevcut izolasyon mekanizmalarını aşabilecek yeni bir teknik geliştirdiler.

Saldırgan, komutları HTTP yanıtlarına gömmek yerine, bunları bir web sayfasında görsel olarak görüntülenen bir QR kodunda kodlar. Tarayıcı izolasyon istekleri sırasında bir web sayfasının görsel sunumu kaldırılmadığından, QR kodları bunu isteği başlatan müşteriye geri gönderebilir.

Mandiant’ın araştırmasında “kurbanın” yerel tarayıcısı, daha önce cihaza bulaşmış olan kötü amaçlı yazılım tarafından kontrol edilen, alınan QR kodunu yakalayan ve talimatları almak için kodunu çözen başsız bir istemcidir.

Kaynak: Mandiant

Mandiant’ın kavram kanıtı, en yeni Google Chrome web tarayıcısına yapılan saldırıyı gösteriyor; bu saldırı, implantın, Cobalt Strike’ın, yaygın olarak suistimal edilen bir kalem testi kiti olan Harici C2 özelliği aracılığıyla entegre edilmesini sağlıyor.

Mükemmel değil

PoC, saldırının mümkün olduğunu gösterse de teknik, özellikle gerçek dünyaya uygulanabilirliği göz önüne alındığında kusursuz değil.

Birincisi, veri akışı maksimum 2.189 bayt ile sınırlıdır; bu, QR kodlarının taşıyabileceği maksimum verinin kabaca %74’üne karşılık gelir ve kötü amaçlı yazılımın yorumlayıcısında QR kodlarını okurken sorun olması durumunda paketlerin boyutunun daha da küçülmesi gerekir. .

İkincisi, her istek yaklaşık 5 saniye sürdüğü için gecikmenin dikkate alınması gerekir. Bu, veri aktarım hızlarını yaklaşık 438 bayt/sn ile sınırlandırır, dolayısıyla teknik, büyük yüklerin gönderilmesi veya SOCKS proxy’sinin kolaylaştırılması için uygun değildir.

Son olarak Mandiant, çalışmasının etki alanı itibarı, URL taraması, veri kaybını önleme ve istek buluşsal yöntemleri gibi bazı durumlarda bu saldırıyı engelleyebilecek veya etkisiz hale getirebilecek ek güvenlik önlemlerini dikkate almadığını söylüyor.

Mandiant’ın QR kod tabanlı C2 tekniği düşük bant genişliğine sahip olmasına rağmen engellenmediği takdirde yine de tehlikeli olabilir. Bu nedenle, kritik ortamlardaki yöneticilerin anormal trafiği ve otomasyon modunda çalışan başsız tarayıcıları izlemesi önerilir.