Siber güvenlik firması Mandiant, kullanıcıları kimlik avı ve kötü amaçlı yazılım gibi web tabanlı saldırılardan korumak için tasarlanmış, yaygın olarak kullanılan bir güvenlik önlemi olan tarayıcı izolasyon teknolojilerini atlamak için yeni bir yöntem ortaya çıkardı.

Güvenlik önlemlerini aşmanın bu yeni yolu, komuta ve kontrol (C2) iletişimini kurmak için makine tarafından okunabilen QR kodlarını kullanıyor. Bu, dünya genelindeki işletmeler tarafından kullanılan tarayıcı izolasyon sistemlerinin nerede zayıf olabileceğini gösteriyor.

Tarayıcı izolasyonu, tarayıcıyı bulut veya sanal makineler gibi güvenli bir ortamda çalıştırarak web tarama etkinliğini kullanıcıların yerel cihazlarından ayıran bir güvenlik tekniğidir.

Bu yöntem, herhangi bir kötü amaçlı web tabanlı etkinliğin yalıtılmış ortamda kalmasını ve yalnızca görsel içeriğin kullanıcının yerel tarayıcısına geri akışını sağlar. Kuruluşlar genellikle üç tür tarayıcı yalıtımından birini kullanır:

- Uzaktan Tarayıcı Yalıtımı (RBI): Bulut tabanlı bir ortamda sanal alan tarayıcı etkinlikleri.

- Şirket İçi Tarayıcı Yalıtımı: Kuruluşun altyapısında korumalı alan tarayıcılarını barındırır.

- Yerel Tarayıcı Yalıtımı: Tarayıcıyı kapsayıcıya alınmış bir yerel ortamda çalıştırır (örn. Docker, Windows Sandbox).

Saldırganlar bu teknolojiyi genellikle tarayıcıdaki güvenlik açıklarından yararlanmalarını, kimlik avı saldırıları başlatmalarını veya altyapıları ile güvenliği ihlal edilmiş cihazlar arasında C2 bağlantıları oluşturmalarını engellemek için kullanır.

API güvenlik açığı ve Sızma Testi için En İyi Uygulamalar Konulu Ücretsiz Web Semineri: Ücretsiz Kayıt

C2 QR Kodları aracılığıyla

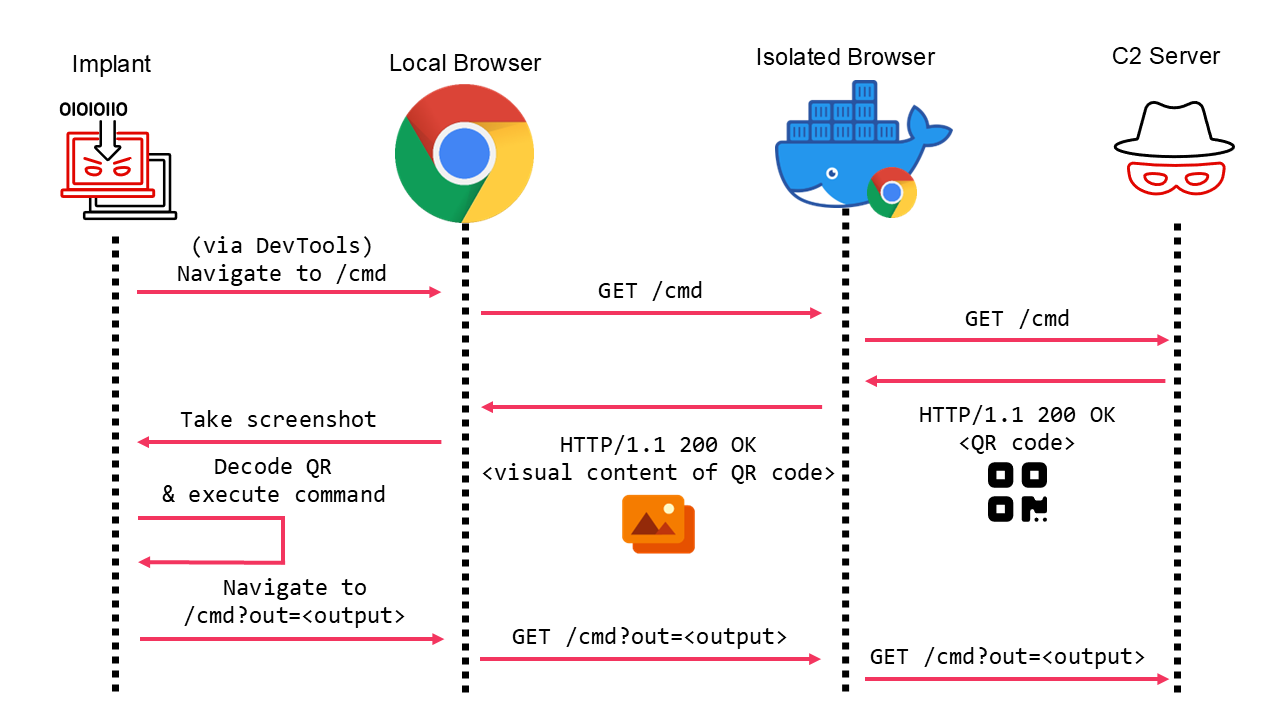

Mandiant’ın araştırması, en gelişmiş tarayıcı izolasyon sistemlerinin bile aşılabileceğini gösterdi. Saldırganlar, komut verilerini QR kodlarına yerleştirerek, piksel akışı nedeniyle tarayıcı izolasyon ortamlarında çalışmayan standart HTTP tabanlı C2 yöntemlerini aşabilirler. QR kodu tabanlı C2 yöntemi şu şekilde çalışır:

- Kötü Amaçlı İmplantın Yerleştirilmesi: Güvenliği ihlal edilmiş bir cihaz, DevTools protokolü aracılığıyla kontrol edilen başsız bir tarayıcı (örneğin, Google Chrome ile Puppeteer) kullanır.

- Web Sayfasını Talep Etmek: İmplant, izole tarayıcı aracılığıyla aktarılan başsız tarayıcı aracılığıyla saldırganın kontrol ettiği sunucudan bir web sayfasını alır.

- QR Code ile kodlama: Saldırganın sunucusu, QR koduna gömülü komut verilerini içeren bir HTML sayfasıyla yanıt verir.

- Oluşturma ve Tarama: Uzak tarayıcı web sayfasını yerel makineye geri gönderir. Kötü amaçlı implant, görüntülenen QR kodunun ekran görüntüsünü yakalıyor ve yerleşik bir QR tarama kütüphanesini kullanarak komutun kodunu çözüyor.

- Komutların Yürütülmesi: İmplant, işlemin bir parçası olarak URL parametrelerini kullanarak komutu yürütür ve çıktıyı saldırgana geri gönderir.

Bu yöntem, saldırganların standart güvenlik mekanizmalarını tamamen aşarak izolasyon sistemi tarafından yayınlanan görsel içerikten yararlanmasına olanak tanır.

Mandiant, bulgularını göstermek için Chrome’u başsız modda kullanan bir kavram kanıtlama (PoC) implantı geliştirdi. Yaklaşım, QR kodlarının uygulanabilir C2 operasyonlarını nasıl kolaylaştırabileceğini göstermek için Cobalt Strike’ın BEACON implantıyla daha da entegre edildi. Ancak araştırmacılar sınırlamalara dikkat çekti:

- QR kodları, piksel akışındaki kalite kısıtlamaları nedeniyle yalnızca 2.189 bayta kadar güvenilir bir şekilde aktarılabiliyordu.

- Her isteğin yaklaşık beş saniye sürmesi, gecikmeye neden oluyor ve SOCKS proxy’si gibi yüksek verimli işlemleri kullanışsız hale getiriyor.

Bu sınırlamalara rağmen, Mandiant’ın Kavram Kanıtı büyük bir kusur gösteriyor: Saldırganlar, her üç tarayıcı izolasyonu türünde de QR kodlarını kullanarak düşük bant genişliğine sahip C2 verileri gönderebilir.

Bu bulgular, siber güvenlik savunmalarını yenmek için saldırgan taktiklerinin gelişen karmaşıklığına dikkat çekiyor. Tarayıcı izolasyonu web tabanlı tehditlere karşı güçlü bir koruma önlemi olmayı sürdürürken, bu araştırma hiçbir savunmanın tek başına kusursuz olmadığının altını çiziyor.

Kuruluşlara Yönelik Öneriler

Bu yeni C2 tekniğiyle ilişkili riskleri azaltmak için Araştırmacılar aşağıdaki önerileri sunmaktadır:

- Tarayıcı izolasyonu olağandışı aktiviteye işaret edebilecek çok sayıda HTTP isteği oluşturduğundan, ağ trafiğini anormal kalıplar açısından inceleyin.

- Otomasyon bayrakları için süreç oluşturmayı izleyin (ör.

--enable-automation) başsız veya otomatik tarayıcı kullanımını tanımlamak için. - Tarayıcı izolasyonunu tamamlamak için gelişmiş tehdit algılama sistemleri ve düzenli rakip emülasyon alıştırmalarıyla savunmaları güçlendirin.

Analyse Real-World Malware & Phishing Attacks With ANY.RUN - Get up to 3 Free Licenses