Şirketin NAS ürünlerine yönelik işletim sistemi olan QNAP QTS’nin kapsamlı bir güvenlik denetimi, değişen şiddette on beş güvenlik açığını ortaya çıkardı ve on bir tanesi düzeltilmedi.

Bunlar arasında, ‘share.cgi’nin ‘No_Support_ACL’ işlevinde bulunan ve bir saldırganın belirli önkoşullar karşılandığında uzaktan kod yürütmesine olanak tanıyan yamasız bir yığın arabellek taşması güvenlik açığı olan CVE-2024-27130 da yer alıyor.

Satıcı, 12 Aralık 2023 ile 23 Ocak 2024 arasında gönderilen güvenlik açığı raporlarına birden fazla gecikmeyle yanıt verdi ve on beş kusurdan yalnızca dördünü düzeltti.

Güvenlik açıkları, bulgularının tüm ayrıntılarını ve CVE-2024-27130 için bir kavram kanıtı (PoC) istismarını Cuma günü yayınlayan WatchTowr Labs tarafından keşfedildi.

QTS güvenlik açıkları

WatchTowr analistleri tarafından ortaya çıkarılan kusurlar öncelikle kod yürütme, arabellek taşmaları, bellek bozulması, kimlik doğrulama atlama ve XSS sorunlarıyla ilgili olup, farklı dağıtım ortamlarındaki Ağa Bağlı Depolama (NAS) cihazlarının güvenliğini etkilemektedir.

WatchTowr, aşağıda özetlenen toplam on beş kusuru listeliyor:

- CVE-2023-50361: userConfig.cgi’den çağrılan getQpkgDir’de sprintf’in güvenli olmayan kullanımı.

- CVE-2023-50362: userConfig.cgi dosyasına addPersonalSmtp parametresi aracılığıyla erişilebilen SQLite işlevlerinin güvenli olmayan kullanımı.

- CVE-2023-50363: Kimlik doğrulamanın eksik olması, isteğe bağlı kullanıcılar için iki faktörlü kimlik doğrulamanın devre dışı bırakılmasına olanak tanır.

- CVE-2023-50364: Dosya listesi privWizard.cgi’nin get_dirs işlevi tarafından görüntülendiğinde uzun dizin adı üzerinden yığın taşması.

- CVE-2024-21902: Kimlik doğrulamanın eksik olması, tüm kullanıcıların sistem günlüklerini görüntülemesine veya temizlemesine ve ek eylemler gerçekleştirmesine olanak tanır.

- CVE-2024-27127: utilRequest.cgi’de delete_share işlevi aracılığıyla çift ücretsiz.

- CVE-2024-27128: utilRequest.cgi’nin share_file ve send_share_mail eylemleri yoluyla erişilebilen check_email işlevindeki yığın taşması.

- CVE-2024-27129: utilRequest.cgi’nin get_tree işlevinde strcpy’nin güvenli olmayan kullanımı.

- CVE-2024-27130: Share.cgi’nin get_file_size işlevi tarafından erişilebilen No_Support_ACL’de strcpy’nin güvenli olmayan kullanımı.

- CVE-2024-27131: x-forwarded-for aracılığıyla günlük sahtekarlığı, kullanıcıların indirmelerin isteğe bağlı kaynak konumlarından istenildiği şekilde kaydedilmesine neden olmasına olanak tanır.

- WT-2023-0050: Beklenmedik derecede karmaşık bir sorun nedeniyle uzatılmış ambargo altında.

- WT-2024-0004: Uzak sistem günlüğü mesajları yoluyla saklanan XSS.

- WT-2024-0005: Uzak cihaz keşfi aracılığıyla depolanan XSS.

- WT-2024-0006: Kimlik doğrulama API’sinde hız sınırlamasının olmaması.

- WT-2024-00XX: VDP’ye göre 90 günlük ambargo altındadır.

Yukarıdaki hatalar, QNAP cihazlarındaki NAS işletim sistemi olan QTS’yi, QTS’nin VM için optimize edilmiş sürümü olan QuTScloud’u ve yüksek performansa odaklanan özel bir sürüm olan QTS kahramanını etkilemektedir.

QNAP, Nisan 2024’te QTS 5.1.6.2722 build 20240402 ve sonraki sürümlerde ve QuTS Hero h5.1.6.2734 build 20240414 ve sonraki sürümlerde yayımlanan bir güvenlik güncellemesinde CVE-2023-50361 ile CVE-2023-50364 arasındaki sorunları gidermiştir.

Ancak WatchTowr tarafından keşfedilen diğer tüm güvenlik açıkları giderilmedi.

Sıfır gün RCE için PoC

QNAP CVE-2024-27130 güvenlik açığı, No_Support_ACL işlevindeki ‘strcpy’ işlevinin güvenli olmayan şekilde kullanılmasından kaynaklanmaktadır. Bu işlev, medyayı harici kullanıcılarla paylaşırken kullanılan, share.cgi betiğindeki get_file_size isteği tarafından kullanılır.

Bir saldırgan, özel hazırlanmış bir ‘ad’ parametresiyle kötü amaçlı bir istek oluşturabilir ve arabellek taşmasına neden olarak uzaktan kod yürütülmesine neden olabilir.

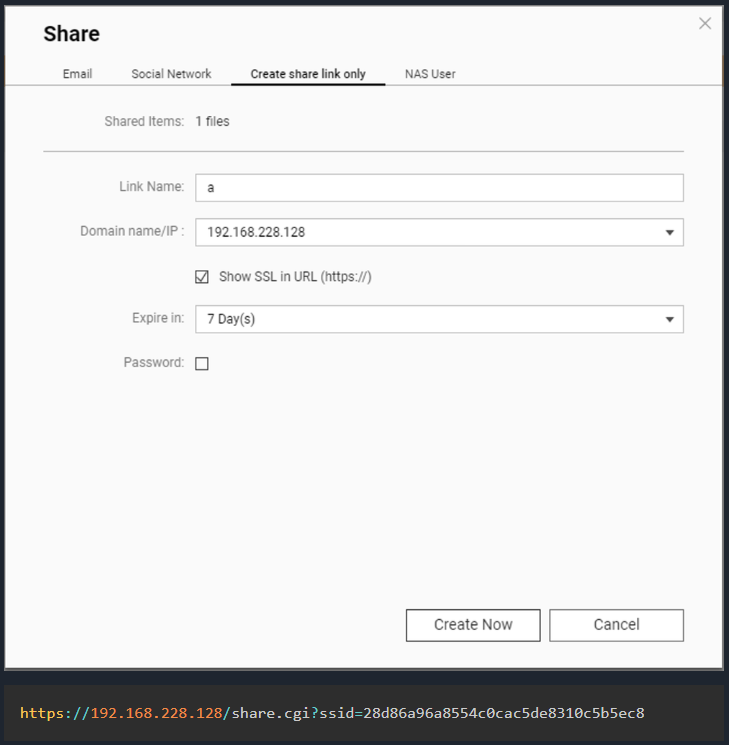

Saldırganın, CVE-2024-27130’dan yararlanmak için geçerli bir ‘ssid’ parametresine ihtiyacı vardır; bu parametre, NAS kullanıcısı QNAP cihazından bir dosya paylaştığında oluşturulur.

Bu parametre, bir cihazda oluşturulan ‘paylaş’ bağlantısının URL’sinde bulunur; dolayısıyla, bir saldırganın bu bağlantıya erişim sağlamak için bazı sosyal mühendislik kullanması gerekecektir. Ancak BleepingComputer, kullanıcıların bazen bu bağlantıları çevrimiçi olarak paylaştıklarını ve bu bağlantıların dizine eklenmesine ve basit bir Google aramasıyla geri getirilmesine olanak sağladığını tespit etti.

Kaynak: WatchTowr

Özetle, CVE-2024-27130’dan yararlanmak kolay değildir, ancak kararlı aktörler için SSID önkoşulu karşılanabilir.

WatchTowr, GitHub’da bir QNAP cihazında ‘gözetleme kulesi’ hesabı oluşturan ve bunları hesaba ekleyen bir veri yükünün nasıl oluşturulacağını gösteren bir istismar yayınladı. sudocular yükseltilmiş ayrıcalıklar için.

BleepingComputer, açıklanan kusurlarla ilgili bir açıklama için QNAP ile iletişime geçti, ancak henüz bir yorum mevcut değildi.