Qilin fidye yazılımı çetesinin VMware ESXi şifreleyicisinin bir örneği bulundu ve bu, bugüne kadar görülen en gelişmiş ve özelleştirilebilir Linux şifreleyicilerden biri olabilir.

İşletme, mevcut CPU, bellek ve depolama kaynaklarının daha iyi kullanılmasına olanak tanıdığından, sunucularını barındırmak için giderek daha fazla sanal makinelere geçiyor.

Bu benimseme nedeniyle neredeyse tüm fidye yazılımı çeteleri, bu sunucuları hedeflemek için özel VMware ESXi şifreleyicileri oluşturdu.

Birçok fidye yazılımı operasyonu, şifreleyicilerini oluşturmak için sızdırılan Babuk kaynak kodunu kullanırken, Qilin gibi birkaçı, Linux sunucularını hedeflemek için kendi şifreleyicilerini oluşturuyor.

Qilin, VMware ESXi’yi hedef alıyor

Geçen ay güvenlik araştırmacısı MalwareHunterTeam Qilin fidye yazılımı çetesi için bir Linux ELF64 şifreleyici buldu ve bunu analiz etmek için BleepingComputer ile paylaştı.

Şifreleyici Linux, FreeBSD ve VMware ESXi sunucularında kullanılabilse de ağırlıklı olarak sanal makinelerin şifrelenmesine ve anlık görüntülerinin silinmesine odaklanır.

Qilin’in şifreleyicisi, şifrelenmiş dosyalar için uzantıyı, sonlandırılacak işlemleri, şifrelenecek veya hariç tutulacak dosyaları ve şifrelenecek veya hariç tutulacak klasörleri belirten yerleşik bir yapılandırmayla oluşturulmuştur.

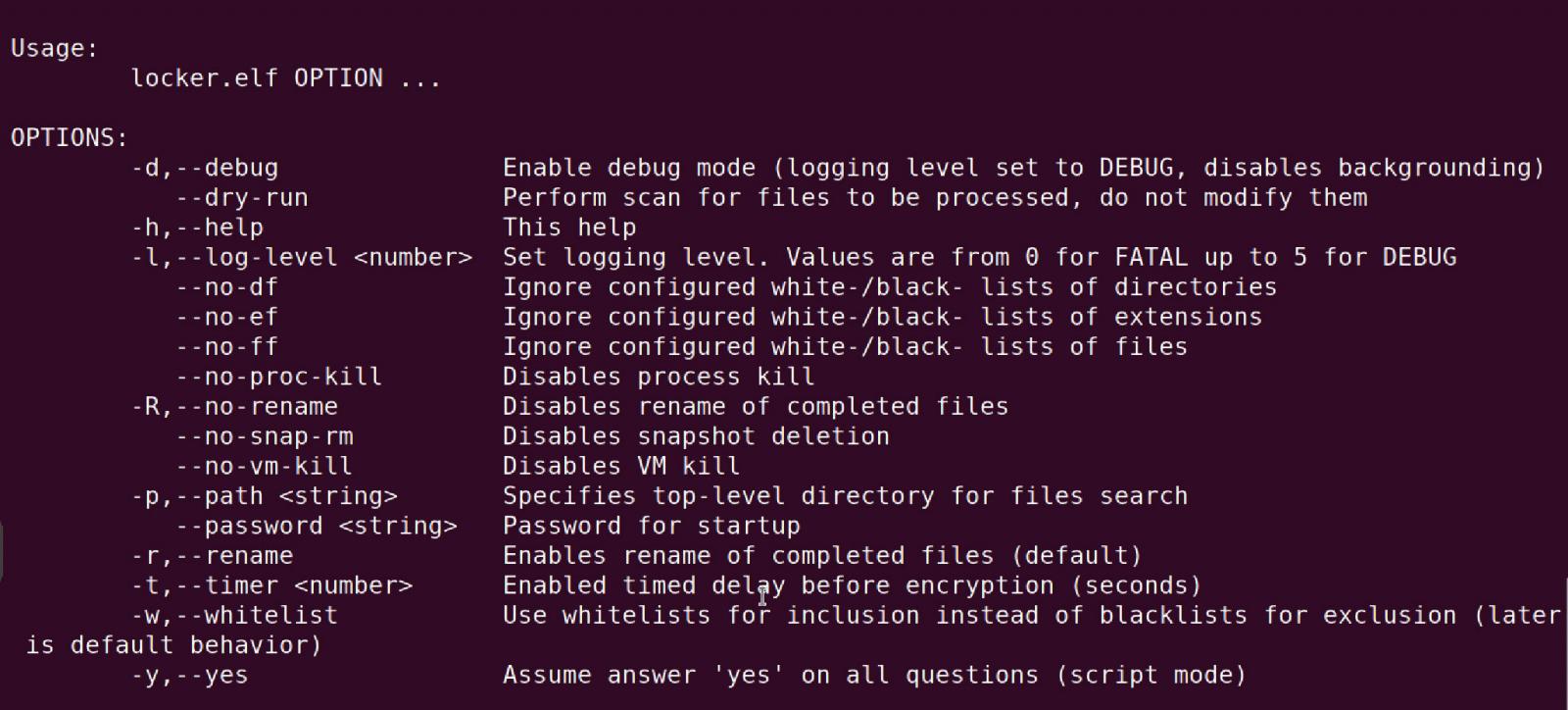

Ancak aynı zamanda bu yapılandırma seçeneklerinin ve dosyaların sunucuda nasıl şifreleneceğinin kapsamlı şekilde özelleştirilmesini sağlayan çok sayıda komut satırı argümanı da içerir.

Bu komut satırı bağımsız değişkenleri, hata ayıklama modunu etkinleştirme, herhangi bir dosyayı şifrelemeden deneme çalıştırması gerçekleştirme veya sanal makinelerin ve anlık görüntülerinin nasıl şifreleneceğini özelleştirme seçeneklerini içerir.

Kaynak: BleepingComputer

Komut satırı seçeneklerinin tam listesi aşağıda listelenmiştir:

OPTIONS:

-d,--debug Enable debug mode (logging level set to DEBUG, disables backgrounding)

--dry-run Perform scan for files to be processed, do not modify them

-h,--help This help

-l,--log-level Set logging level. Values are from 0 for FATAL up to 5 for DEBUG

--no-df Ignore configured white-/black- lists of directories

--no-ef Ignore configured white-/black- lists of extensions

--no-ff Ignore configured white-/black- lists of files

--no-proc-kill Disables process kill

-R,--no-rename Disables rename of completed files

--no-snap-rm Disables snapshot deletion

--no-vm-kill Disables VM kill

-p,--path Specifies top-level directory for files search

--password Password for startup

-r,--rename Enables rename of completed files (default)

-t,--timer Enabled timed delay before encryption (seconds)

-w,--whitelist Use whitelists for inclusion instead of blacklists for exclusion (later is default behavior)

-y,--yes Assume answer 'yes' on all questions (script mode)

BleepingComputer.com tarafından analiz edilen örnekte, şifreleyici varsayılan olarak aşağıdaki hariç tutmalar ve hedefleme kriterleriyle yapılandırılmıştır:

Sonlandırılmayacak işlemler:

"kvm", "qemu", "xen"

Şifrelemenin dışında tutulacak dizinler:

"/boot/", "/proc/", "/sys/", "/run/", "/dev/", "/lib/", "/etc/", "/bin/", "/mbr/", "/lib64/", "/vmware/lifecycle/", "/vdtc/", "/healthd/"

Şifrelemenin dışında tutulacak dosyalar:

"initrd", "vmlinuz", "basemisc.tgz", "boot.cfg", "bootpart.gz", "features.gz", "imgdb.tgz", "jumpstrt.gz", "onetime.tgz", "state.tgz", "useropts.gz"

Şifrelemenin dışında tutulacak dosya uzantıları:

"v00", "v01", "v02", "v03", "v04", "v05", "v06", "v07", "v08", "v09", "b00", "b01", "b02", "b03", "b04", "b05", "b06", "b07", "b08", "b09", "t00", "t01", "t02", "t03", "t04", "t05", "t06", "t07", "t08", "t09"

Şifreleme için hedeflenecek dizinler:

"/home", "/usr/home", "/tmp", "/var/www", "/usr/local/www", "/mnt", "/media", "/srv", "/data", "/backup", "/var/lib/mysql", "/var/mail", "/var/spool/mail", "/var/vm", "/var/lib/vmware", "/opt/virtualbox", "/var/lib/xen", "/var/opt/xen", "/kvm", "/var/lib/docker", "/var/lib/libvirt", "/var/run/sr-mount", "/var/lib/postgresql", "/var/lib/redis", "/var/lib/mongodb", "/var/lib/couchdb", "/var/lib/neo4j", "/var/lib/cassandra", "/var/lib/riak", "/var/lib/influxdb", "/var/lib/elasticsearch"

Şifreleme için hedeflenecek dosyalar:

"3ds", "3g2", "3gp", "7z", "aac", "abw", "ac3", "accdb", "ai", "aif", "aiff", "amr", "apk", "app", "asf", "asx", "atom", "avi", "bak", "bat", "bmp", "bup", "bz2", "cab", "cbr", "cbz", "cda", "cdr", "chm", "class", "cmd", "conf", "cow", "cpp", "cr2", "crdownload", "cs", "csv", "cue", "cur", "dat", "db", "dbf", "dds", "deb", "der", "desktop", "dmg", "dng", "doc", "docm", "dot", "dotm", "dotx", "dpx", "drv", "dtd", "dvi", "dwg", "dxf", "eml", "eps", "epub", "f4v", "fnt", "fon", "gam", "ged", "gif", "gpx", "gz", "h264", "hdr", "hpp", "hqx", "htm", "html", "ibooks", "ico", "ics", "iff", "image", "img", "indd", "iso", "jar", "java", "jfif", "jpe", "jpeg", "jpf", "jpg", "js", "json", "jsp", "key", "kml", "kmz", "log", "m4a", "m4b", "m4p", "m4v", "mcd", "mdbx", "mht", "mid", "mkv", "ml", "mobi", "mov", "mp3", "mp4", "mpa", "mpeg", "mpg", "msg", "nes", "numbers", "odp", "ods", "odt", "ogg", "ogv", "otf", "ova", "ovf", "pages", "parallels", "pcast", "pct", "pdb", "pdf", "pds", "pef", "php", "pkg", "pl", "plist", "png", "pptm", "prproj", "ps", "psd", "ptx", "py", "qcow", "qcow2", "qed", "qt", "r3d", "ra", "rar", "rm", "rmvb", "rtf", "rv", "rw2", "sh", "shtml", "sit", "sitx", "sketch", "spx", "sql", "srt", "svg", "swf", "tar", "tga", "tgz", "thmx", "tif", "tiff", "torrent", "ttf", "txt", "url", "vdi", "vhd", "vhdx", "vmdk", "vmem", "vob", "vswp", "vvfat", "wav", "wbmp", "webm", "webp", "wm", "wma", "wmv", "wpd", "wps", "xhtml", "xlsm", "xml", "xspf", "xvid", "yaml", "yml", "zip", "zipx"

Şifrelenmemesi gereken sanal makinelerin bir listesini yapılandırmak da mümkündür.

Şifreleyiciyi çalıştırırken, tehdit aktörünün şifreleme için başlangıç dizinini ve şifreleyiciye bağlı belirli bir parolayı belirtmesi gerekir.

Fidye yazılımı yürütüldüğünde Linux, FreeBSD veya VMware ESXi sunucusunda çalışıp çalışmadığını belirleyecektir.

VMware ESXi’yi algılarsa aşağıdakileri çalıştıracaktır: hariç Ve esxcfg-advcfg Geçmişte diğer ESXi şifreleyicilerde görmediğimiz komutlar.

for I in $(esxcli storage filesystem list |grep 'VMFS-5' |awk '{print $1}'); do vmkfstools -c 10M -d eagerzeroedthick $I/eztDisk > /dev/null; vmkfstools -U $I/eztDisk > /dev/null; done

for I in $(esxcli storage filesystem list |grep 'VMFS-5' |awk '{print $1}'); do vmkfstools -c 10M -d eagerzeroedthick $I/eztDisk; vmkfstools -U $I/eztDisk; done

for I in $(esxcli storage filesystem list |grep 'VMFS-6' |awk '{print $1}'); do vmkfstools -c 10M -d eagerzeroedthick $I/eztDisk > /dev/null; vmkfstools -U $I/eztDisk > /dev/null; done

for I in $(esxcli storage filesystem list |grep 'VMFS-6' |awk '{print $1}'); do vmkfstools -c 10M -d eagerzeroedthick $I/eztDisk; vmkfstools -U $I/eztDisk; done

esxcfg-advcfg -s 32768 /BufferCache/MaxCapacity

esxcfg-advcfg -s 20000 /BufferCache/FlushInterval

VMware uzmanı Melissa Palmer BleepingComputer’a, bu komutların, bilinen bir VMware bellek yığını tükenme hatasını çözmek ve sunucuda ESXi komutlarını çalıştırırken performansı artırmak için muhtemelen VMware destek bültenlerinden kopyalandığını söyledi.

Fidye yazılımı, tespit edilen herhangi bir sanal makineyi şifrelemeden önce, aşağıdaki komutları kullanarak ilk olarak tüm VM’leri sonlandıracak ve anlık görüntülerini silecektir:

esxcli vm process list

vim-cmd vmsvc/getallvms

esxcli vm process kill -t force -w %llu

vim-cmd vmsvc/snapshot.removeall %llu > /dev/null 2>&1

Hedeflenen tüm dosyalar daha sonra şifrelenecek ve yapılandırılmış uzantı dosya adına eklenecektir.

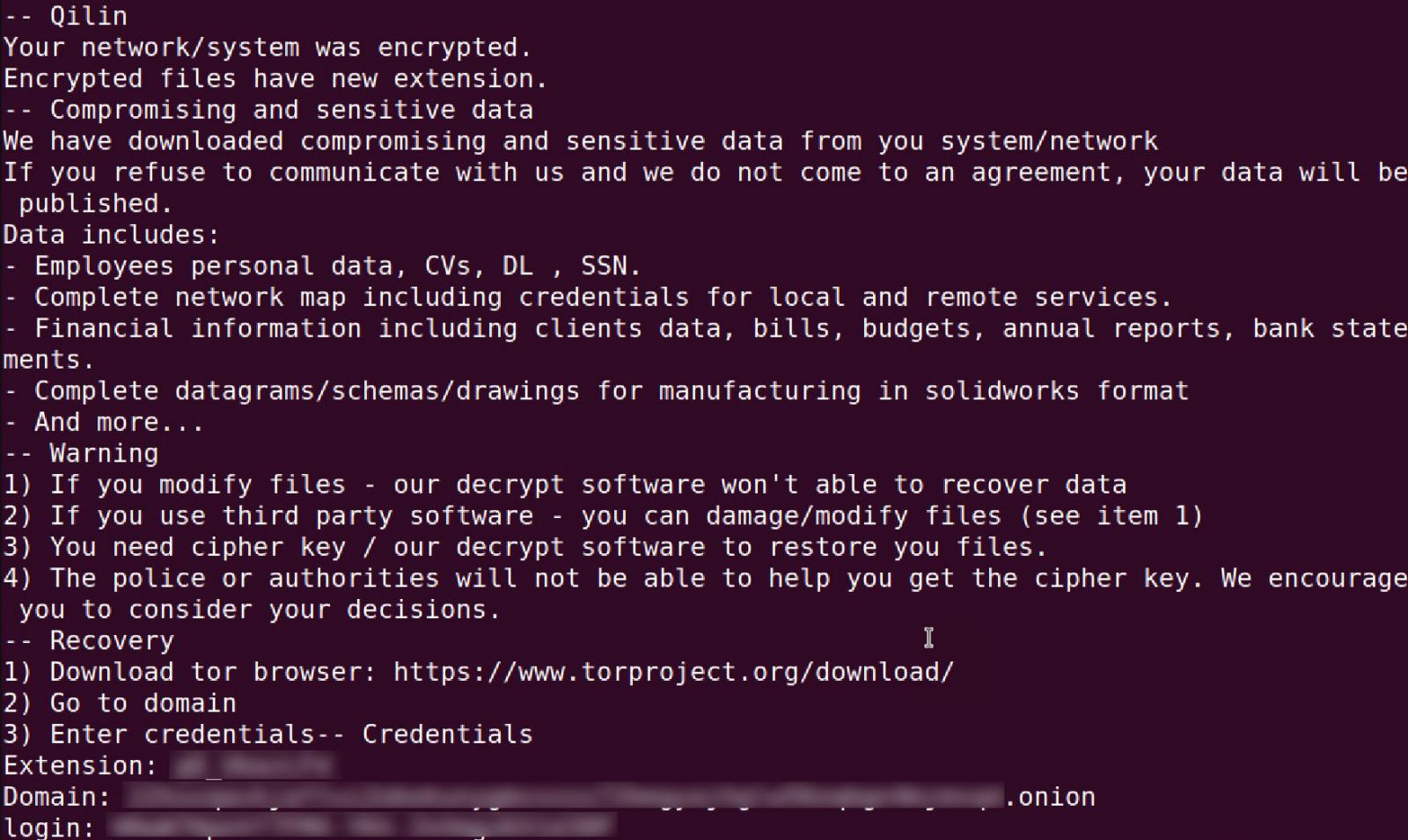

Her klasörde bir fidye notu bulunur. [extension]Fidye yazılımı çetesinin Tor anlaşma sitesine bağlantıları ve kurbanın sohbet sayfasına erişmek için gereken oturum açma bilgilerini içeren _RECOVER.txt oluşturulacak.

Kaynak: BleepingComputer

BleepingComputer, 25.000 dolardan milyonlarca dolara kadar değişen fidye talepleri gördü.

Qilin fidye yazılımı operasyonu

Qilin fidye yazılımı operasyonu ilk olarak Ağustos 2022’de “Gündem” olarak başlatıldı. Ancak Eylül ayına gelindiğinde Qilin adı altında yeniden markalaştı ve bugün de faaliyetlerine devam ediyor.

Diğer kurumsal hedefli fidye yazılımı operasyonları gibi, Qilin de bir şirketin ağlarını ihlal edecek ve veriler yanal olarak diğer sistemlere yayılırken verileri çalacak.

Veri toplama ve sunucu yöneticisi kimlik bilgilerini alma işlemi tamamlandıktan sonra tehdit aktörleri, ağdaki tüm cihazları şifrelemek için fidye yazılımını dağıtır.

Çalınan veriler ve şifrelenmiş dosyalar daha sonra bir şirketi fidye talebini ödemeye zorlamak için çifte şantaj saldırılarında kaldıraç olarak kullanılıyor.

Fidye yazılımı operasyonu, lansmanından bu yana sürekli bir kurban akışına sahip oldu ancak 2023’ün sonlarına doğru artan bir aktivite görüldü.

Qilin’in son saldırısı otomobil parçası devi Yanfeng’e yönelikti.