Qilin fidye yazılımı gelişiyor ve artık Google Chrome kimlik bilgilerini hedefliyor. Bu yeni taktiğin saldırı cephaneliğini nasıl genişlettiğini ve kuruluşların kendilerini nasıl koruyabileceğini öğrenin. Azaltma stratejilerini ve sağlam güvenlik önlemlerinin önemini keşfedin.

Sophos’taki siber güvenlik araştırmacıları, Qilin fidye yazılımı operasyonunda endişe verici bir gelişmeyi ortaya çıkardı: Google Chrome tarayıcıları aracılığıyla kimlik bilgisi toplama.

Şirketten yapılan açıklamaya göre, Sophos X-Ops ekibi Synovis ihlalini araştırırken saldırganların ağın uç noktalarının bir alt kümesinde Google Chrome tarayıcılarında depolanan kimlik bilgilerini çaldığını tespit etti.

Bilginize, 3 Haziran 2024’te Qilin fidye yazılımı çetesi, Güney Doğu Londra’daki NHS hastaneleri için dış kaynaklı bir laboratuvar hizmeti sağlayıcısı olan Synnovis’i hedef aldı ve hastane ve hasta verilerini çaldığını iddia ederek 50 milyon dolar fidye talep etti. Başarısız müzakerelerin ardından çete, sızdırılan tüm veri setini kamuoyuna sızdırdı.

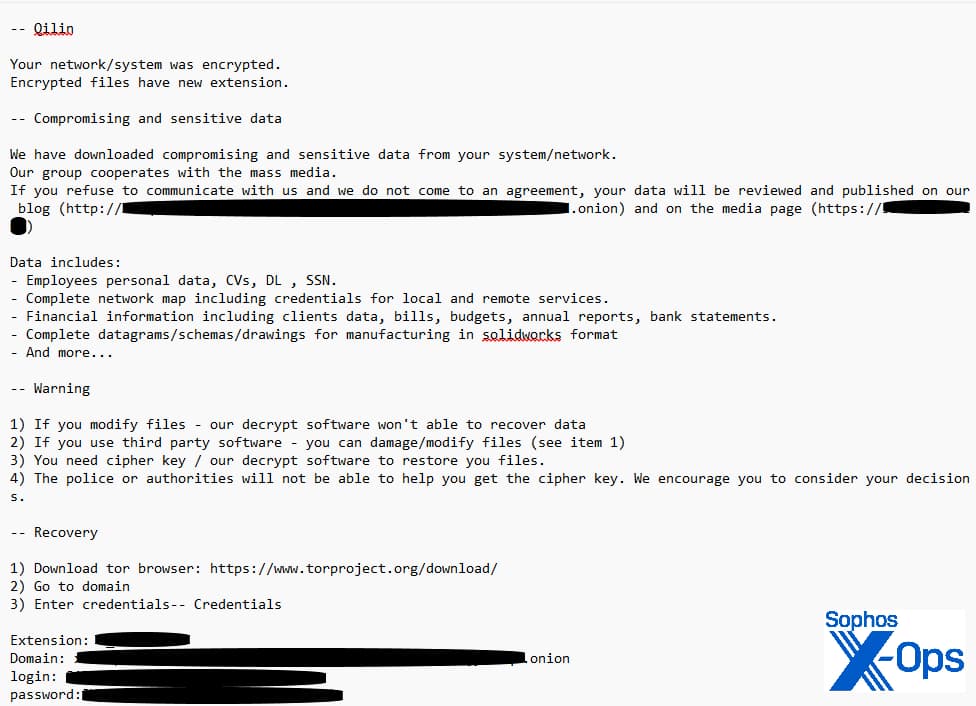

Qilin saldırıları tarihsel olarak “çifte gasp”, veri çalma, sistemleri şifreleme ve kurban fidye ödemezse verileri ifşa etmekle/satmakla tehdit etmeyi içeriyordu; Sophos buna Vidaları Sıkma tekniği diyor.

Ancak bu keşif, Qilin’in taktiklerinde önemli bir değişimi işaret ediyor çünkü tarayıcı pazarının yaklaşık %65’ini kaplayan bir tarayıcı olan enfekte ağların Google Chrome’unda depolanan kimlik bilgilerini hedef aldı. Saldırganlar tehlikeye atılmış kimlik bilgilerini kullanarak finansal hesaplara, e-postaya, bulut depolamaya veya iş uygulamalarına erişebildiğinden bunun çok kapsamlı sonuçları olabilir.

Sophos IR ekibi bu etkinliği Temmuz 2024’te hedefin Active Directory etki alanındaki tek bir etki alanı denetleyicisinde gözlemledi. Bu etki alanındaki diğer etki alanı denetleyicileri Qilin’den farklı şekilde etkilendi ve bu da gelecekte benzer saldırıların potansiyelini vurguladı.

Araştırmacılar, tehlikeye atılmış VPN kimlik bilgileriyle başlayan bir Qilin saldırısını analiz etti ve ilk erişimin bir İlk Erişim Aracısı’ndan (IAB) satın alınmış olabileceğini öne sürdü. Bu 18 günlük hareketsizlik dönemi, saldırganların ağı haritalamasına, kritik varlıkları belirlemesine ve bir sonraki hareketlerini planlamalarına olanak tanıyan hesaplanmış bir yaklaşımı gösteriyor.

Kimlik bilgisi hırsızlığı, Google Chrome’u hedef almak üzere tasarlanmış özel bir hırsızı kullanır. Fidye yazılımı bir dayanak noktası elde ettiğinde, işlemi ağ genelinde otomatikleştirmek için Grup İlkesi Nesneleri (GPO) dağıtır. Bu otomasyon, saldırının verimliliğini önemli ölçüde artırır ve tehlikeye atılan ortamda daha geniş bir erişim sağlar.

“Bu türde başarılı bir uzlaşma, savunucuların yalnızca tüm Active Directory parolalarını değiştirmeleri gerektiği anlamına gelmez; aynı zamanda (teoride) son kullanıcıların Chrome tarayıcısında kullanıcı adı-parola kombinasyonlarını kaydettikleri düzinelerce, potansiyel olarak yüzlerce üçüncü taraf sitesi için parolalarını değiştirmelerini istemeleri gerekir. Savunucular elbette kullanıcıları bunu yapmaya zorlamanın bir yoluna sahip olmazdı,” diye açıkladı Sophos araştırmacıları bir blog yazısında.

İlk olarak Ekim 2022’de ortaya çıkan Qilin, kötü amaçlı araçlarını diğer siber suçlulara sunan RaaS (Fidye Yazılımı Hizmet Olarak) modeliyle hızla ünlendi. Rusya merkezli tehdit aktörleriyle bağlantılı olduğuna inanılıyor ve sokak gazeteleri, otomotiv parçaları devleri ve hatta Avustralya mahkeme hizmetleri dahil olmak üzere çeşitli endüstrileri hedef aldı.

Qilin fidye yazılımının gelişen taktikleri, sürekli tehdit izleme ve güvenlik stratejilerinin uyarlanmasının önemini vurgulamaktadır. Kuruluşlar, güvenliği artırmak için uzaktan erişim çözümlerinde MFA (çok faktörlü kimlik doğrulama) uygulamalı, şüpheli davranışları tespit etmek ve önlemek için sağlam uç nokta güvenlik çözümleri kullanmalı ve işletim sistemleri ve web tarayıcıları dahil tüm ağ sistemlerini düzenli olarak yedeklemeli ve yamalamalıdır.

İLGİLİ KONULAR

- BlackSuit Fidye Yazılımı Kansas City Polis Verilerini Sızdırıyor

- Eldorado Fidye Yazılımı Yeni Kötü Amaçlı Yazılımla Windows ve Linux’u Vurdu

- Black Basta Fidye Yazılımı Windows’u Yama Öncesinde 0 Gün Kullandı