Qilin fidye yazılımı grubu yeni bir taktik kullanıyor ve Google Chrome tarayıcısında depolanan hesap kimlik bilgilerini çalmak için özel bir hırsız kullanıyor.

Kimlik bilgisi toplama teknikleri, Sophos X-Ops ekibi tarafından olay müdahale çalışmaları sırasında gözlemlendi ve fidye yazılımı sahnesinde endişe verici bir değişikliğe işaret ediyor.

Saldırı genel bakışı

Sophos araştırmacılarının analiz ettiği saldırı, Qilin’in çok faktörlü kimlik doğrulaması (MFA) olmayan bir VPN portalına ait ele geçirilmiş kimlik bilgilerini kullanarak bir ağa erişim sağlamasıyla başladı.

İhlalin ardından 18 günlük bir uyku hali yaşandı ve bu durum Qilin’in ağa ilk erişim aracısından (IAB) para satın alarak girmiş olma ihtimalini akla getiriyor.

Muhtemelen Qilin, ağın haritasını çıkarmak, kritik varlıkları belirlemek ve keşif yapmak için zaman harcamıştı.

İlk 18 günün sonunda saldırganlar etki alanı denetleyicisine yatay olarak geçtiler ve etki alanı ağında oturum açmış tüm makinelerde bir PowerShell betiğini (‘IPScanner.ps1’) yürütmek için Grup İlkesi Nesnelerini (GPO’lar) değiştirdiler.

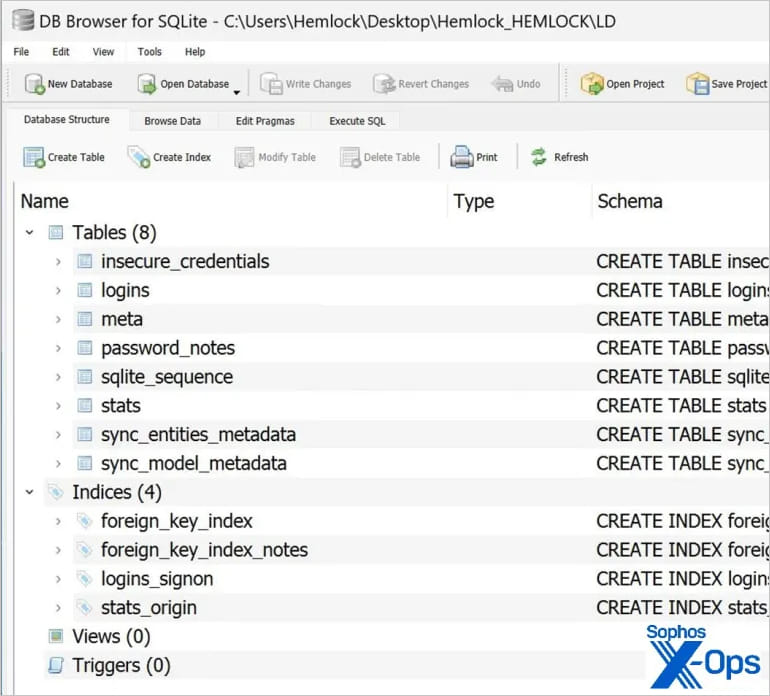

GPO’ya dahil edilen bir toplu iş betiği (‘logon.bat’) tarafından yürütülen betik, Google Chrome’da saklanan kimlik bilgilerini toplamak üzere tasarlanmıştı.

Toplu iş betiği, bir kullanıcı makinesine her giriş yaptığında çalışacak (ve PS betiğini tetikleyecek) şekilde yapılandırılmıştı; çalınan kimlik bilgileri ise ‘SYSVOL’ paylaşımında ‘LD’ veya ‘temp.log’ adları altında saklanıyordu.

Kaynak: Sophos

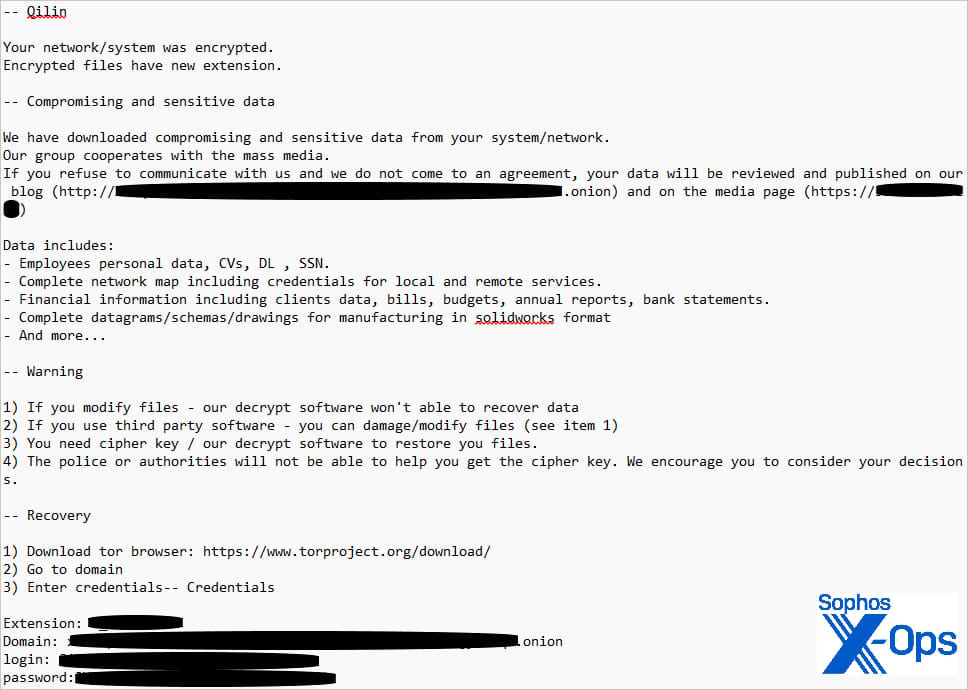

Dosyalar Qilin’in komuta ve kontrol (C2) sunucusuna gönderildikten sonra, kötü amaçlı etkinliği gizlemek için yerel kopyalar ve ilgili olay günlükleri silindi. Sonunda, Qilin fidye yazılımı yükünü ve şifrelenmiş verileri tehlikeye atılan makinelere dağıttı.

Etki alanındaki tüm makinelere fidye yazılımını indirmek ve çalıştırmak için başka bir GPO ve ayrı bir toplu iş dosyası (‘run.bat’) kullanıldı.

Kaynak: Sophos

Savunma karmaşıklığı

Qilin’in Chrome kimlik bilgilerini hedef alma yaklaşımı, fidye yazılımı saldırılarına karşı korunmayı daha da zorlaştırabilecek endişe verici bir emsal oluşturuyor.

GPO etki alanındaki tüm makinelere uygulandığından, kullanıcının oturum açtığı her cihaz kimlik bilgisi toplama sürecine tabi tutuluyordu.

Bu, betiğin şirket genelindeki tüm makinelerden kimlik bilgilerini çalabileceği anlamına geliyor; yeter ki bu makineler etki alanına bağlı olsun ve betik etkin olduğu süre boyunca kullanıcılar bu makinelerde oturum açmış olsun.

Bu kadar kapsamlı bir kimlik bilgisi hırsızlığı, takip eden saldırılara yol açabilir, birden fazla platform ve hizmette yaygın ihlallere yol açabilir, müdahale çabalarını çok daha zahmetli hale getirebilir ve fidye yazılımı olayı çözüldükten sonra kalıcı, uzun süreli bir tehdit oluşturabilir.

Kuruluşlar, web tarayıcılarında gizli bilgilerin depolanmasını yasaklayan katı politikalar uygulayarak bu riski azaltabilirler.

Ayrıca, kimlik bilgilerinin ihlal edilmesi durumunda bile hesapların ele geçirilmesine karşı korunmasında çok faktörlü kimlik doğrulamanın uygulanması önemlidir.

Son olarak, en az ayrıcalık ilkesinin uygulanması ve ağın bölümlere ayrılması, bir tehdit aktörünün tehlikeye atılmış ağda yayılma yeteneğini önemli ölçüde engelleyebilir.

Qilin’in, Scattered Spider sosyal mühendislik uzmanlarıyla bağlantıları olan, kısıtlanmamış ve çok platformlu bir tehdit olduğu göz önüne alındığında, herhangi bir taktiksel değişiklik kuruluşlar için önemli bir risk oluşturmaktadır.