QBot kötü amaçlı yazılım operasyonu, güvenlik yazılımı tarafından tespit edilmekten kaçınmak için meşru programı kullanarak Windows 10 WordPad programındaki bir DLL kaçırma kusurunu bilgisayarları etkilemek için kötüye kullanmaya başladı.

DLL, aynı anda birden fazla program tarafından kullanılabilen işlevleri içeren bir kitaplık dosyasıdır. Bir uygulama başlatıldığında, gerekli DLL’leri yüklemeye çalışır.

Bunu, DLL için belirli Windows klasörlerini arayarak yapar ve bulunduğunda onu yükler. Ancak, Windows uygulamaları yürütülebilir dosyayla aynı klasördeki DLL’lere öncelik verecek ve onları diğerlerinden önce yükleyecektir.

DLL kaçırma, bir tehdit aktörünün meşru bir DLL ile aynı ada sahip kötü amaçlı bir DLL oluşturması ve bunu genellikle yürütülebilir dosyayla aynı klasör olan erken Windows arama yoluna yerleştirmesidir. Bu yürütülebilir dosya başlatıldığında, meşru olan yerine kötü amaçlı yazılım DLL’sini yükler ve içindeki tüm kötü amaçlı komutları yürütür.

QBot, WordPad DLL kaçırma kusurunu kötüye kullanıyor

Qakbot olarak da bilinen QBot, başlangıçta bir bankacılık truva atı olarak başlayan ancak kötü amaçlı yazılım bırakıcıya dönüşen bir Windows kötü amaçlı yazılımıdır. Black Basta, Egregor ve Prolock gibi fidye yazılımı çeteleri, şantaj saldırıları gerçekleştirmek üzere kurumsal ağlara ilk erişimi elde etmek için kötü amaçlı yazılım operasyonuyla ortaklık kurdu.

Güvenlik araştırmacısı ve Cryptolaemus üyesi ProxyLife BleepingComputer’a bir yeni QBot kimlik avı kampanyası Windows 10 WordPad çalıştırılabiliri write.exe’deki bir DLL ele geçirme güvenlik açığını kötüye kullanmaya başladı.

BleepingComputer orijinal kimlik avı e-postalarını görmemiş olsa da, ProxyLife bize dosya indirmek için bir bağlantı içerdiklerini söyledi.

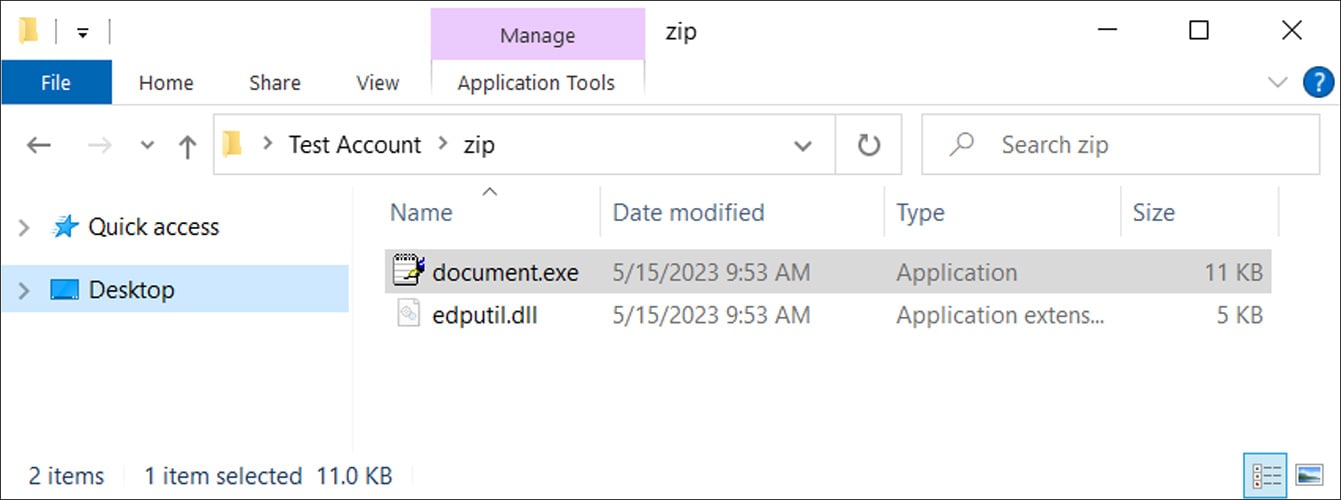

Bir kişi bağlantıya tıkladığında, uzak bir ana bilgisayardan rastgele adlı bir ZIP arşivi indirilir.

Bu ZIP dosyası iki dosya içerir: belge.exe (Windows 10 WordPad yürütülebilir dosyası) ve adlı bir DLL dosyası edputil.dll (DLL kaçırma için kullanılır).

Kaynak: BleepingComputer

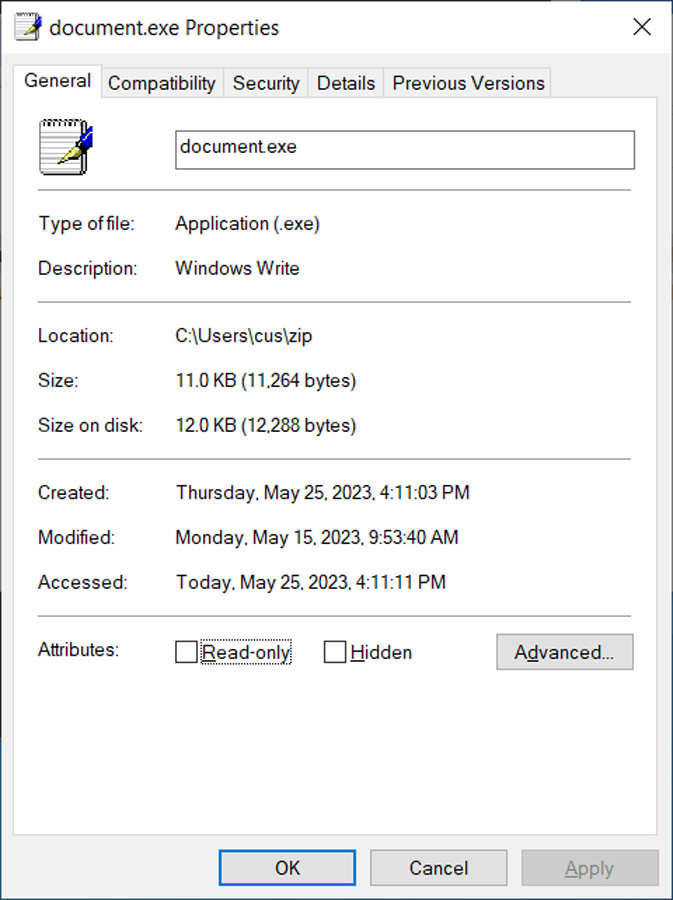

Document.exe dosyasının özelliklerinden de görebileceğiniz gibi, Windows 10 WordPad belge düzenleyicisini başlatmak için kullanılan meşru Write.exe yürütülebilir dosyasının yeniden adlandırılmış bir kopyasıdır.

Kaynak: BleepingComputer

Document.exe başlatıldığında, normalde C:\Windows\System32 klasöründe bulunan edputil.dll adlı yasal bir DLL dosyasını otomatik olarak yüklemeye çalışır.

Ancak yürütülebilir dosya edputil.dll’yi yüklemeye çalıştığında, belirli bir klasörde olup olmadığını kontrol etmez ve aynı klasörde bulunan ve Document.exe yürütülebilir dosyasıyla aynı ada sahip herhangi bir DLL dosyasını yükler.

Bu, tehdit aktörlerinin edputil.dll DLL’nin kötü amaçlı bir sürümünü oluşturarak ve bunun yerine yüklenmesi için onu Document.exe ile aynı klasörde depolayarak DLL ele geçirme gerçekleştirmesine olanak tanır.

DLL yüklendikten sonra ProxyLife, BleepingComputer’a kötü amaçlı yazılımın uzak bir ana bilgisayardan PNG dosyası olarak kamufle edilmiş bir DLL indirmek için C:\Windows\system32\curl.exe kullandığını söyledi.

Bu PNG dosyası (aslında bir DLL) daha sonra aşağıdaki komutla rundll32.exe kullanılarak yürütülür:

rundll32 c:\users\public\default.png,printQBot artık arka planda sessizce çalışacak, daha fazla kimlik avı saldırılarında kullanılmak üzere e-postaları çalacak ve sonunda Cobalt Strike (tehdit aktörlerinin virüslü cihaza ilk erişim elde etmek için kullandıkları bir istismar sonrası araç seti) gibi diğer yükleri indirecek.

Bu cihaz daha sonra ağ boyunca yatay olarak yayılmak için bir dayanak noktası olarak kullanılacak ve bu da genellikle kurumsal veri hırsızlığına ve fidye yazılımı saldırılarına yol açacaktır.

Tehdit aktörleri, QBot’u Windows 10 WordPad (write.exe) gibi güvenilir bir program aracılığıyla yükleyerek, güvenlik yazılımının kötü amaçlı yazılımı kötü amaçlı olarak işaretlemeyeceğini umuyor.

Ancak curl.exe’nin kullanılması, önceki işletim sistemi sürümleri Curl programını içermediğinden, bu bulaştırma yönteminin yalnızca Windows 10 ve sonraki sürümlerde çalışacağı anlamına gelir.

Windows’un eski sürümleri, destek sona erdikten sonra aşamalı olarak kaldırıldığı için, çoğunlukla bu bir sorun olmamalıdır.

Şu anda, QBot operasyonu son haftalarda diğer bulaştırma yöntemlerine geçti, ancak sonraki kampanyalarda önceki taktiklere geçmeleri alışılmadık bir durum değil.