Qantas, Allianz Life, LVMH ve Adidas gibi şirketleri etkileyen bir veri ihlali dalgası, Salesforce CRM örneklerinden verileri çalmak için ses kimlik avı saldırılarını kullanan Shinyhunters gasp grubuna bağlandı.

Haziran ayında, Google’ın Tehdit İstihbarat Grubu (GTIG), UNC6040 olarak izlenen tehdit aktörlerinin Salesforce müşterilerini sosyal mühendislik saldırılarında hedefledikleri konusunda uyardı.

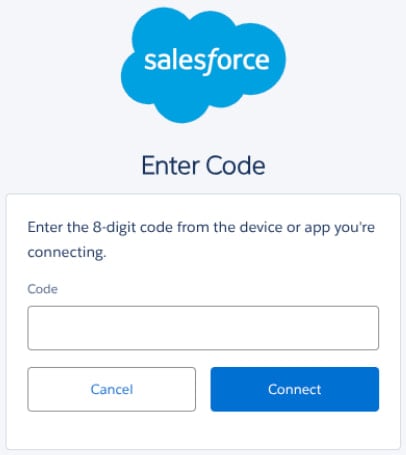

Bu saldırılarda, tehdit aktörleri BT personelini hedeflenen çalışanlara telefon görüşmesinde destekledi ve onları Salesforce’un bağlı uygulama kurulum sayfasını ziyaret etmeye ikna etmeye çalıştı. Bu sayfada, Salesforce’un Veri Yükleyici OAuth uygulamasının kötü niyetli bir sürümünü hedefin Salesforce ortamına bağlayan bir “bağlantı kodu” girmeleri söylendi.

Bazı durumlarda, veri yükleyici bileşeni, saldırılarda daha ikna edici hale getirmek için “Bilet Portalım” olarak yeniden adlandırıldı.

Kaynak: Google

GTIG, bu saldırıların genellikle Vishing (sesli kimlik avı) yoluyla gerçekleştirildiğini, ancak kimlik bilgileri ve MFA jetonları da Okta giriş sayfalarını taklit eden kimlik avı sayfalarıyla çalındığını söylüyor.

Bu raporda, birden fazla şirket üçüncü taraf müşteri hizmetleri veya bulut tabanlı CRM sistemlerini içeren veri ihlalleri bildirmiştir.

LVMH iştirakleri Louis Vuitton, Dior ve Tiffany & Co. her biri bir müşteri bilgi veritabanına yetkisiz erişimi açıkladı ve Tiffany Kore, müşterilere saldırganların “müşteri verilerini yönetmek için kullanılan satıcı platformunu” ihlal ettiğini bildirdi.

Adidas, Qantas ve Allianz Life da üçüncü taraf sistemleri içeren ihlaller bildirdi ve Allianz bunun üçüncü taraf bir müşteri ilişkileri yönetim platformu olduğunu doğruladı.

Bir Allianz Life sözcüsü BlewingComputer’a verdiği demeçte, “16 Temmuz 2025’te, kötü niyetli bir tehdit oyuncusu, Allianz Hayat Sigortası Şirketi (Allianz Life) tarafından kullanılan üçüncü taraf, bulut tabanlı bir CRM sistemine erişim sağladı.” Dedi.

BleepingComputer, Qantas veri ihlalinin üçüncü taraf bir müşteri ilişkileri yönetim platformu da içerdiğini öğrenirken, şirket bunun Salesforce olduğunu onaylamayacaktır. Ancak, yerel medyadan önceki raporlar, verilerin Qantas’ın Salesforce örneğinden çalındığını iddia ediyor.

Ayrıca, mahkeme belgeleri, tehdit aktörlerinin her ikisi de Salesforce nesneleri olan “hesaplar” ve “kişiler” veritabanı tablolarını hedef aldığını belirtmektedir.

Bu şirketlerin hiçbiri kamuya açık bir şekilde Salesforce adını vermemiş olsa da, BleepingComputer o zamandan beri hepsinin Google tarafından detaylandırılan aynı kampanyada hedeflendiğini doğruladı.

Saldırılar henüz kamusal gasp veya veri sızıntılarına yol açmadı, BleepingComputer tehdit aktörlerinin kendilerini Shinyhunters olarak adlandırdıkları e -posta üzerinden özel olarak zorlamaya çalıştıklarını öğreniyor.

Bu gasp denemeleri başarısız olduğunda, tehdit aktörlerinin çalınan bilgileri Shinyhunter’ın önceki kar tanesi saldırılarına benzer şekilde uzun bir sızıntı dalgasında serbest bırakacağına inanılmaktadır.

Shinyhunters kimdir

Bu ihlaller, siber güvenlik topluluğu ve BleepingComputer da dahil olmak üzere medya arasında karışıklığa neden oldu, bu tehdit aktörleri aynı zamanda havacılık, perakende ve sigorta sektörlerini hedefledikleri ve benzer taktikler gösterdiği için dağınık örümcek (Mantiant tarafından UNC394 olarak izlendi) ile ilişkilendirildi.

Bununla birlikte, dağınık örümcek ile ilişkili tehdit aktörleri, veri hırsızlığı ve bazen fidye yazılımı ile sonuçlanan tam gelişmiş ağ ihlalleri yapma eğilimindedir. Öte yandan UNC6040 olarak izlenen Shinyhunters, belirli bir bulut platformunu veya web uygulamasını hedefleyen veri-hırsızlığı zorlama saldırılarına daha fazla odaklanma eğilimindedir.

BleepingComputer ve bazı güvenlik araştırmacılarının hem UNC6040 hem de UNC3944’ün aynı çevrimiçi topluluklarda iletişim kuran üst üste binen üyelerden oluştuğu inancıdır. Tehdit grubunun ayrıca, İngilizce konuşan deneyimli siber suçlular ağı olan “Com” ile örtüştüğüne inanılıyor.

Kayıtlı gelecek için bir istihbarat analisti olan Allan Liska, “Kayıtlı gelecekteki istihbarata göre, bilinen dağınık örümcek ve Shinyhunters saldırıları arasındaki örtüşen TTP’ler, iki grup arasında muhtemelen bazı geçişleri gösteriyor.” Dedi.

Diğer araştırmacılar, BleepingComputer’a, Shinyhunters ve Dağınık Örümcek’in kilitlenmede faaliyet gösterdiğini ve aynı endüstrileri aynı anda hedeflediğini ve saldırıların atfedilmesini zorlaştırdığını söyledi.

Bazıları, her iki grubun da şu anda yok olan Lapsus $ hacking grubundan aktörlerle tehditle bağları olduğuna inanıyor ve raporlar yakın zamanda tutuklanan dağınık örümcek bilgisayar korsanlarından birinin de Lapsus $ ‘da olduğunu gösteriyor.

Başka bir teori, Shinyhunters’ın hizmet olarak bir gasp görevi görmesidir, burada fidye yazılımı çetelerinin nasıl faaliyet gösterdiğine benzer şekilde, bir gelir payı karşılığında diğer tehdit aktörleri adına şirketleri zorla çıkarırlar.

Bu teori, BleepingComputer’ın bir ihlalin arkasında olmadığını iddia ettikleri, ancak sadece çalınan verilerin satıcısı olarak hareket ettikleri Shinyhunters ile yaptığı önceki konuşmalarla destekleniyor.

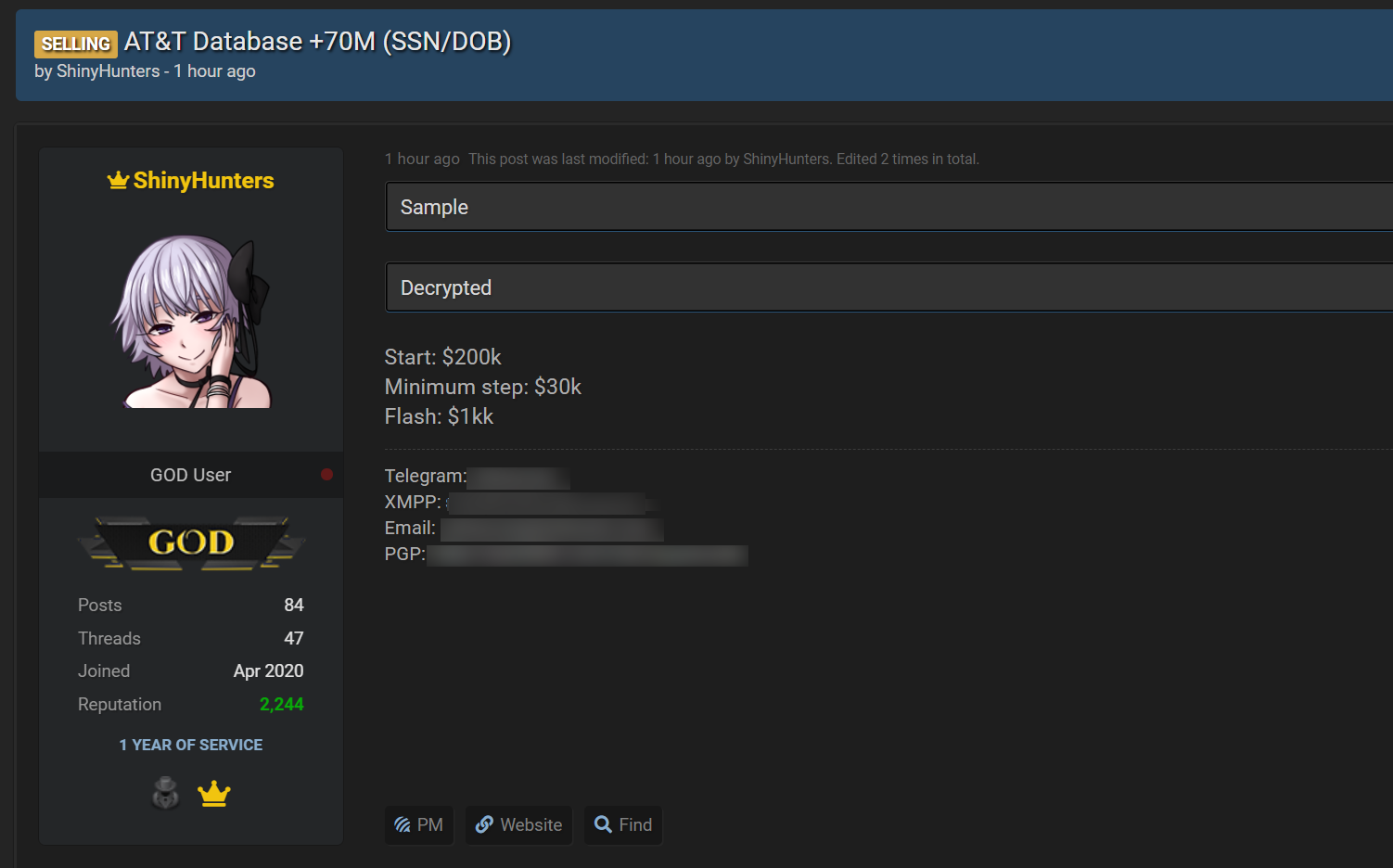

Bu ihlaller arasında PowerSchool, Oracle Cloud, Snowflake Veri-Deste Saldırıları, AT&T, NITROPDF, Wattpad, Mathway ve daha fazlası yer alıyor.

Kaynak: BleepingComputer

Suları daha da çamurlamak için, kar tanesi veri-hırsızlığı saldırıları, Powerschool’daki ihlaller ve ihlal edilen V2 hack forumunun işleyişi de dahil olmak üzere “Shinyhunters” adına bağlı insanlardan çok sayıda tutuklama yapıldı.

Yine de bu tutuklamalardan sonra bile, kendilerine “kolektif” olarak atıfta bulunarak “biz Shinyhunters’ız” adlı gasp e -postaları alan şirketlerde yeni saldırılar meydana geliyor.

Salesforce örneklerini saldırılardan korumak

BleepingComputer’a yaptığı açıklamada Salesforce, platformun kendisinin tehlikeye atılmadığını, aksine müşterilerin hesaplarının sosyal mühendislik yoluyla ihlal edildiğini vurguladı.

“Salesforce tehlikeye girmedi ve açıklanan sorunlar platformumuzda bilinen herhangi bir güvenlik açığından kaynaklanmıyor. Salesforce, yaptığımız her şeye kurumsal sınıf güvenliği oluştururken, müşteriler verilerini güvende tutmada kritik bir rol oynuyor-özellikle de gelişmiş kimlik avı ve sosyal mühendislik saldırılarındaki artış.” Dedi.

“Tüm müşterileri çok faktörlü kimlik doğrulama (MFA) etkinleştirmek, en az ayrıcalık ilkesini uygulamak ve bağlı uygulamaları dikkatlice yönetmek de dahil olmak üzere tüm müşterileri güvenlik en iyi uygulamalarını izlemeye teşvik etmeye devam ediyoruz. Daha fazla bilgi için lütfen şu adresi ziyaret edin: https://protect-against-social-engineering.”

Salesforce, müşterileri güvenlik duruşlarını güçlendirmeye çağırıyor:

- Oturum açma için güvenilir IP aralıklarını zorlamak

- Uygulama izinleri için en az ayrıcalık ilkesini izlemek

- Çok faktörlü kimlik doğrulamayı etkinleştirme (MFA)

- Bağlı uygulamaların kullanımını kısıtlamak ve erişim politikalarını yönetme

- Gelişmiş tehdit algılama, olay izleme ve işlem politikaları için Salesforce Shield’i kullanma

- Olay iletişimi için belirlenmiş bir güvenlik bağlantısı eklemek

Bu hafifletmeler hakkında daha fazla bilgi, Salesforce’un yukarıdaki rehberliğinde bulunabilir.

İşinizi etkilemeden önce gerçek zamanlı olarak ortaya çıkan tehditleri içerir.

Bulut algılama ve yanıtının (CDR) güvenlik ekiplerine bu pratik, saçma rehberde ihtiyaç duydukları avantajı nasıl verdiğini öğrenin.