QakBot (aka QBot) kötü amaçlı yazılımıyla ilişkili operatörler, Haziran 2023’ün sonları itibarıyla 15 yeni komuta ve kontrol (C2) sunucusu kurdu.

Bulgular, Team Cymru’nun kötü amaçlı yazılımın altyapı analizinin devamı niteliğindedir ve Lumen Black Lotus Labs’ın C2 sunucularının %25’inin yalnızca bir gün boyunca etkin olduğunu açıklamasından iki aydan biraz daha uzun bir süre sonra gelir.

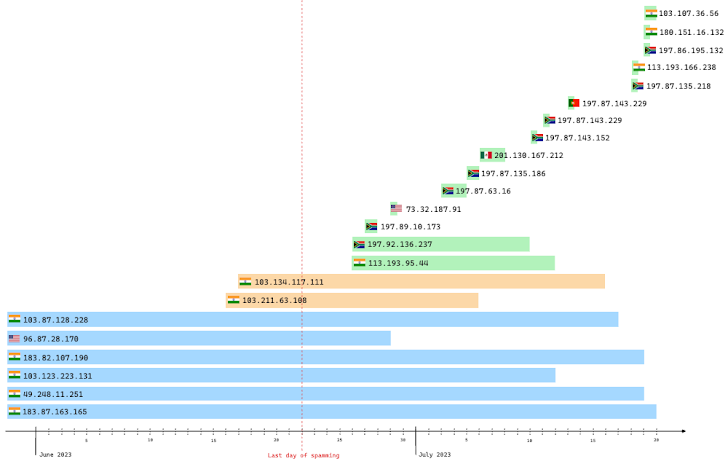

Siber güvenlik firması, “QakBot’un Eylül ayında geri dönmeden önce her yaz uzun bir ara verme geçmişi var ve bu yılki spam faaliyetleri 22 Haziran 2023 civarında sona eriyor” dedi.

“Fakat QakBot operatörleri spam göndermedikleri zamanlarda gerçekten tatildeler mi, yoksa bu ‘mola’ altyapılarını ve araçlarını iyileştirme ve güncelleme zamanı mı?”

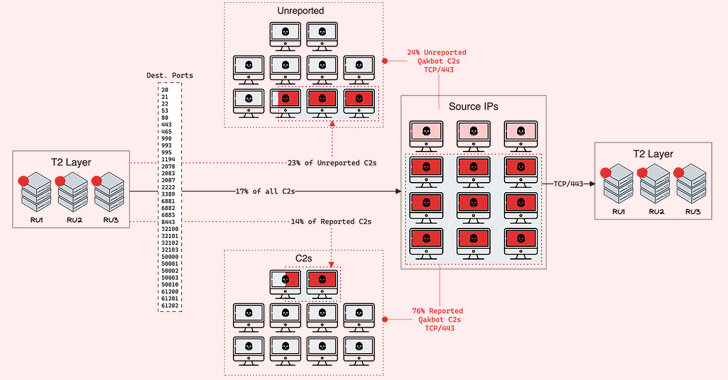

QakBot’un C2 ağı, Emotet ve IcedID örneğinde olduğu gibi, C2 düğümlerinin Rusya’da coğrafi konumlu VPS sağlayıcılarında barındırılan yukarı akış Katman 2 (T2) C2 düğümleriyle iletişim kurduğu katmanlı bir mimari ile karakterize edilir.

Kurban ana makinelerle iletişim kuran bot C2 sunucularının çoğu Hindistan’da bulunur ve giden T2 bağlantılarından tanımlanan ABD Hedef IP adresleri öncelikle ABD, Hindistan, Meksika ve Venezuela’da bulunur.

Ayrıca C2’ler ve Tier 2 C2’lerin yanında, virüslü botları diğer kötü amaçlı amaçlar için bir proxy’ye dönüştüren bir BackConnect (BC) sunucusu da bulunur.

Team Cymru’nun en son araştırması, kısmen Black Lotus Labs’ın Mayıs 2023’te daha yüksek katmanlı altyapıyı boş yönlendirmesi nedeniyle, T2 katmanıyla iletişim kuran mevcut C2’lerin sayısının önemli ölçüde azaldığını ve geriye yalnızca sekiz tane kaldığını ortaya koyuyor.

Şirket, “2 Haziran’da ABD C2’lerinin neredeyse tamamen ortadan kalktığını ve Hindistan C2’lerinden gelen trafiğin önemli ölçüde azaldığını gözlemliyoruz.”

15 C2 sunucusunun dışında, Haziran ayından bu yana aktif olan altı C2 sunucusu ve Haziran ayında canlanan iki C2 sunucusu, spam gönderimi sona erdikten sonra Temmuz ayında etkinlik göstermeye devam etti.

NetFlow verilerinin başka bir analizi, “artan giden T2 bağlantı örneklerinin genellikle gelen bot C2 bağlantıları için aktivitedeki ani artışların ardından meydana geldiği” ve “giden T2 bağlantılarındaki ani artışların sıklıkla bot C2 aktivitesinde bir düşüşe karşılık geldiği” bir model sergiler.

Team Cymru, “Kurbanları T2 iletişimi ile C2 altyapısı olarak kullanılacak şekilde yükseltirken, QakBot kullanıcıları iki kez etkili bir şekilde cezalandırıyor; birincisi ilk uzlaşmada ve ikincisi, bir ana bilgisayarın kötü niyetli olarak genel olarak tanımlandığı itibarına yönelik potansiyel riskte.”

Şirket, yukarı akış sunucularıyla iletişimi keserek, kurbanların C2 talimatlarını almasının engellendiğini ve böylece mevcut ve gelecekteki kullanıcıların uzlaşmaya karşı etkili bir şekilde korunduğunu belirtti.