Geliştiricileri ifşa edebilecek bir saldırı keşfedildi, neredeyse PyPI’deki paketlerin üçte biriPython Paket Dizini, indirildiğinde otomatik olarak kod yürütülmesine neden olur.

“Pip/PyPI’deki ilgili bir özellik, geliştiriciler bir paketi indirdiğinde kodun otomatik olarak yürütülmesine izin verir.”

Checkmarx’ta bir araştırmacı olan Yehuda Gelb, bu hafta yayınlanan bir teknik incelemede.

Python paketlerini kurmanın yollarından biri, “pip kurulumu”arayarak “kurulum.py” bu modüle dahildir. Bu komut dosyası, bağımlılıkları da dahil olmak üzere bir paketle ilişkili meta verileri belirtmek için kullanılır.

Saldırganlar gömmeye başvururken “setup.py” komut dosyasındaki kötü amaçlı kod, Checkmarx “pip indirme” komutunu çalıştırarak aynı hedeflere ulaşabileceklerini buldu. Bu fonksiyon “pip install” ile aynı indirmeyi yapar, ancak bağımlılıkları kurmaz, sadece onları indirir. Bu indirme komutu aynı zamanda “setup.py” betiğini de çalıştırarak içerdiği zararlı kodu çalıştırır.

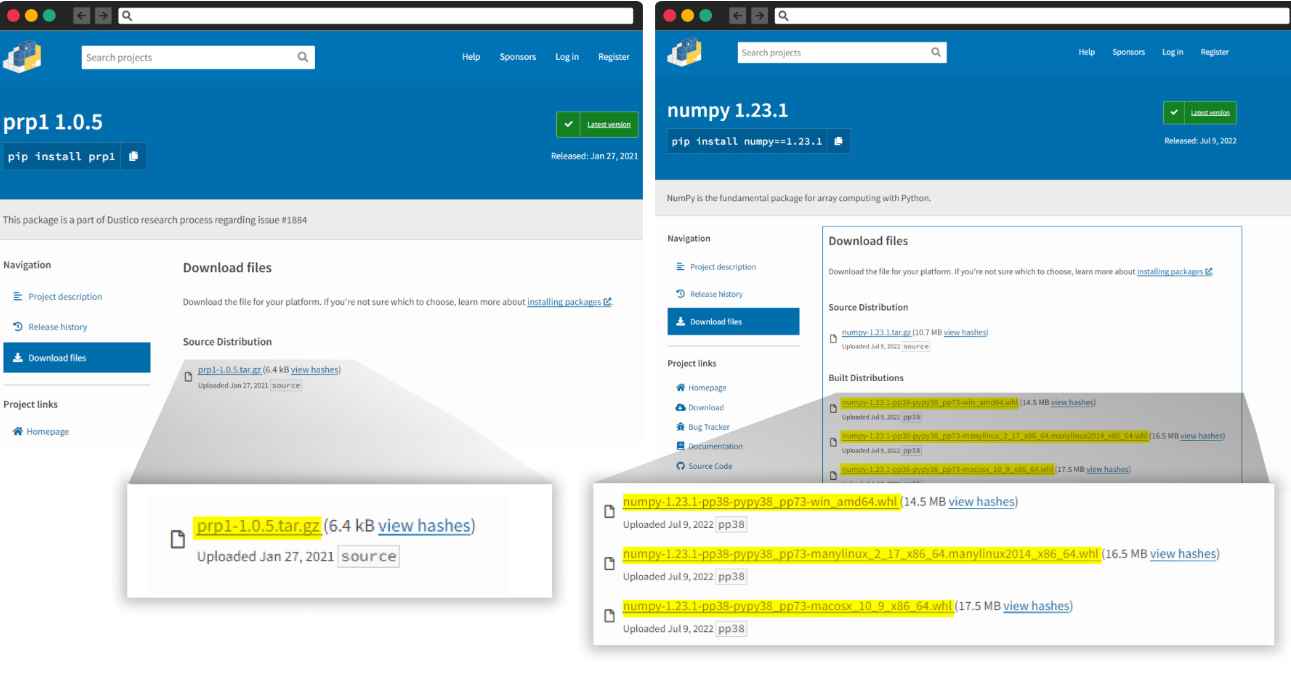

Dikkat edin, sorun yalnızca kurulacak veya indirilecek paket .whl dosyası yerine bir tar.gz dosyası içerdiğinde oluşur“setup.py” dosyasının çalışmasını engelleyen .

Bu özellik endişe verici çünkü bulunan kötü amaçlı paketlerin çoğu, kurulduklarında bu kod yürütme tekniğini kullanıyor ve böylece daha yüksek enfeksiyon oranları elde ediyor. .whl onun yerine .tar.gz, bir saldırgan, python paketlerini kasıtlı olarak yayınlamak için bu davranıştan yararlanabilir. .whlkötü niyetli kod yürütülmesine yol açar.

Bilgi güvenliği uzmanı, şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışmaktadır.

Risk ve kontrol süreci, güvenlik denetim desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.