Tehdit aktörleri, AI platformu için geliştirici araçlarını taklit ettikleri Python Paket Endeksi’nde (PYPI) iki kötü niyetli Infostealer paketini tanıtmak için Deepseek’in popülaritesindeki artıştan yararlanıyor.

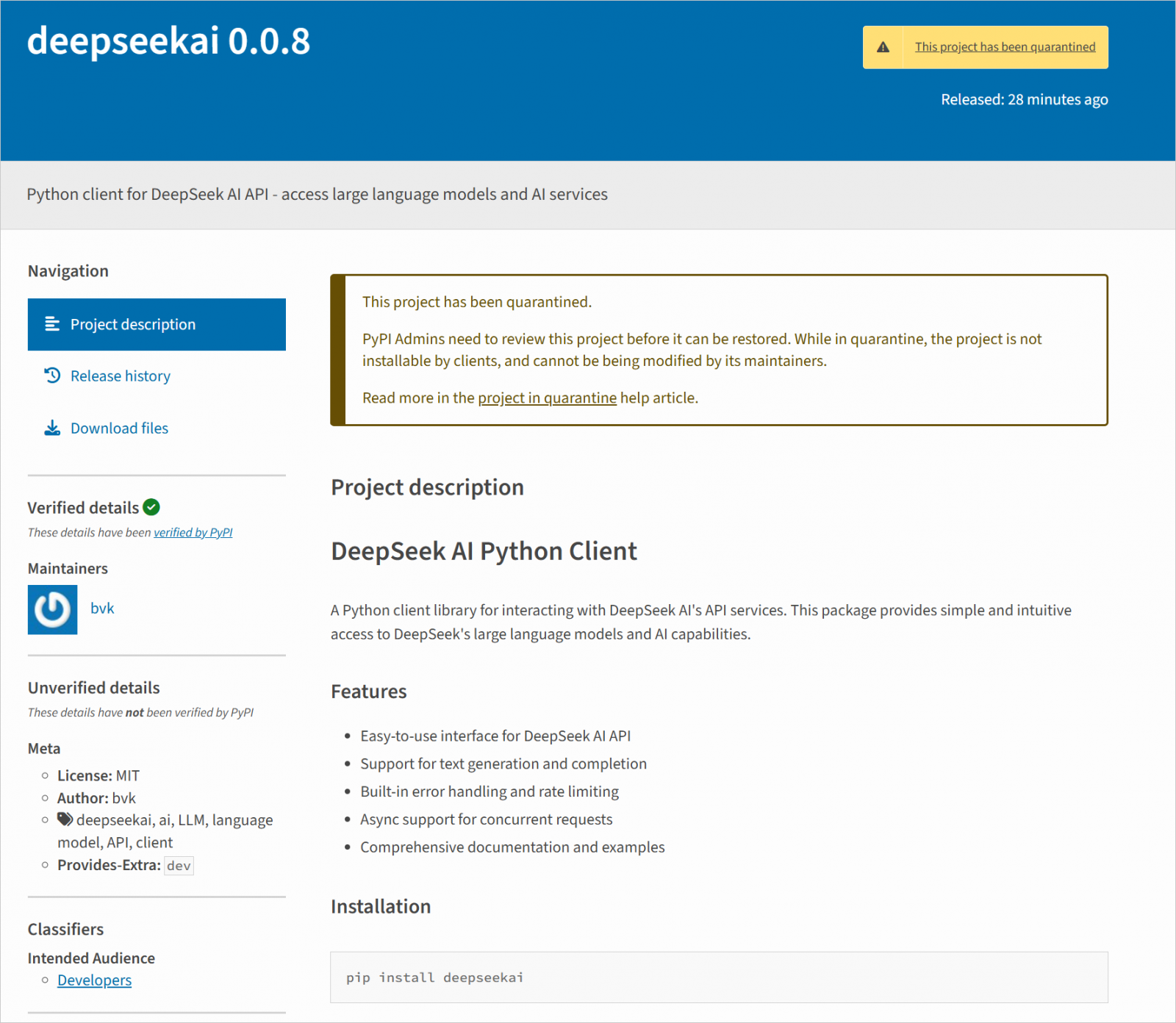

Paketler, yakın zamanda popülerlikte bir meteorik dalgalanma gören R1 büyük dil modelinin geliştiricisi olan Çin yapay zeka girişiminden sonra “Deepseek” ve “Deepseekai” olarak adlandırıldı.

İlginç bir şekilde, paketler Haziran 2023’te daha önce herhangi bir faaliyet olmadan oluşturulan “yaşlı” bir hesap tarafından yüklendi.

Kampanyayı keşfeden ve Pypi’ye bildiren Pozitif Teknolojiler Araştırmacılarına göre, Deepseek AI için Python müşterileri olarak poz veren paketler, bunları kullanan geliştiricilerden veri çalan Infostealers’dı.

Geliştiricinin makinesinde yürütüldüğünde, kötü niyetli yük kullanıcı ve sistem verilerini ve API anahtarları, veritabanı kimlik bilgileri ve altyapı erişim belirteçleri gibi ortam değişkenlerini çaldı.

Ardından, çalınan bilgiler bir komut ve kontrol (C2) sunucusuna açıklandı. Ecyyyyyyyyyyyyyyy[.]açık Meşru bir otomasyon platformu olan Pipedream’i kullanma.

Kaynak: Olumlu Teknolojiler

Tehdit aktörleri bu çalınan bilgileri bulut hizmetlerine, veritabanlarına ve geliştirici tarafından kullanılan diğer korunan kaynaklara erişmek için kullanabilirler.

Pozitif Teknolojiler raporunu, “Bu paketlerde kullanılan işlevler, kullanıcı ve bilgisayar verilerini toplamak ve ortam değişkenlerini çalmak için tasarlanmıştır.”

“Kullanıcı, komut satırı arabirimindeki Deepseeek veya Deepseekai komutlarını çalıştırdığında yük yürütülür.”

“Çevre değişkenleri genellikle uygulamaların çalıştırılması için gereken hassas verileri içerir, örneğin S3 depolama hizmeti için API anahtarları, veritabanı kimlik bilgileri ve diğer altyapı kaynaklarına erişme izinleri.”

Birden Fazla Kurban

Kötü niyetli paketler, Deepseek 0.0.8 ve Deepseekai 0.0.8, 29 Ocak 2025’te PYPI’ye, aralarında sadece yirmi dakika ile yüklendi.

Kaynak: Olumlu Teknolojiler

Pozitif teknolojiler, paketlerin indirmelerini karantinaya çıkaran ve engelleyen Pypi’ye hızla keşfetti ve bildirdi ve ardından platformdan tam olarak silindi.

Hızlı tespit ve yanıt vermesine rağmen, 222 geliştirici çoğu ABD’den (117) iki paketi indirdi, ardından Çin (36), Rusya, Almanya, Hong Kong ve Kanada.

Bu paketleri kullanan geliştiriciler, şimdi tehlikeye atılabilecekleri için API anahtarlarını, kimlik doğrulama jetonlarını ve şifrelerini derhal döndürmelidir.

Kimlik bilgileri çalınan bulut hizmetlerinin de tehlikeye girmediklerini onaylamak için kontrol edilmelidir.