Özellikle programlama dili için resmi üçüncü taraf yazılım deposu olan Python Paket Dizini’ni (PyPI) hedefleyen bilinen ilk kimlik avı kampanyasının arkasındaki operatörler hakkında daha fazla ayrıntı ortaya çıktı.

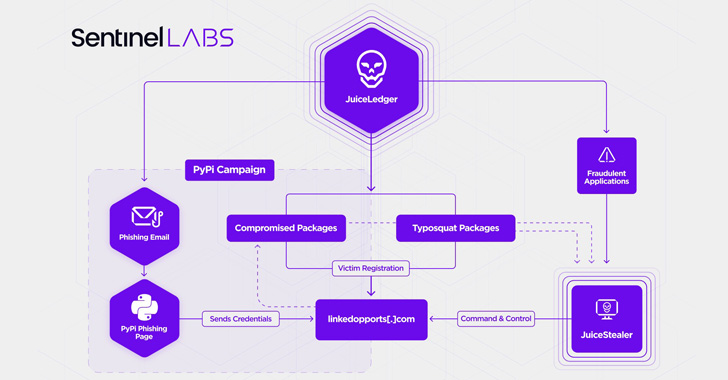

olarak izlenen bir tehdit aktörüne bağlanması JuiceLedgersiber güvenlik firması SentinelOne ve Checkmarx, grubu 2022’nin başlarında ortaya çıkan nispeten yeni bir varlık olarak nitelendirdi.

İlk “düşük anahtar” kampanyaların, kurbanların web tarayıcılarından şifreleri ve diğer hassas verileri sifonlamak için tasarlanmış JuiceStealer adlı .NET tabanlı bir kötü amaçlı yazılım sunmak için sahte Python yükleyici uygulamalarının kullanımını içerdiği söyleniyor.

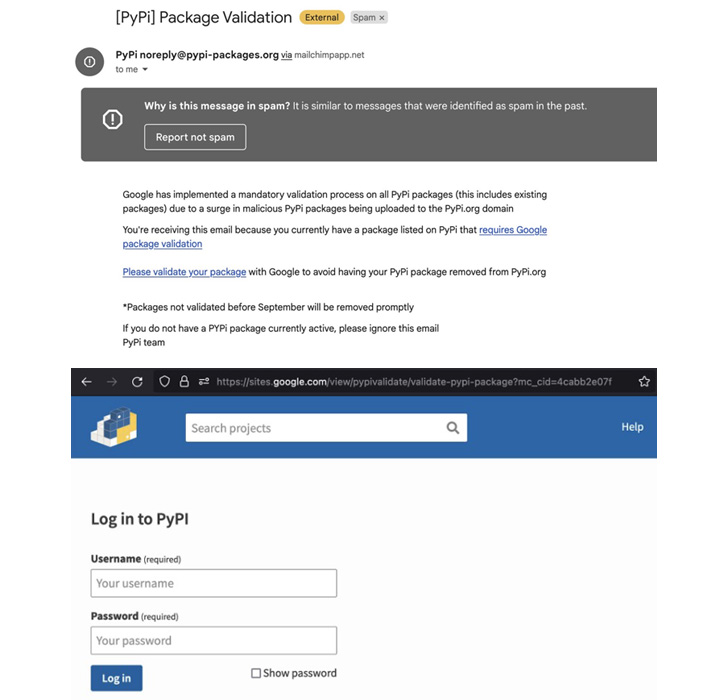

JuiceLedger aktörlerinin bir kimlik avı kampanyasında PyPi paketine katkıda bulunanları hedef alması ve kötü amaçlı yazılım içeren üç paketin ele geçirilmesiyle sonuçlanan saldırılar, geçen ay önemli bir görünüm kazandı.

SentinelOne araştırmacısı Amitai Ben Shushan Ehrlich bir raporda, “PyPI paketine katkıda bulunanlara yönelik tedarik zinciri saldırısı, yılın başlarında potansiyel kurbanları sahte kripto para ticareti uygulamaları yoluyla hedef alan bir kampanyanın tırmanması gibi görünüyor.” Dedi.

Siber güvenlik firması, hedefin muhtemelen truva atlı ve yazım hatası paketlerinin bir karışımı yoluyla bilgi hırsızını daha geniş bir kitleye bulaştırmak olduğunu ekledi.

Bu gelişme, açık kaynak ekosisteminin güvenliğiyle ilgili artan endişeleri artırıyor ve Google’ın kamuya açık projelerinde kusurları bulmak için parasal ödüller duyurmak için adımlar atmasını sağlıyor.

Hesap devralma saldırılarının yazılım tedarik zincirlerini zehirlemek isteyen saldırganlar için popüler bir enfeksiyon vektörü haline gelmesiyle birlikte, PyPI “kritik” kabul edilen projeler için zorunlu iki faktörlü kimlik doğrulama (2FA) gereksinimini uygulamaya başladı.

SentinelOne, “JuiceLedger, yalnızca birkaç ay önce fırsatçı, küçük ölçekli enfeksiyonlardan çok hızlı bir şekilde büyük bir yazılım distribütörüne tedarik zinciri saldırısı gerçekleştirmeye dönüştü” dedi.