Python Yazılım Vakfı ekibi, Eylül ayı başında hayalet tedarik zinciri saldırısında çalınan tüm PYPI jetonlarını geçersiz kıldı ve tehdit aktörlerinin kötü amaçlı yazılım yayınlamaları için kötüye kullanmadığını doğruladı.

Bu jetonlar, Python’un paket yönetim araçları için varsayılan kaynak görevi gören ve yüz binlerce paketi barındıran bir yazılım deposu olan Python Paket Dizin (PYPI) üzerinde paketler yayınlamak için kullanılır.

PYPI yöneticisi Mike Fiedler’in açıkladığı gibi, GitGuardian bir çalışanı 5 Eylül’de kötü amaçlı Github Eylemleri iş akışlarının (Fastuuid gibi) PYPI tokenlerini uzak bir sunucuya sunmaya çalıştığını bildirdi. Başka bir Gitguardian araştırmacısı PYPI Güvenliğine aynı gün ek bulgularla e -posta gönderdi, ancak mesajları spam klasöründe sona erdi ve olay yanıtını 10 Eylül’e kadar geciktirdi.

Tedarik zinciri saldırısının tam kapsamını ortaya çıkarır ortaya çıkarmaz Gitguardian, 570’den fazla etkilenen depoda GitHub sorunlarını açtı ve Github, NPM ve PYPI güvenlik ekiplerine haber verdi.

Birçok proje koruyucu, PYPI jetonlarını döndürdü, eylem iş akışlarında değişiklikleri geri döndürdü veya olayın Gitguardian tarafından bilgilendirildikten sonra etkilenen iş akışlarını kaldırdı. PYPI ekibi soruşturma sırasında tehlikeye atılmış PYPI depolarına dair bir kanıt bulamasa da, etkilenen tüm yayın jetonlarını geçersiz kıldı ve hesaplarını güvence altına almaya yardımcı olmak için proje sahipleriyle temasa geçti.

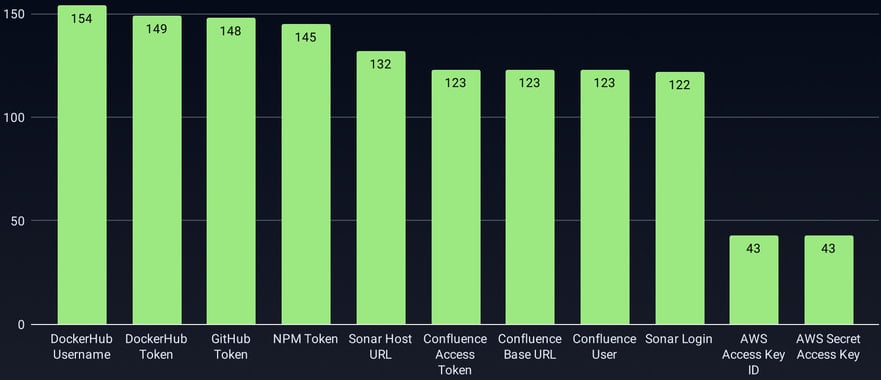

Bununla birlikte, Gitguardian, Pypi, NPM, Dockerhub, GitHub ve Cloudflare API tokenleri de dahil olmak üzere Ghostaction kampanyasında 3.3000’den fazla sır çalındığı ve AWS erişim anahtarları ve veritabanı bilgileri olduğu tahmin ediliyor.

Gitguardian, “Bu analiz, pas kasaları ve NPM paketleri de dahil olmak üzere birden fazla paket ekosisteminde tehlikeye atılmış jetonlar ortaya koydu.” Dedi. “Birçok şirketin tüm SDK portföyünü tehlikeye attığı tespit edildi, kötü niyetli iş akışları Python, Rust, JavaScript ve GO depolarını aynı anda etkiledi.”

Salı günü Fiedler, uzun ömürlü jetonları değiştirmek için GitHub eylemlerini kullanan PYPI Paket Bakımcılarına, bu tür saldırılara karşı savunacak kısa ömürlü güvenilir yayıncıların jetonlarıyla değiştirilmesini tavsiye etti. Fiedler ayrıca, herhangi bir şüpheli etkinlik için hesaplarına giriş yapmaya ve güvenlik geçmişlerini gözden geçirmeye çağırdı.

Fiedler, “Hiçbir PYPI hesabının tehlikeye atılmadığını doğruladıktan sonra, 15 Eylül’de, durumları bilgilendirmek, jetonlarının geçersiz kılındığını bildirmek için etkilenen projelerin bakımcılarına ulaştım ve gelecekte projelerini korumaya yardımcı olmak için Github eylemleri ile güvenilir yayıncıları kullanmanızı tavsiye etti.” Dedi.

“Saldırganlar, birçoğu GitHub sırları olarak depolanan Pypi tokenleri olan çok çeşitli depoları hedef aldı ve bu belirteçleri harici sunuculara göndermek için iş akışlarını değiştirdi. Saldırganlar bazı tokenleri başarılı bir şekilde söndürürken, bunları PYPI’da kullanmamış gibi görünüyorlar.”

Ağustos ayında saldırganlar, 2.180 hesap ve 7.200 depoları etkileyen başka bir tedarik zinciri saldırısının (S1NGularity olarak adlandırılan) bir parçası olarak NX deposu (çok popüler bir yapı sistemi ve Monorepo yönetim aracı) tarafından kullanılan kusurlu bir GitHub Eylemleri iş akışından yararlandı.

Bir ay önce, Python Yazılım Vakfı da kullanıcılara bir kimlik avı kampanyasının sahte bir Python Paket Dizin (PYPI) web sitesini kullanarak kimlik bilgilerini çalmaya çalıştığı konusunda uyardı.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.