Python Paket Endeksi (PyPI), Çarşamba günü, geliştirici kimlik bilgilerini çalmayı ve meşru paketlere kötü niyetli güncellemeler enjekte etmeyi amaçlayan devam eden bir kimlik avı kampanyası hakkında alarm verdi.

Resmi üçüncü taraf yazılım deposunun koruyucuları “Bu, PyPI’ye karşı bilinen ilk kimlik avı saldırısıdır” söz konusu bir dizi tweette.

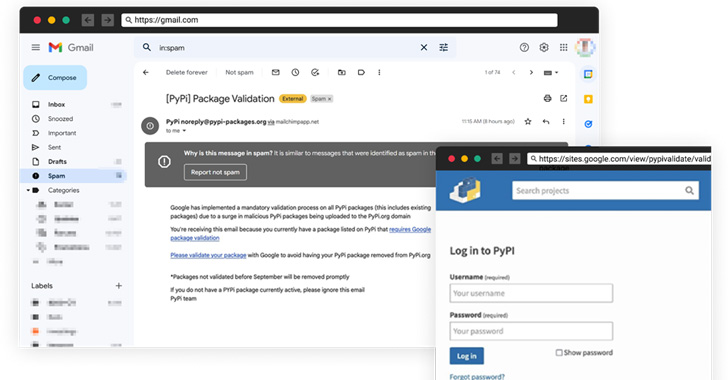

Sosyal mühendislik saldırısı, alıcılara Google’ın tüm paketlerde zorunlu bir doğrulama süreci uyguladığını ve doğrulamayı Eylül’den önce tamamlamak için bir bağlantıya tıklamaları gerektiğini bildirerek yanlış bir aciliyet duygusu yaratan güvenlik temalı mesajlar göndermeyi gerektirir. PyPI modülleri kaldırıldı.

Şüphelenmeyen bir geliştiricinin bu plana düşmesi durumunda, kullanıcılar, PyPI’nin giriş sayfasını taklit eden ve Google Sites’ta barındırılan, benzer bir açılış sayfasına yönlendirilir. .

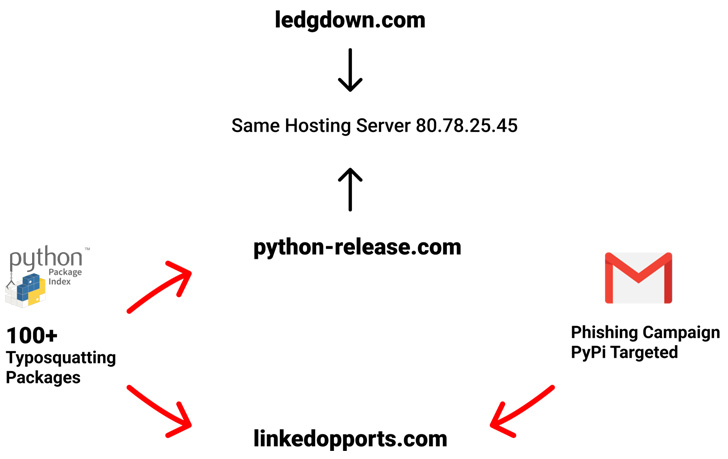

Değişiklikler, kendi adına, uzak bir sunucudan bir dosya indirmek için tasarlanmıştır. “Bu kötü amaçlı yazılım tipik olmayan bir şekilde büyük, ~ 63 MB, (muhtemelen kaçma girişiminde) [antivirus] algılama) ve geçerli bir imzası var (23 Ağustos 2022’de imzalandı),” dedi Checkmarx araştırmacısı Aviad Gershon.

PyPI, “Bu sürümler PyPI’den kaldırıldı ve bakıcı hesapları geçici olarak donduruldu.” Dedi. Şu ana kadar etkilenen paketlerden ikisi “exotel” ve “spam” içeriyor. Ek olarak, birkaç yüz yazım hatasının kaldırıldığı söyleniyor.

PyPI ayrıca yeni hileli paketlerin raporlarını aktif olarak izlediğini ve bunların kaldırılmasını sağladığını söyledi. Güvenliklerinin ihlal edilmiş olabileceğine inanan geliştiriciler, parolalarını hemen etkili bir şekilde sıfırlamalı, 2FA kurtarma kodlarını sıfırlamalı ve anormal etkinlik için PyPI hesap günlüklerini incelemelidir.

Kimlik avı saldırısı, açık kaynak ekosisteminin, kademeli etkilere sahip olabilecek tedarik zinciri saldırılarını başlatmak için çeşitli uygulamaların dokusuna dokunan kitaplıklardan ve projelerden yararlanan tehdit aktörleri tarafından nasıl giderek daha fazla risk altında olduğunun bir başka işaretidir.

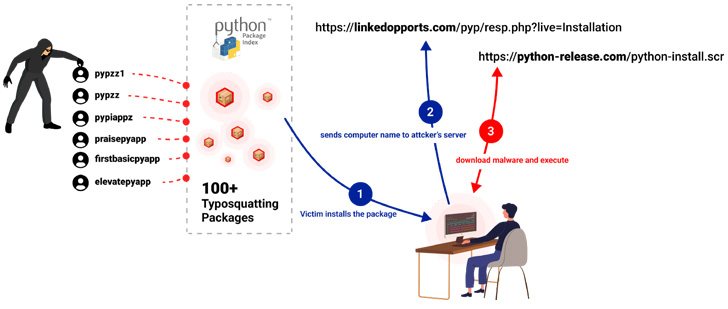

Bu ayın başlarında, Checkmarx’tan araştırmacılar, geliştiricileri onları indirmeleri ve makinelerine Cobalt Strike bulaştırmaları için kandırmak için popüler paketleri yazma ve aiogramı taklit eden iki kötü niyetli Python paketini (type-unions ve aiogram-type) açıkladılar.

Bir başka büyük ölçekli saldırı, bir tehdit aktörünün, güvenliği ihlal edilmiş sistemlere çok aşamalı kalıcı bir kötü amaçlı yazılım yüklemek için hafif permütasyonlarla popüler projeler adı altında bir düzine yazım hatası paketi yayınlamasını içeriyordu.

Geliştirme ayrıca, kayıt defterinin “kritik” kabul edilen projeler için zorunlu iki faktörlü kimlik doğrulama (2FA) gereksinimini uygulamaya başlamasından iki ay sonra geldi.