Geçtiğimiz birkaç hafta içinde, popüler sistem yardımcı programlarına yönelik sahte reklamlarla sistem yöneticilerini hedef alan bir kampanyanın devam ettiğini gözlemledik. Kötü amaçlı reklamlar, Google’ın arama motoru sayfasında sponsorlu sonuçlar olarak görüntülenir ve Kuzey Amerika’ya yerelleştirilir.

Kurbanlar, PuTTY veya FileZilla yükleyicisi gibi görünen Nitrogen kötü amaçlı yazılımını indirip çalıştırmaları için kandırılıyor. Nitrojen, tehdit aktörleri tarafından özel ağlara ilk erişim sağlamak için kullanılıyor, ardından veri hırsızlığı ve BlackCat/ALPHV gibi fidye yazılımlarının dağıtımı yapılıyor.

Bu kampanyayı Google’a bildirdik ancak henüz herhangi bir işlem yapılmadı. Bu blog yazısı, savunucuların harekete geçebilmesi için taktikleri, teknikleri ve prosedürleri (TTP’ler) ve uzlaşma göstergelerini (IOC’ler) paylaşmayı amaçlamaktadır.

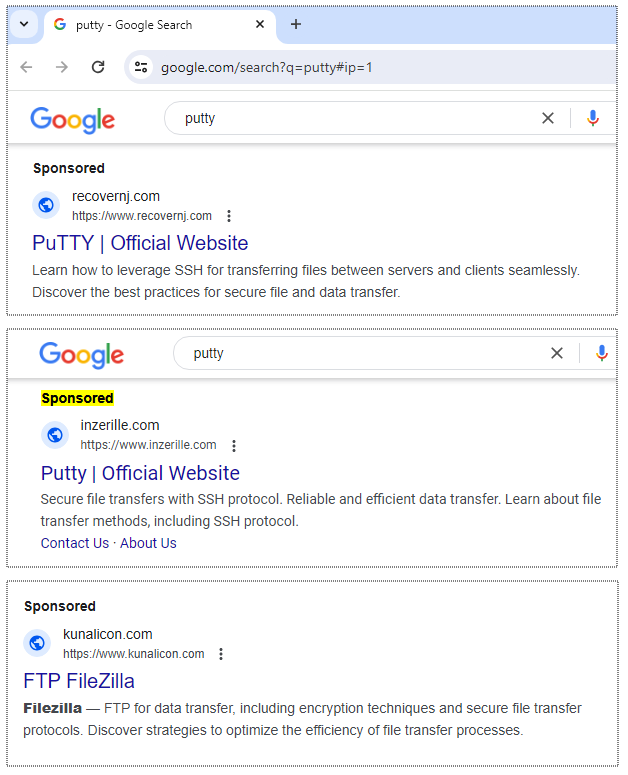

1. Adım: Kurbanları kötü amaçlı reklamlarla cezbetmek

İlk izinsiz giriş, Google araması aracılığıyla görüntülenen kötü amaçlı bir reklamla başlar. Hepsinin Google’a bildirildiği birkaç farklı reklamveren hesabı gözlemledik. Yemler, PuTTY ve FileZilla gibi BT yöneticileri tarafından yaygın olarak kullanılan yardımcı programlardır.

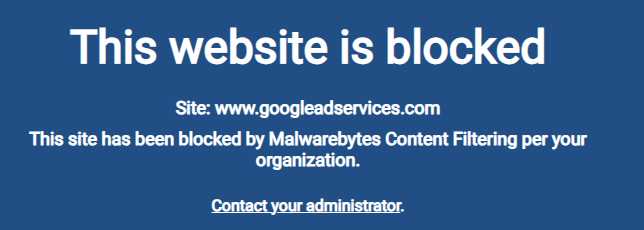

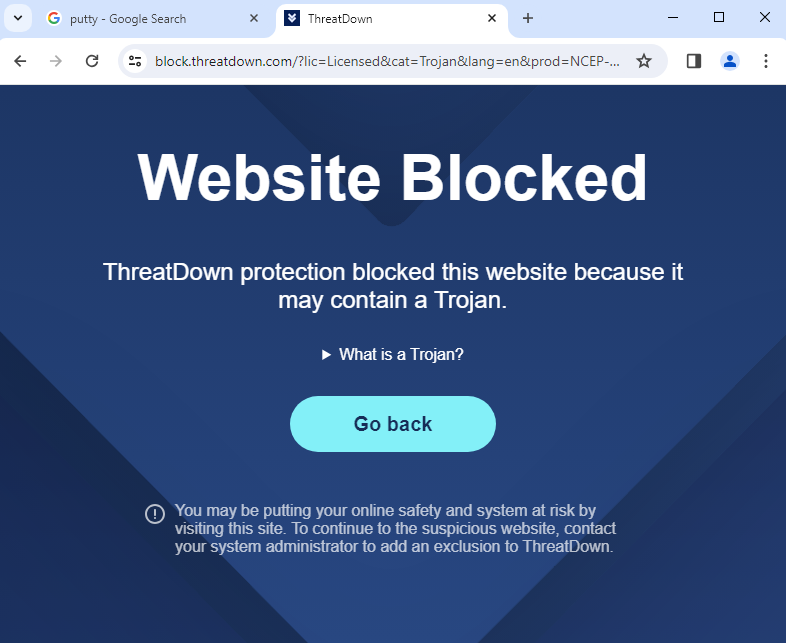

Arama motoru sonuç sayfalarındaki çevrimiçi reklamlar, kurumsal kullanıcılara kötü amaçlı yazılım dağıtmak için giderek daha fazla kullanılıyor. DNS Filtreleme özelliğine sahip ThreatDown kullanıcıları, bu tür kötü amaçlı reklamcılık saldırılarını önlemek için konsollarında reklam engellemeyi etkinleştirebilir:

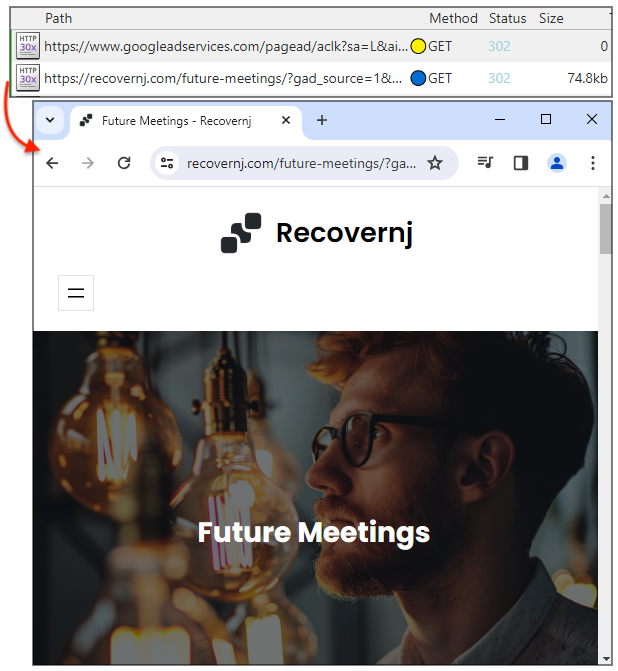

2. Adım: Kullanıcıları benzer sitelere yönlendirme

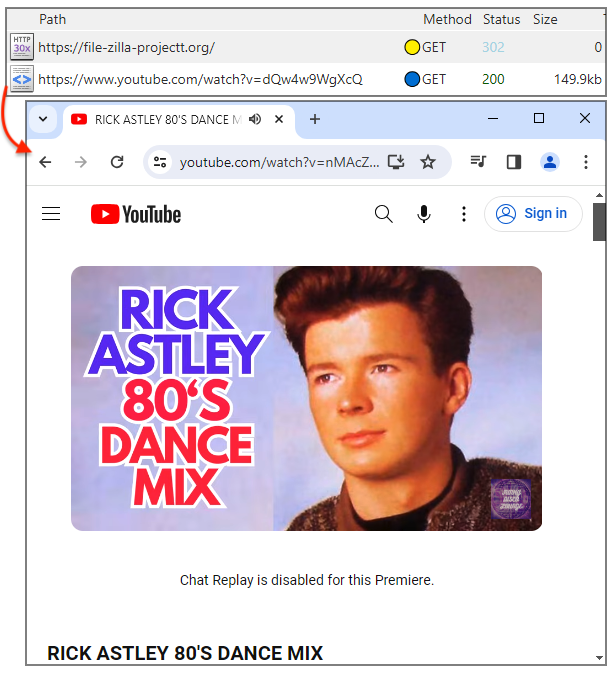

Nitrogen tehdit aktörleri tarafından konuşlandırılan kötü amaçlı reklamcılık altyapısı, sahte bir siteye veya kötü şöhretli Rick Astley videosuna yönlendirebilen bir gizleme sayfası kullanıyor. Kampanya henüz silahlandırılmamışsa veya kötü amaçlı sunucu geçersiz trafik (bot, tarayıcı vb.) tespit ederse, tuzak sayfaya yönlendirme etkinleştirilebilir.

Rick Astley yönlendirmesi çoğunlukla bu kampanyayı araştıran güvenlik araştırmacılarıyla alay etmek içindir:

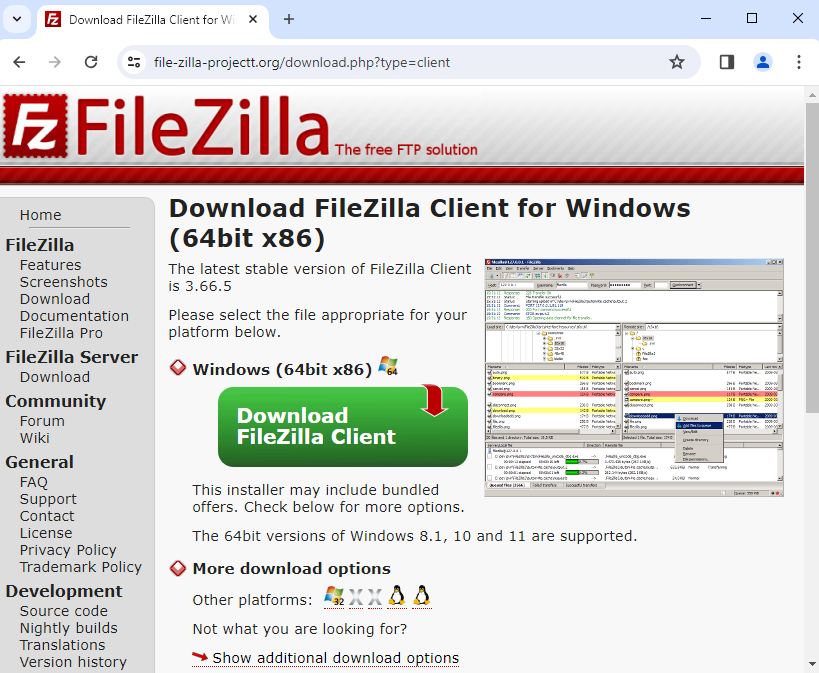

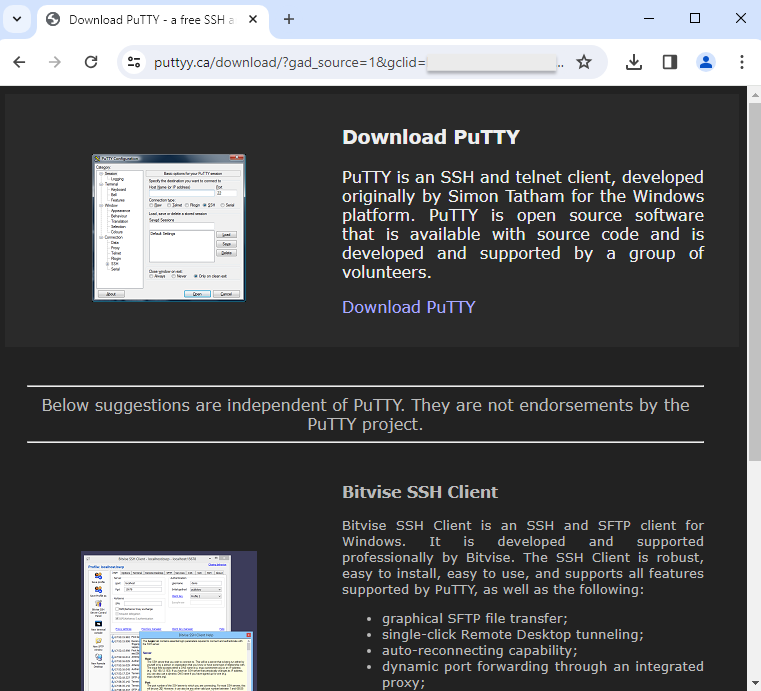

Gerçek benzer sayfalar potansiyel kurbanlara yöneliktir. Genellikle herkesi kolayca kandırabilecek güzel görünümlü kopyalardır:

ThreatDown, kullanıcılarınızın kötü amaçlı yazılım indirmeleri için sosyal mühendislik uygulanmasını önlemek için bu kötü amaçlı web sitelerini engeller:

3. Adım: Sahte bir yükleyici aracılığıyla kötü amaçlı yazılım dağıtma

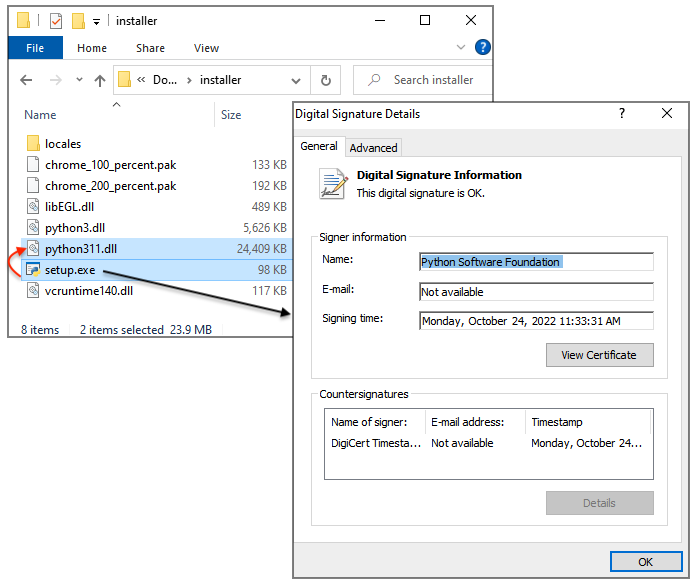

Bu kötü amaçlı reklam zincirinin son adımı, kötü amaçlı yazılım yükünün indirilmesi ve çalıştırılmasından oluşur. Nitrogen, meşru ve imzalı bir yürütülebilir dosyanın bir DLL’yi başlattığı, DLL yan yüklemesi olarak bilinen bir teknik kullanır. Bu durumda, setup.exe (Python Software Foundation’dan) yan yükler python311.dll (Azot).

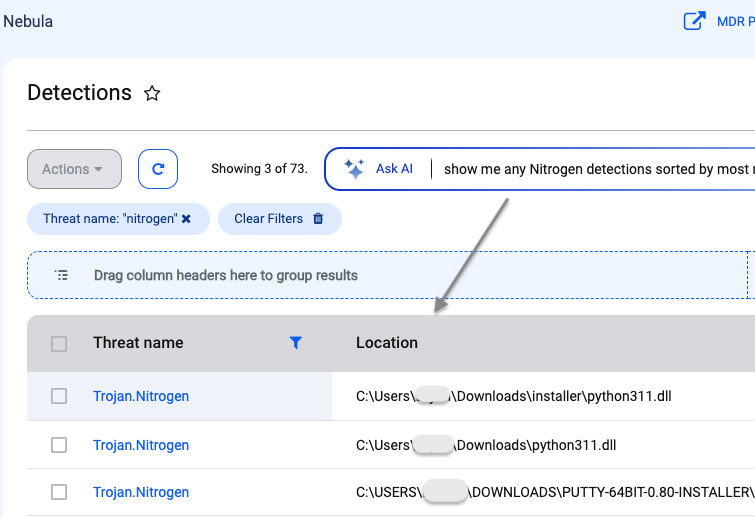

ThreatDown, EDR motoru aracılığıyla kötü amaçlı DLL’yi anında karantinaya alır. Sistem yöneticileri, tespitleri hızlı bir şekilde aramak ve incelemek için konsollarına giriş yapabilir ve yapay zeka destekli motoru kullanabilir:

Öneriler

E-posta tehditlerine yönelik çok sayıda kimlik avı eğitim simülasyonu mevcut olsa da, kötü amaçlı reklamlara yönelik benzer eğitimlerin varlığından haberdar değiliz. Ancak tehdit, daha iyi kullanıcı eğitimini garanti edecek kadar yaygın hale geldi.

Uç noktalar, ana ve daha az bilinen reklam ağlarından gelen trafiği kısıtlayan grup politikaları aracılığıyla kötü amaçlı reklamlardan korunabilir. Nebula platformumuz aracılığıyla DNS filtreleme hakkında daha fazla bilgi için burayı tıklayın.

Uç Nokta Tespit ve Yanıt (EDR), analistlerin yaklaşan bir izinsiz giriş konusunda sizi hızlı bir şekilde uyarabileceği Yönetilen Tespit ve Yanıt (MDR) ile tamamlanan, güvenlik duruşunuz için bir temel taşıdır.

Uzlaşma Göstergeleri

Etki alanlarını gizleme:

kunalicon[.]com

inzerille[.]com

recovernj[.]com

Benzer siteler:

file-zilla-projectt[.]org

puuty[.]org

pputy[.]com

puttyy[.]ca

Azot yükleri (URL’ler):

amplex-amplification[.]com/wp-includes/FileZilla_3.66.1_win64.zip

newarticles23[.]com/wp-includes/putty-64bit-0.80-installer.zip

support[.]hosting-hero[.]com/wp-includes/putty-64bit-0.80-installer.zip

mkt.geostrategy-ec[.]com/installer.zip

Azot yükleri (SHA256):

ecde4ca1588223d08b4fc314d6cf4bce82989f6f6a079e3eefe8533222da6281 2037ec95c91731f387d3c0c908db95184c93c3b8412b6b3ca3219f9f8ff60945 033a286218baca97da19810446f9ebbaf33be6549a5c260889d359e2062778cf

Azot C2’ler:

94.156.65[.]98

94.156.65[.]115