PuTTY 0,68 ile 0,80 arasında CVE-2024-31497 olarak takip edilen bir güvenlik açığı, potansiyel olarak 60 kriptografik imzaya erişimi olan saldırganların, kendi nesilleri için kullanılan özel anahtarı kurtarmalarına olanak tanıyabilir.

PuTTY, SSH (Güvenli Kabuk), Telnet, SCP (Güvenli Kopyalama Protokolü) ve SFTP’yi (SSH Dosya Aktarım Protokolü) destekleyen popüler bir açık kaynaklı terminal emülatörü, seri konsol ve ağ dosya aktarım uygulamasıdır.

Sistem yöneticileri ve geliştiricileri, yazılımı ağırlıklı olarak Windows tabanlı bir istemciden SSH üzerinden sunuculara ve diğer ağ bağlantılı cihazlara uzaktan erişmek ve bunları yönetmek için kullanır.

CVE-2024-31497 olarak takip edilen güvenlik açığı, Ruhr Üniversitesi Bochum’dan Fabian Bäumer ve Marcus Brinkmann tarafından keşfedildi ve PuTTY’nin SSH kimlik doğrulaması için kullanılan NIST P-521 eğrisi için ECDSA nonce’lerini (geçici benzersiz şifreleme numaraları) nasıl oluşturduğundan kaynaklanıyor.

Spesifik olarak, PuTYY’nin belirli Windows sürümlerinde sağlam bir kriptografik rastgele sayı üretecinin eksikliğini telafi etmek için bu sayıları oluşturmak için deterministik bir yol kullanması nedeniyle bir önyargı var.

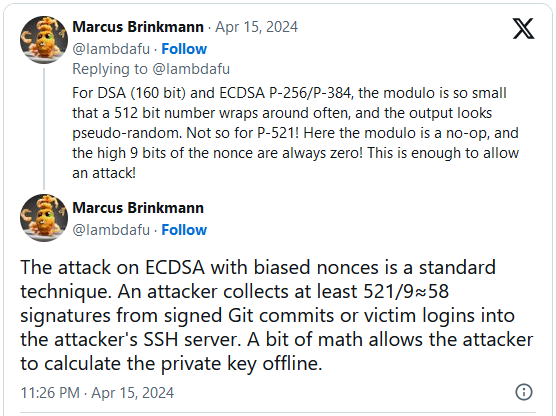

“PuTTY’nin tekniği, bir SHA-512 hash’i oluşturup ardından onu mod q’ya indirgeyerek çalıştı; burada q, DSA sisteminde kullanılan grubun sırasıdır. Tamsayı DSA için (PuTTY’nin tekniği orijinal olarak geliştirildi), q yaklaşık 160 bittir. ; eliptik eğri DSA için (daha sonra geldi), eğri modülüyle yaklaşık aynı sayıda bit içerir, yani NIST eğrileri için 256 veya 384 veya 521 bit.”

“P521 dışındaki tüm durumlarda, 512 bitlik bir sayı modunun (q) azaltılmasıyla ortaya çıkan önyargı ihmal edilebilir düzeydedir. Ancak, q’nun 521 bit (yani 512’den fazla) içerdiği P521 durumunda, 512 bitlik bir sayı modunun azaltılması q’nun hiçbir etkisi yok; ilk 9 biti her zaman sıfır olan bir k değeri elde edersiniz.” – PuTTY güvenlik danışmanlığı.

Özel anahtarı kurtarmanın ana etkisi, SSH sunucularına yetkisiz erişime veya geliştirici olarak imza taahhütlerine izin vermesidir.

CVE-2024-31497’den yararlanma

Dijital imza, kullanıcının özel anahtarı kullanılarak oluşturulur ve sunucudaki ilgili genel anahtarla doğrulanır, böylece kullanıcının kimliği ve iletişimin güvenliği sağlanır.

Brinkmann, X’te saldırganların bir hedefin özel anahtarını hesaplamak için 58 imzaya ihtiyaç duyduğunu ve bunu kontrol ettikleri veya tehlikeye atılan bir SSH sunucusuna yapılan girişlerden veya imzalı Git taahhütlerinden toplayarak elde edebileceklerini açıkladı.

Bir SSH sunucusundan imza toplamak, sunucunun zaten tehlikeye girdiği ve dolayısıyla tehdit aktörünün işletim sistemine geniş erişime sahip olduğu anlamına geleceği kadar kritik değildir.

Ancak Bäumer, BleepingComputer’a, halka açık taahhütlerden imza toplamanın ikinci yönteminin saldırganlar için çok daha pratik olduğunu söyledi.

Bu güvenlik açığından, önceden sunucunun güvenliğinin ihlal edilmesine gerek kalmadan yararlanılabilecek durumlar vardır.

Git taahhütlerini imzalamak için SSH anahtarlarının kullanılması böyle bir durumdur. Yaygın bir kurulum, PuTTY’nin ssh aracısı olan Pageant’ın yerel olarak kullanılmasını ve aracının bir geliştirme ana bilgisayarına iletilmesini içerir.

Burada Git’i, Pageant tarafından sağlanan SSH anahtarıyla Git taahhütlerini imzalamak için OpenSSH kullanacak şekilde yapılandırırsınız. İmza daha sonra Pageant tarafından oluşturulur ve bu da onu özel anahtarın kurtarılmasına duyarlı hale getirir.

Bu özellikle endişe vericidir, çünkü git imzaları herkese açık olarak erişilebilir olabilir; örneğin, taahhüt GitHub’daki halka açık bir depoya gönderilirse.

❖ Fabian Bäumer

Kusur düzeltildi, diğer yazılımlar etkilendi

Geliştiriciler, önceki k nesil yöntemini terk eden ve tüm DSA ve ECDSA anahtarları için RFC 6979 tekniğine geçiş yapan PuTTY 0.81 sürümündeki güvenlik açığını düzeltti.

Ancak aracın güvenlik açığı bulunan sürümü kullanılarak oluşturulan herhangi bir P521 özel anahtarının güvensiz olarak değerlendirilmesi ve yeni, güvenli anahtarlarla değiştirilmesi gerektiği belirtiliyor.

Güvenlik açığı bulunan PuTTY’yi kullanan aşağıdaki yazılımın etkilendiği doğrulandı:

- FileZilla 3.24.1 – 3.66.5 (3.67.0’da düzeltildi)

- WinSCP 5.9.5 – 6.3.2 (6.3.3’te düzeltildi)

- TortoiseGit 2.4.0.2 – 2.15.0 (2.15.0.1’de düzeltildi)

- TortoiseSVN 1.10.0 – 1.14.6 (TortoiseSVN’nin en son PuTTY 0.81 sürümündeki Plink’i kullanacak şekilde yapılandırılmasıyla bu etki azaltılabilir)

Hangi PuTTY sürümüne dahil olduklarına bağlı olarak CVE-2024-31497’den etkilenen muhtemelen daha fazla yazılım aracı vardır. Bu nedenle kullanıcıların araçlarını kontrol etmeleri ve gerektiğinde önleyici tedbir almaları tavsiye edilir.