‘Pusez Hawk’ olarak izlenen bir tehdit oyuncusu, dolandırıcılık, üniversiteler ve Fortune 500 şirketlerinin dolandırıcılık, sahte uygulamalar ve kötü niyetli reklamları dağıtmak için güvenilir alt alanlarını ele geçiren unutulmuş DNS CNAME kayıtlarını kaçırıyor.

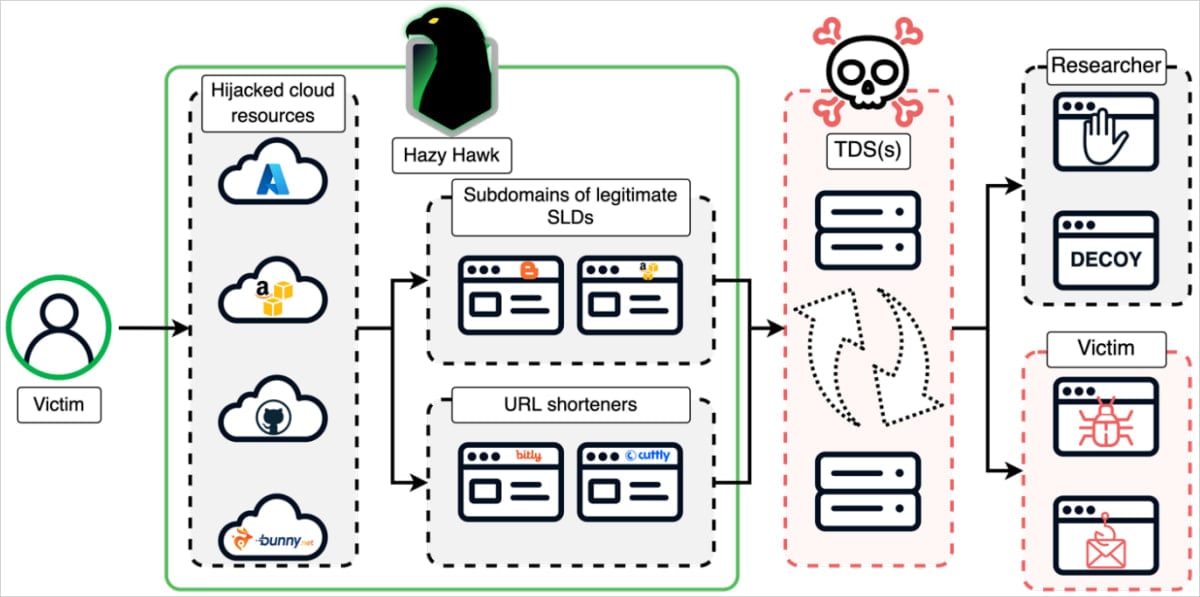

Infoblox araştırmacılarına göre, Hozy Hawk ilk olarak, pasif DNS veri doğrulaması yoluyla belirledikleri terk edilmiş bulut uç noktalarına işaret eden CNAME kayıtlarına sahip alan adlarını tarar.

Ardından, terk edilmiş CNAME’dekiyle aynı adla yeni bir bulut kaynağı kaydediyorlar ve orijinal alanın alt alanının tehdit oyuncunun yeni bulut barındırdığı siteye çözülmesine neden oluyorlar.

Bu tekniği kullanarak, tehdit aktörleri kötü niyetli faaliyetleri gizlemek, aldatmaca içeriğine ev sahipliği yapmak veya bunları aldatmaca operasyonları için yeniden yönlendirme merkezleri olarak kullanmak için birden fazla alandan kaçırdılar.

Kaçırılan alanların bazı önemli örnekleri şunlardır:

- cdc.gov – ABD Hastalık Kontrol ve Önleme Merkezleri

- honeywell.com – Çokuluslu Konglomera

- Berkeley.edu – California Üniversitesi, Berkeley

- Michelin.co.uk – Michelin Lastikler İngiltere

- ey.com, pwc.com, deloitte.com – Küresel “Big Four” danışmanlık firmaları

- Ted.com – Ünlü kar amacı gütmeyen medya organizasyonu (TED görüşmeleri)

- health.gov.au – Avustralya Sağlık Bakanlığı

- unicef.org – Birleşmiş Milletler Çocuk Fonu

- nyu.edu – New York Üniversitesi

- Unilever.com – Global Tüketici Malları Şirketi

- ca.gov – California Eyalet Hükümeti

Meydan okulu alanların tam listesi Infoblox raporunda bulunabilir.

Tehdit oyuncusu bir alt alanın kontrolünü kazandıktan sonra, altında ana alanın yüksek güven puanı nedeniyle arama motorlarında meşru görünen yüzlerce kötü amaçlı URL üretir.

URL’lere tıklayan mağdurlar, kurbanları nitelendirmek için bunları cihaz türlerine, IP adresine, VPN kullanımı vb.

Kaynak: Infoblox

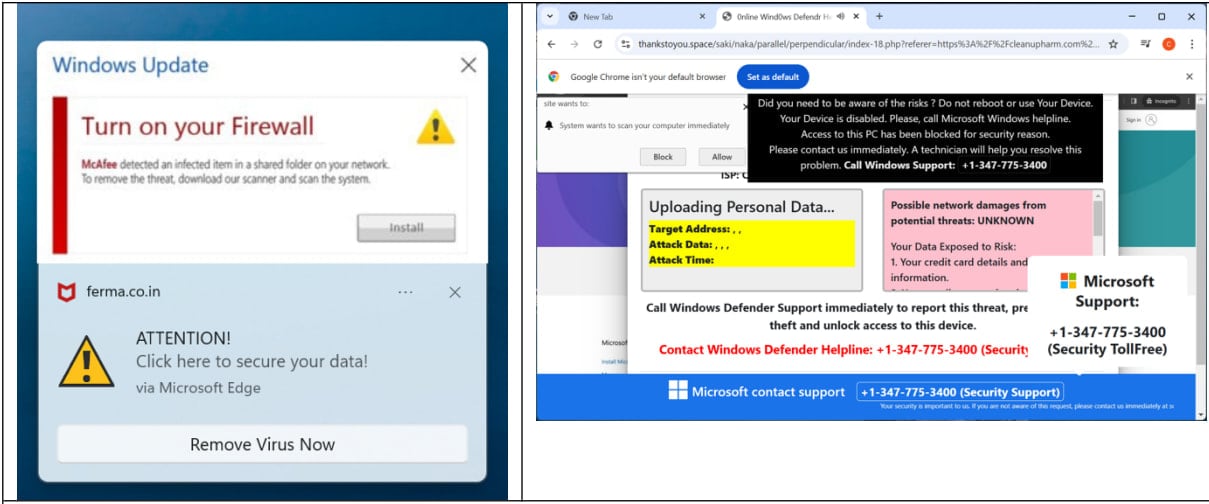

Infoblox’un raporu, sitelerin teknoloji destek dolandırıcılığı, sahte antivirüs uyarıları, sahte akış/porno siteleri ve kimlik avı sayfaları için kullanıldığını söylüyor.

Tarayıcı itme bildirimlerine izin vermek için kandırılan kullanıcılar, puslu şahin için önemli bir gelir elde edebilen aldatmaca sitelerinden ayrıldıktan sonra bile kalıcı uyarılar alırlar.

Kaynak: Infoblox

Aynı araştırmacılar daha önce başka bir tehdit oyuncusu olan ‘Savvy Seahorse’ hakkında rapor verdiler.

CNAME kayıtlarını göz ardı etmek kolaydır, bu nedenle gizli istismara eğilimlidirler ve artan sayıda tehdit aktörünün bunu fark ettiği ve avantaj sağlamaya çalıştığı görülmektedir.

Puslu Hawk söz konusu olduğunda, operasyonun başarısı, bulut hizmetleri hizmet dışı bırakıldıktan sonra DNS kayıtlarını silemeyen kuruluşlara da dayanır, bu da saldırganların orijinal kaynak adını kimlik doğrulaması olmadan çoğaltmasına izin verir.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.