Ukrayna’daki Bilgisayar Acil Durum Müdahale Ekibi (CERT-UA), ülkede en az 2.000 bilgisayara bulaşan PurpleFox kötü amaçlı yazılım kampanyası hakkında uyarıda bulunuyor.

Bu yaygın enfeksiyonun kesin etkisi ve devlet kuruluşlarını mı yoksa sıradan insanların bilgisayarlarını mı etkilediği henüz belirlenmedi, ancak kurum, enfeksiyonların nasıl tespit edileceği ve kötü amaçlı yazılımın nasıl kaldırılacağı konusunda ayrıntılı bilgi paylaştı.

PurpleFox (veya ‘DirtyMoe’), ilk kez 2018’de tespit edilen ve cihaz yeniden başlatmaları arasında gizlenmesine ve varlığını sürdürmesine olanak tanıyan bir rootkit modülüyle birlikte gelen modüler bir Windows botnet kötü amaçlı yazılımıdır.

Güvenliği ihlal edilmiş sistemlere daha güçlü ikinci aşama yükleri getiren bir indirici olarak kullanılabilir, operatörlerine arka kapı yetenekleri sunar ve aynı zamanda dağıtılmış hizmet reddi (DDoS) botu olarak da görev yapabilir.

Ekim 2021’de araştırmacılar, PurpleFox’un yeni sürümlerinin gizlilik amacıyla komuta ve kontrol (C2) iletişimleri için WebSocket’i kullanmaya başladığını fark ettiler. Ocak 2022’de bir kampanya, kötü amaçlı yazılımı Telegram masaüstü uygulaması adı altında yaydı.

Ukrayna enfeksiyon dalgası

CERT-UA, Avast ve TrendMicro tarafından paylaşılan IoC’leri kullanarak Ukrayna bilgisayarlarındaki PurpleFox kötü amaçlı yazılım bulaşmalarını tespit etti ve etkinliği ‘UAC-0027’ tanımlayıcısı altında izledi.

“Siber tehditle ilgili ayrıntılı bir çalışma sürecinde, alınan kötü amaçlı yazılım örnekleri üzerinde araştırma yapıldı, kontrol sunucularının işletim altyapısının özellikleri belirlendi ve internetin Ukrayna segmentinde 2000’den fazla virüslü bilgisayar yer aldı. CERT-UA, makine tarafından çevrilmiş bir güvenlik uyarısında “keşfedildi” diye açıklıyor.

CERT-UA, PurpleFox’un genellikle kurbanlar bağlantılı MSI yükleyicilerini başlattıklarında sistemlere bulaştığını ve bilinen kusurlara yönelik açıklardan yararlanarak ve parola kaba kuvvet kullanarak kendi kendine yayılma yeteneklerini öne çıkardığını söylüyor.

Ajans, yayılmayı önlemek için VLAN veya gelen/giden filtrelemeyle fiziksel ağ bölümlendirmesi kullanan eski işletim sistemi sürümlerini ve yazılımlarını çalıştıran sistemlerin yalıtılmasını önermektedir.

CERT-UA, 20-31 Ocak 2024 tarihleri arasında virüs bulaşmış ana bilgisayarları izledi ve çoğu Çin’de bulunan 486 ara kontrol sunucusu IP adresini tespit etti.

CERT-UA, PurpleFox’un kaldırılmasının rootkit kullanımı nedeniyle zorlu olduğunu ancak kötü amaçlı yazılımı tespit edip kökünden kaldırmaya yardımcı olabilecek etkili yöntemlerin bulunduğunu belirtiyor.

İlk olarak PurpleFox enfeksiyonlarını keşfetmek için kullanıcıların aşağıdakileri yapması önerilir:

- Raporun ekindeki IP adresi listesini kullanarak “yüksek” (10000+) bağlantı noktalarına yapılan ağ bağlantılarını inceleyin.

- Aşağıdaki kayıt defteri değerlerini kontrol etmek için regedit.exe’yi kullanın:

- WindowsXP: HKEY_LOCAL_MACHINE\ControlSet001\Services\AC0[0-9]

- Windows7: HKEY_LOCAL_MACHINE\Software\Microsoft\DirectPlay8\Direct3D

- Olay Görüntüleyicisi’ndeki “Uygulama” günlüğünü 1040 ve 1042 olay kimlikleri için analiz edin, kaynak: “MsiInstaller”

- Rastgele adlara sahip klasörler için “C:\Program Files”ı kontrol edin, örneğin “C:\Program Files\dvhvA”

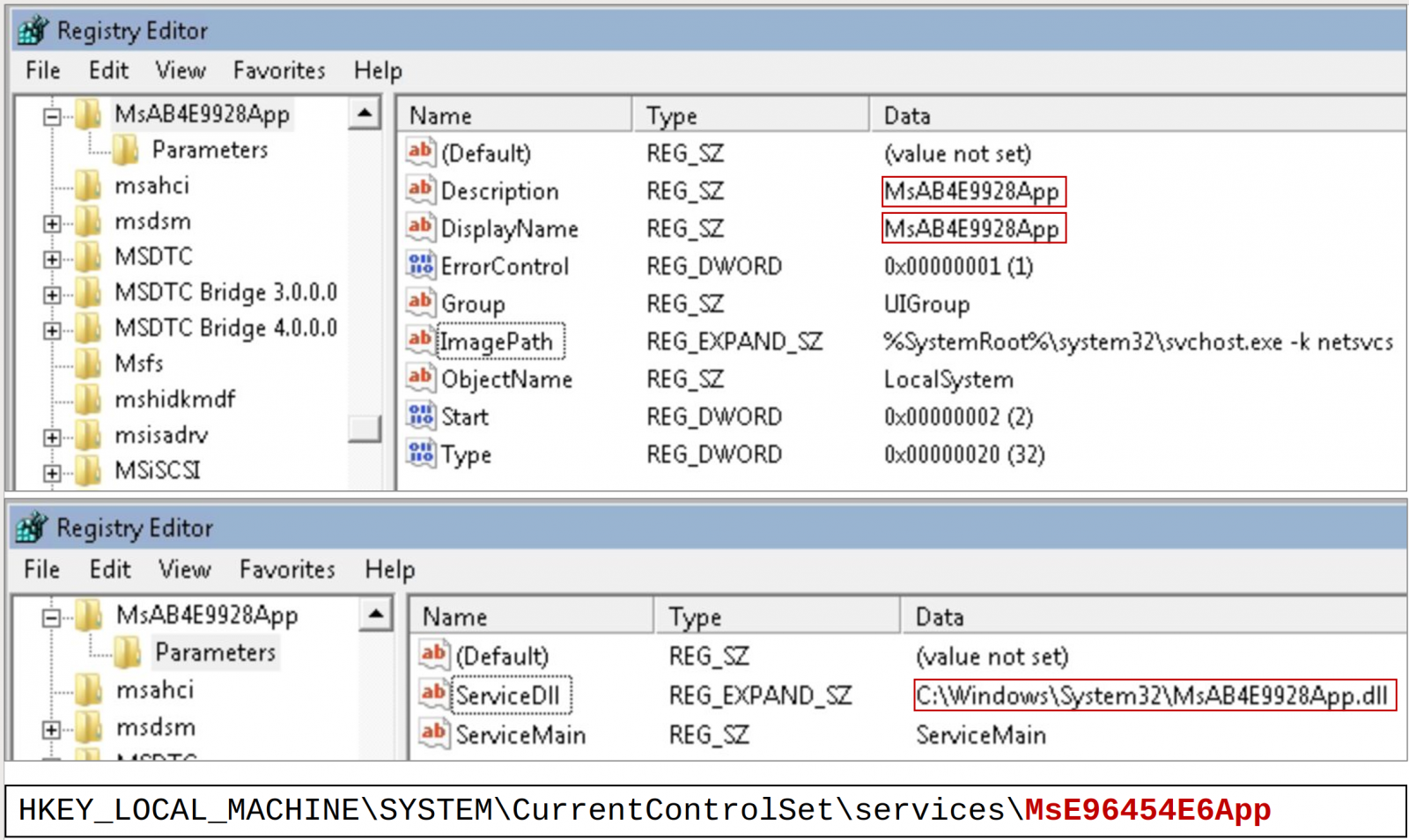

- Hizmetleri kullanan ve dosyaları belirli dizinlerde saklayan, bir rootkit tarafından tespit edilmesi/kaldırılması engellenen kötü amaçlı yazılımın kalıcı olarak yürütüldüğünü doğrulayın. Anahtar konumlar şunlardır:

- HKEY_LOCAL_MACHINE\System\ControlSet001\services\MsXXXXXXXXApp

- C:\Windows\System32\MsXXXXXXXXApp.dll

- C:\Windows\AppPatch\DBXXXXXXXXMK.sdb, RCXXXXXXXXMS.sdb, TKXXXXXXXXMS.sdb

- (burada XXXXXXXX rastgele bir [A-F0-9]{8} dizisi, örneğin “MsBA4B6B3AApp.dll”)

Yukarıdakilerden herhangi biri PurpleFox enfeksiyonuna işaret ediyorsa CERT-UA, Avast Free AV’yi kullanarak bir “SMART” taraması çalıştırmanızı ve tüm modülleri uzaktan izlemenizi veya aşağıdaki adımları gerçekleştirmenizi önerir:

- LiveUSB’den önyükleme yapın veya virüslü sürücüyü başka bir bilgisayara bağlayın

- “MsXXXXXXXXApp.dll” ve “.sdb” modüllerini manuel olarak silin

- Normal şekilde önyükleme yapın ve hizmeti kayıt defterinden kaldırın

Disk işlemleri için:

- Bölümleri tanımlamak için lsblk ve fdisk -lu /dev/sda kullanın

- Sistem bölümünü okuma-yazma modunda bağlayın: mount -orw,offset=$((512*206848)) /dev/sda /mnt/

- /mnt/Windows/AppPatch ve /mnt/Windows/System32 içindeki dosyaları arayın ve kaldırın (örneğin, ls -lat /mnt/Windows/AppPatch/ ve rm -rf /mnt/Windows/AppPatch/RC2EE39E00MS.sdb)

- umount /mnt/ ile bağlantıyı kesin

Temizledikten sonra PurpleFox’un yeniden bulaşmasını önlemek için (aynı ağda hala virüslü makineler varsa büyük olasılıkla), Windows’ta güvenlik duvarını etkinleştirin ve 135, 137, 139 ve 445 numaralı bağlantı noktalarından gelen trafiği engelleyecek bir kural oluşturun.