Bir tehdit aktörü, birden çok bilgi hırsızı ve fidye yazılımı türü sağladığı görülen PureCrypter kötü amaçlı yazılım indiricisiyle devlet kurumlarını hedefliyor.

Menlo Security’deki araştırmacılar, tehdit aktörünün ilk yükü barındırmak için Discord’u kullandığını ve kampanyada kullanılan ek ana bilgisayarları depolamak için kar amacı gütmeyen bir organizasyonu tehlikeye attığını keşfetti.

Araştırmacılar, “Kampanyanın Redline Stealer, AgentTesla, Eternity, Blackmoon ve Philadelphia Ransomware dahil olmak üzere çeşitli türlerde kötü amaçlı yazılım dağıttığı tespit edildi” diyor.

Araştırmacılara göre, gözlemlenen PureCrypter kampanyası Asya-Pasifik (APAC) ve Kuzey Amerika bölgelerindeki çok sayıda devlet kuruluşunu hedef aldı.

Saldırı zinciri

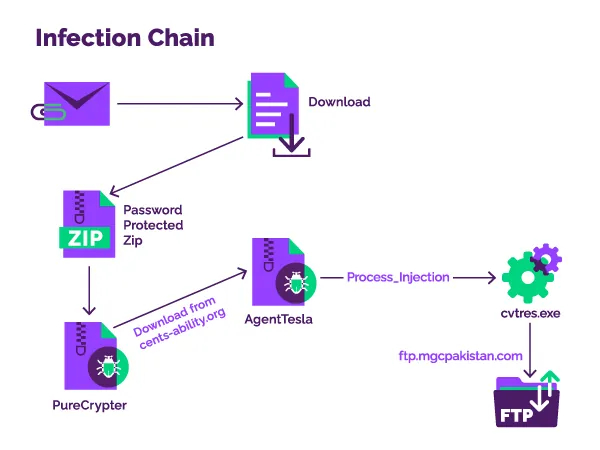

Saldırı, parola korumalı bir ZIP arşivindeki bir PureCrypter örneğine işaret eden Discord uygulama URL’sine sahip bir e-posta ile başlar.

PureCrypter, ilk olarak Mart 2021’de vahşi doğada görülen .NET tabanlı bir kötü amaçlı yazılım indiricisidir. Operatörü, çeşitli kötü amaçlı yazılım türlerini dağıtmak için onu diğer siber suçlulara kiralar.

Yürütüldüğünde, bu durumda kar amacı gütmeyen bir kuruluşun güvenliği ihlal edilmiş sunucusu olan bir komuta ve kontrol sunucusundan bir sonraki aşama yükünü teslim eder.

Menlo Security’deki araştırmacıların analiz ettiği örnek, AgentTesla idi. Başlatıldığında, çalınan verileri almak için kullanılan Pakistan tabanlı bir FTP sunucusuna bağlantı kurar.

Araştırmacılar, tehdit aktörlerinin kimlik risklerini azaltmak ve izini en aza indirmek için kendi sunucularını kurmak yerine belirli bir FTP sunucusunun kontrolünü ele geçirmek için sızan kimlik bilgilerini kullandıklarını keşfettiler.

AgentTesla hala kullanımda

AgentTesla, son sekiz yıldır siber suçlular tarafından kullanılan bir .NET kötü amaçlı yazılım ailesidir. Kullanımı 2020’nin sonlarında ve 2021’in başlarında zirve yapıyor.

Cofense’nin yakın tarihli bir raporu, AgentTesla’nın yaşına rağmen, yıllar içinde sürekli gelişme ve iyileştirme alan, uygun maliyetli ve oldukça yetenekli bir arka kapı olmaya devam ettiğini vurguluyor.

AgentTesla’nın keylogging etkinliği, 2022’de Cofense Intelligence’ın kaydettiği tüm keylogger raporlarının yaklaşık üçte birini oluşturuyordu.

Kötü amaçlı yazılımın yetenekleri şunları içerir:

- Şifreler gibi hassas bilgileri yakalamak için kurbanın tuş vuruşlarını günlüğe kaydedin.

- Web tarayıcılarında, e-posta istemcilerinde veya FTP istemcilerinde kayıtlı parolaları çalın.

- Gizli bilgileri açığa çıkarabilecek masaüstü ekran görüntülerini yakalayın.

- Metinler, parolalar ve kredi kartı bilgileri dahil olmak üzere panoya kopyalanan verileri yakalayın.

- Çalınan verileri FTP veya SMTP aracılığıyla C2’ye sızdırın.

Menlo Labs tarafından incelenen saldırılarda, tehdit aktörlerinin, antivirüs araçları tarafından tespit edilmekten kaçınmak için AgentTesla yükünü yasal bir işleme (“cvtres.exe”) enjekte etmek için işlem içi boşlaştırma kullandığı keşfedildi.

Ayrıca AgentTesla, yapılandırma dosyaları gibi C2 sunucusuyla iletişimini ağ trafiği izleme araçlarından korumak için XOR şifrelemesini kullanır.

Menlo Security, PureCrypter kampanyasının arkasındaki tehdit aktörünün önemli olmadığına, ancak devlet kurumlarını hedef aldığı için faaliyetlerini izlemeye değer olduğuna inanıyor.

Saldırganın, yenisini bulmaya zorlanmadan önce, güvenliği ihlal edilmiş altyapıyı mümkün olduğu kadar uzun süre kullanmaya devam etmesi muhtemeldir.