Vahşi doğada kullanılan yeni bir açık olan takma adı ProxyNotShell, yakın zamanda yayınlanan Microsoft Sunucu Tarafı İstek Sahteciliği (SSRF) güvenlik açığı CVE-2022-41040’tan ve aşağıdaki durumlarda Uzaktan Kod Yürütmeye (RCE) izin veren ikinci bir güvenlik açığı olan CVE-2022-41082’den yararlanır. PowerShell, kimliği belirsiz saldırganlar tarafından kullanılabilir.

ProxyShell’i temel alan bu yeni sıfır gün kötüye kullanım riski, CVE-2021-34523, CVE-2021-34473 ve CVE-2021 gibi birden çok güvenlik açığının birleşiminden yararlanan 2021 ProxyShell saldırısında kullanılana benzer bir zincirleme saldırıdan yararlanır. 31207 – uzak bir aktörün rastgele kod yürütmesine izin vermek.

Bunları kullanan saldırıların potansiyel ciddiyetine rağmen, ProxyShell güvenlik açıkları, CISA’nın 2021’de rutin olarak yararlanılan en önemli güvenlik açıkları listesinde yer almaya devam ediyor.

ProxyNotShell ile tanışın

19 Eylül 2022’de kaydedilen CVE-2022-41082, Microsoft’un Exchange Sunucularını hedef alan ve düşük ayrıcalıklar gerektiren düşük karmaşıklıktaki saldırılara olanak tanıyan bir saldırı vektörüdür. Etkilenen hizmetler, güvenlik açığı varsa, kimliği doğrulanmış bir saldırganın, tam bir güvenlik açığıyla sonuçlanabilecek mevcut Exchange PowerShell’den yararlanarak temeldeki değişim sunucusunun güvenliğini aşmasına olanak tanır.

CVE-2022-41040’ın yardımıyla, yine 19 Eylül 2022’de kaydedilen başka bir Microsoft güvenlik açığı, bir saldırgan, komutları uzaktan yürütmek için CVE-2022-41082’yi uzaktan tetikleyebilir.

Bir kullanıcının, saldırganların güvenlik açığı erişilebilirliğini azaltması gereken CVE-2022-41040’a erişim ayrıcalığına sahip olması gerekse de, gerekli ayrıcalık düzeyi düşüktür.

Yazma sırasında, Microsoft henüz bir yama yayınlamadı, ancak kullanıcıların bir azaltma önlemi olarak bir engelleme kuralı eklemelerini tavsiye ediyor.

Her iki güvenlik açığı da, GTSC adlı Vietnamlı bir kuruluş olan GTSC’ye karşı yapılan ve saldırganların bazı istemcilerine erişmesine izin veren aktif bir saldırı sırasında ortaya çıkarıldı. Her iki güvenlik açığı da tek başına özellikle tehlikeli olmasa da, bunları birbirine zincirleyen güvenlik açıkları potansiyel olarak feci ihlallere yol açabilir.

Zincirleme güvenlik açıkları, dışarıdan bir saldırgana, e-postaları doğrudan bir kuruluşun sunucusundan okuma yeteneği verebilir, CVE-2022-41040 Uzaktan Kod Yürütme ile kuruluşu ihlal etme ve CVE-2022-41082 ile kuruluşun Exchange Sunucusuna kötü amaçlı yazılım yerleştirme yeteneği verebilir.

Saldırganların zincirleme güvenlik açıklarından yararlanmayı etkinleştirmek için belirli bir düzeyde kimlik doğrulamaya ihtiyacı olacak gibi görünse de, gereken tam kimlik doğrulama düzeyi (Microsoft tarafından “Düşük” olarak derecelendirildi) henüz netlik kazanmadı. Yine de, gereken bu düşük kimlik doğrulama düzeyi, dünya çapındaki her Exchange sunucusunu hedef alan devasa, otomatikleştirilmiş bir saldırıyı etkili bir şekilde önlemelidir. Bu, umarım 2021 ProxyShell fiyaskosunun tekrarlanmasını önleyecektir.

Yine de, belirli bir Exchange sunucusunda tek bir geçerli e-posta adresi/parola kombinasyonu bulmak çok zor olmamalıdır ve bu saldırı Outlook Web Access’te oturum açmak için MFA veya FIDO belirteç doğrulamasını atladığından, güvenliği ihlal edilmiş tek bir e-posta adresi/parola kombinasyonunun tümü yeterlidir. bu gerekli.

ProxyNotShell Maruziyetini Azaltma

Yazma sırasında, Microsoft henüz bir yama yayınlamadı, ancak kullanıcıların bilinmeyen etkinliğin bir azaltma önlemi olarak bir engelleme kuralı eklemelerini tavsiye ediyor.

Kritik iddiaları tutan Exchange Sunucularına gelen trafiği engellemek de bir seçenektir, ancak yalnızca böyle bir önlem hayati işlemleri etkilemiyorsa uygulanabilir ve ideal olarak Microsoft’un doğrulanmış bir yama yayınlamasını bekleyen geçici bir önlem olarak algılanmalıdır.

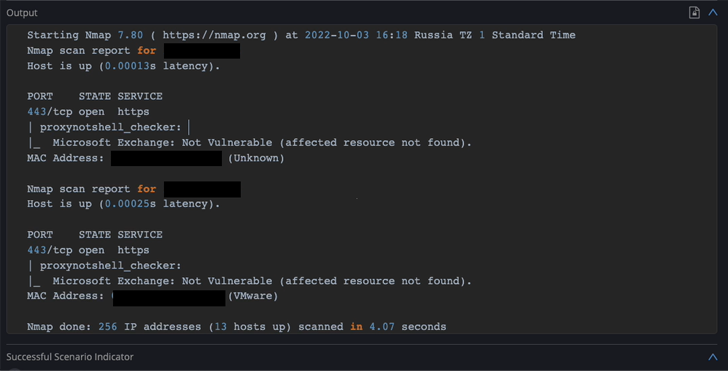

ProxyNotShell Maruziyetini Değerlendirme

Mevcut azaltma seçenekleri ya doğrulanmamış etkililiğe sahip olduğundan ya da operasyonların sorunsuz çalışmasına potansiyel olarak zarar verdiğinden, ProxyNotShell’e maruz kalma derecesinin değerlendirilmesi, potansiyel olarak kesintiye neden olabilecek gereksiz önleyici tedbirlerin alınmasını önleyebilir veya hangi varlıkların önceden açıklanmayan sunuculara geçirileceğini belirtebilir.

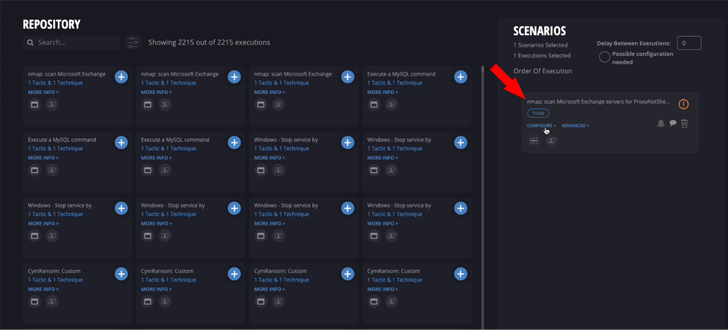

Cymulate Research Lab, kuruluşların ProxyNotShell’e maruz kalma derecelerini tam olarak tahmin etmelerini sağlayan ProxyNotShell için özel olarak hazırlanmış bir değerlendirme geliştirdi.

Gelişmiş senaryo şablonlarına bir ProxyNotShell saldırı vektörü eklendi ve bunu ortamınızda çalıştırmak, ProxyNotShell’e maruz kalmayı (veya eksikliğini) doğrulamak için gerekli bilgileri sağlar.

Doğrulanmış yamalar Microsoft tarafından sağlanana kadar, tam olarak hangi sunucuların potansiyel hedefler olduğunu değerlendirmek için ProxyNotShell’e maruz kalmayı değerlendirmek, tam olarak hangi varlıkların açığa çıktığını değerlendirmenin ve maksimum etkiyle hedefli önleyici tedbirler tasarlamanın en uygun maliyetli yoludur.

Cymulate Araştırma Laboratuvarları tarafından