Yeni bir Proxyjacking kampanyasının SSH sunucularına saldırdığı ve ardından para karşılığında kurbanın bant genişliğini paylaşan Docker hizmetleri oluşturduğu gözlemlendi.

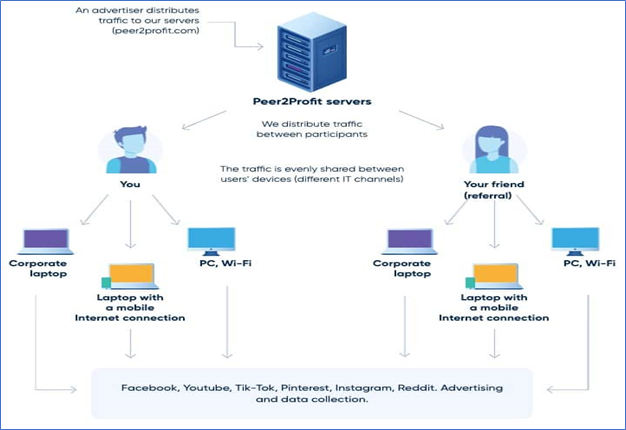

Bu, Akamai Security Intelligence Response Team’in (SIRT) belirlediği aktif bir kampanyadır. Bu sayede saldırgan, Peer2Proxy veya Honeygain gibi eşler arası (P2P) proxy ağları için hedef sunucuları gizlice kaydeden uzaktan erişim ve kötü amaçlı betikler için SSH’yi kullanır.

.png

)

Ek olarak, saldırganın, kripto madenciliği için gereken kaynakların küçük bir kısmını kullanarak ve daha az tespit edilme riskiyle, habersiz bir kurbanın fazla bant genişliğinden para kazanmasını sağlar.

Proxyjacking nedir?

Bilgisayar korsanlarının hem kurumsal hem de tüketici ekosistemlerinde saldırıya uğramış cihazlardan kar elde etmesinin en son yöntemi proxyjacking’dir. Burada saldırgan, kaynakları çalmanın yanı sıra kurbanın kullanılmayan bant genişliğinden de yararlanır.

Araştırmacılar, “Kurbanın sistemi, saldırganların son zamanlarda Peer2Profit veya Honeygain gibi kuruluşlar aracılığıyla para kazanmaya başladığı bir P2P proxy düğümü olarak çeşitli hizmetleri çalıştırmak için gizlice kullanılıyor” diye açıklıyor.

Araştırmacılar bunun crypto-jacking’e göre daha sinsi bir alternatif olduğunu ve proxy’li Layer 7 saldırılarının neden olduğu sorunları kötüleştirebilecek ciddi sonuçlara sahip olduğunu ekledi.

P2P Proxy Para Kazanma Düzenleri

Peer2Profit ve Honeygain, her biri 1 milyondan fazla indirilen halka açık Docker görüntülerine sahip iki P2P proxy para kazanma şeması bu kampanyada belirlendi.

Araştırmacılar, “Bu proxyjacking vakalarında, proxy teorik olarak meşru, ancak potansiyel olarak vicdansız şirketler tarafından veri toplama ve reklamcılık gibi amaçlarla kullanılıyor” dedi.

Bu uygulamalar, tüketicilerin boştaki internet bant genişliklerini nakit karşılığında sunmalarına olanak tanıyan gönüllü hizmetler olarak tanıtılır; bu nedenle, özünde tehlikeli değildirler.

Tüm süreç çok basit; ancak bu işletmelerin bazıları, ağdaki IP’lerin kaynağını yanlış bir şekilde doğrulamalarına rağmen bazen müşterilere yazılımı iş bilgisayarlarına yüklemelerini tavsiye ediyor.

Kullanıcının bilgisi veya onayı olmadan, kaynakları etkin bir şekilde kullanılarak bir uygulama başlatıldığında, durum kökten değişir.

Araştırmacılar, “Saldırgan, birden fazla sisteme ve bunların bant genişliğine el koyarak, hizmetten elde ettikleri potansiyel kazançları etkili bir şekilde artırıyor ve masrafları kurbanlara ait oluyor” diye açıklıyor araştırmacılar.

Akamai’ye göre faaliyetin amacı, savunmasız SSH sunucularını tehlikeye atmak ve bir CSS dosyası (“csdark”) kılığına girerek curl komut satırı aracı da dahil olmak üzere, saldırıya uğramış bir web sunucusundan temel bağımlılıkları indirmek için şifrelenmiş bir bash betiğini konuşlandırmak. .css”), diğerleri arasında.

Bu nedenle, bu teşvikler devam ettiği ve işletmeler kaynak bulma etiğini göz ardı etmeye hazır oldukları sürece, bu uygulamaları kullanma etrafında suç girişimleri geliştirilecektir.

Azaltma

Proxy’lerin birikmesini, onu özellikle önemli ve endişe verici kılan başka bir özelliği daha vardır: Crypto-jacking’in ana dezavantajı – aşırı CPU kullanımı yoluyla keşif – proxyjacking tarafından büyük ölçüde ortadan kaldırılır.

Proxyjacking, çok az CPU gücü kullanarak ve bunun yerine kullanılmayan internet bant genişliğine bağlı olarak daha önce crypto-jacking için kullanılan bazı algılama tekniklerini aşabilir.

Yerel çalışan Docker hizmetlerinizi kontrol edip sisteminizde herhangi bir yetkisiz kaynak paylaşımını keşfederseniz izinsiz girişi araştırmalı, komut dosyasının nasıl yüklenip başlatıldığını belirlemeli ve kapsamlı bir temizlik yapmalısınız.

“Yapay zeka tabanlı e-posta güvenlik önlemleri İşletmenizi E-posta Tehditlerinden Koruyun!” – Ücretsiz Demo İsteyin.