Proton, iOS için yeni kimlik doğrulayıcı uygulamasında, kullanıcıların hassas TOTP sırlarını düz metin olarak kaydeden bir hata düzeltti ve günlükler paylaşıldığında potansiyel olarak çok faktörlü kimlik doğrulama kodlarını ortaya çıkardı.

Geçen hafta Proton, Windows, MacOS, Linux, Android ve iOS için ücretsiz bağımsız iki faktörlü bir kimlik doğrulama (2FA) uygulaması olan yeni bir Proton Authenticator uygulaması yayınladı.

Uygulama, web sitelerinde ve uygulamalarda kimlik doğrulama için tek seferlik parolalar oluşturmak için kullanılabilen çok faktörlü kimlik doğrulama TOTP sırlarını depolamak için kullanılır.

Hafta sonu boyunca, iOS sürümünün uygulamanın hata ayıklama günlüklerinde TOTP sırlarını ortaya çıkardığını şimdi silinmiş bir Reddit yayınında yayınladı. Ayarlar > Kütükler.

“2FA hesaplarımı içe aktardı, yedekleme ve senkronize, her şey ilk başta iyi görünüyordu. Bir noktada, girişlerimden birinde etiketi değiştirdikten ve kısa bir süre değiştirdikten sonra,” yazının bir arşivini okuyor.

“2FA girişlerimin yaklaşık yarısının gittiğini bulmak için geri döndüm. Sanırım etiket düzenlemesinden sonra olmuş olabilirdi, ama% 100 emin değilim. Başka bir şey olabilir. Her iki durumda da herhangi bir hata veya uyarı olmadan kayboldular.”

“Doğru olanı yapmak ve bir hata raporu göndermek istedim. Hazırlarken, uygulamanın oluşturduğu günlük dosyasını açtım ve o zaman hafifçe sinir bozucudan derinden endişe duyuyor. Görünüşe göre, günlük düz metin içinde tam TOTP sırları içeriyor. Evet, benim bitselen hesabım için biri de dahil olmak üzere.”

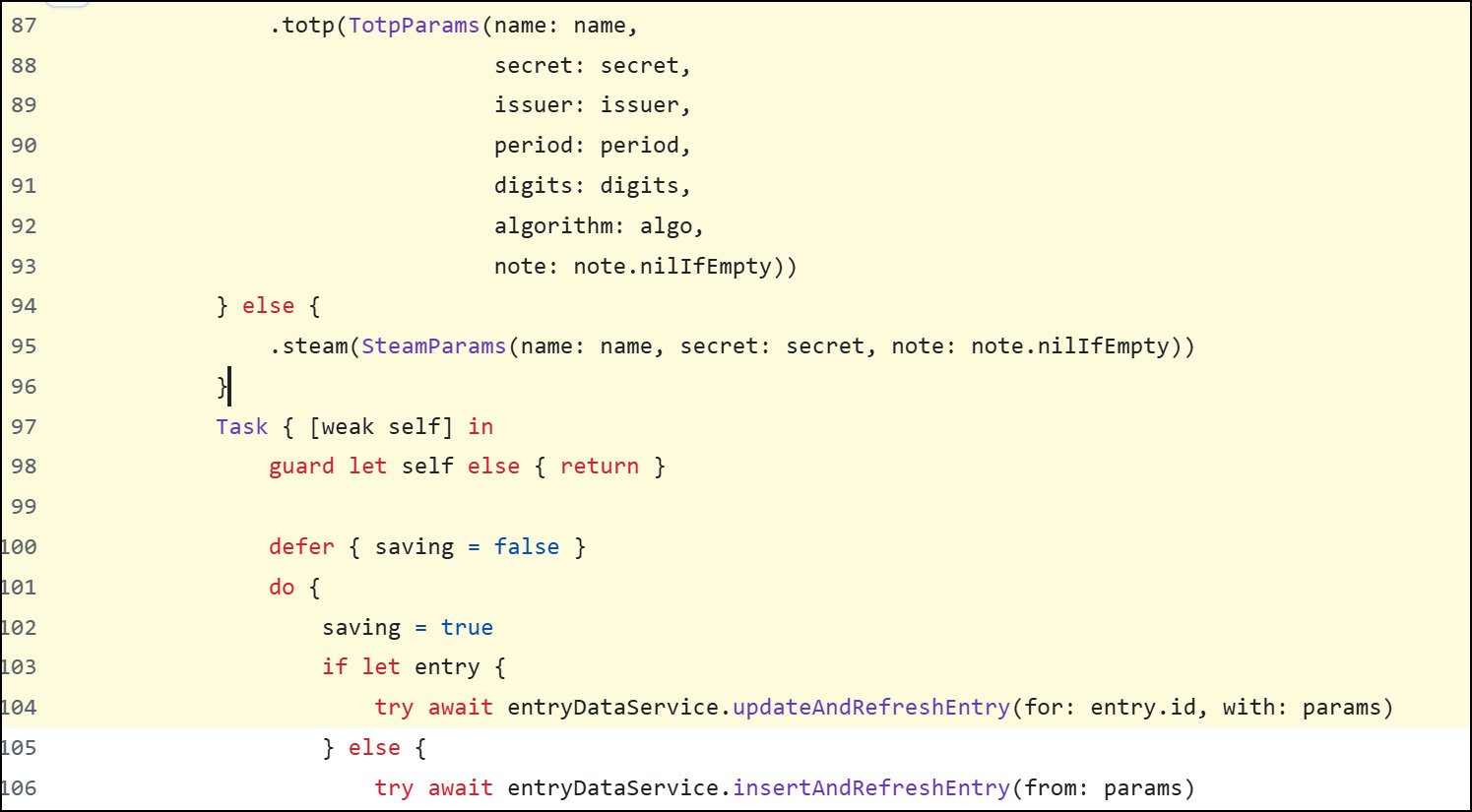

Başka bir yorumcu, sızıntının iOS uygulamasındaki koddan kaynaklandığını belirtti [1, 2] Bu, bir Params değişkenine TOTP girişi hakkında çok fazla veri ekler, bu da uygulamaya bir TOTP sırrı eklemek veya güncellemek için kullanılan iki işleve aktarılır.

Bu yapıldığında, işlevler bu verileri TOTP sırrını ortaya çıkaran bir günlük girişine de ekleyecektir.

Proton, iOS sürümündeki hatayı doğruladı ve şimdi yaklaşık 7 saat önce App Store’a yayınlanan 1.1.1 sürümünde düzeltildiğini belirtti.

Proton, “Sırlar asla düz metin içinde sunucuya iletilmez ve tüm sırların senkronizasyonu uçtan uca şifreleme ile yapılır. Günlükler yereldir (asla sunucuya gönderilmez) ve bu sırlar da GDPR veri taşınabilirlik gereksinimlerini karşılamak için cihazınıza da aktarılabilir.”

“Başka bir deyişle, bu günlüklerde olmasa bile, bu günlükleri almak için cihazınıza erişimi olan biri, yine de sırları elde edebilecek. Proton’un şifrelemesi cihaz tarafı uzlaşmasına karşı korunamaz, bu nedenle cihazınızı her zaman tehdit modelimizin dışındaki olduğu gibi sabitlemelisiniz.”

“Günlük davranışını değiştirmek için iOS uygulamasını güncelledik, ancak bu bir saldırgan tarafından kullanılabilecek bir güvenlik açığı değil ve saldırganın yerel günlüklere erişmek için cihazınıza erişimi varsa, yine de sırları elde edebilecekler (veya herhangi bir 2FA uygulaması) bunu önlemek için yapamaz.”

Bu günlük verileri uzaktan kullanılamazken, endişe, eğer günlükler bir sorunu veya hatayı teşhis etmek için herhangi bir yere paylaşılırsa veya gönderilirse, hassas TOTP sırrını üçüncü bir tarafa da maruz bırakacaktır.

Bu sırlar daha sonra bu hesap için tek seferlik parolalar oluşturmak için başka bir kimlik doğrulayıcısına içe aktarılabilir.

Şifre mağazalarını hedefleyen kötü amaçlı yazılımlar, saldırganlar gizli mükemmel soygun senaryolarını yürütürken, kritik sistemleri sızdırarak ve sömürerek 3 kat arttı.

Saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 Miter ATT & CK tekniklerini keşfedin.