Pentera’nın küresel olarak yaklaşık 500 CISO’yu araştıran 4. Pentesting raporunun sonuçları, maruz kalma yönetimi uygulamaları olgunlaşırken, piyasanın henüz ele alınmadığını hala bazı boşluklar olduğunu göstermektedir.

Modern saldırı yüzeyi yayılıyor, dinamik, dağıtılmış ve tehlikeli bir şekilde opak. İşletmeler bulut yerli veya hibrit mimarilere genişledikçe, API’leri binlerce kişiye dağıttıkça ve IoT ve OT cihazlarını çekirdek işlemlere entegre ettikçe, siber tehditlerin yüzey alanı hem boyut hem de karmaşıklık olarak büyür. Bugün, ortalama işletme 75 güvenlik aracını yönetiyor ve CISOS raporunun neredeyse yarısı, güvenlik yığınlarında her geçen yıl devam ediyor.

Bu karmaşıklık saldırganları caydırmıyor. Onları etkinleştirir. Tehdit aktörleri fırsatçı olarak çalışırlar. Hiçbir yüzey güvenli değildir, çünkü saldırganlar maruz kalan her şeyi sömürmeye yönlendirilir; Nihayetinde bir sonrakinden nispeten daha zayıf olan yüzeyleri hedeflemek için motive olurlar. Güvenlik liderleri için bu, daha fazla zemini nasıl ele alacağı sorusu değil, ancak maksimum güvenlik için nereye odaklanacağınız anlamına gelir – saldırı yüzeyi boyunca en çok ilgili risk tehdidi nerede?

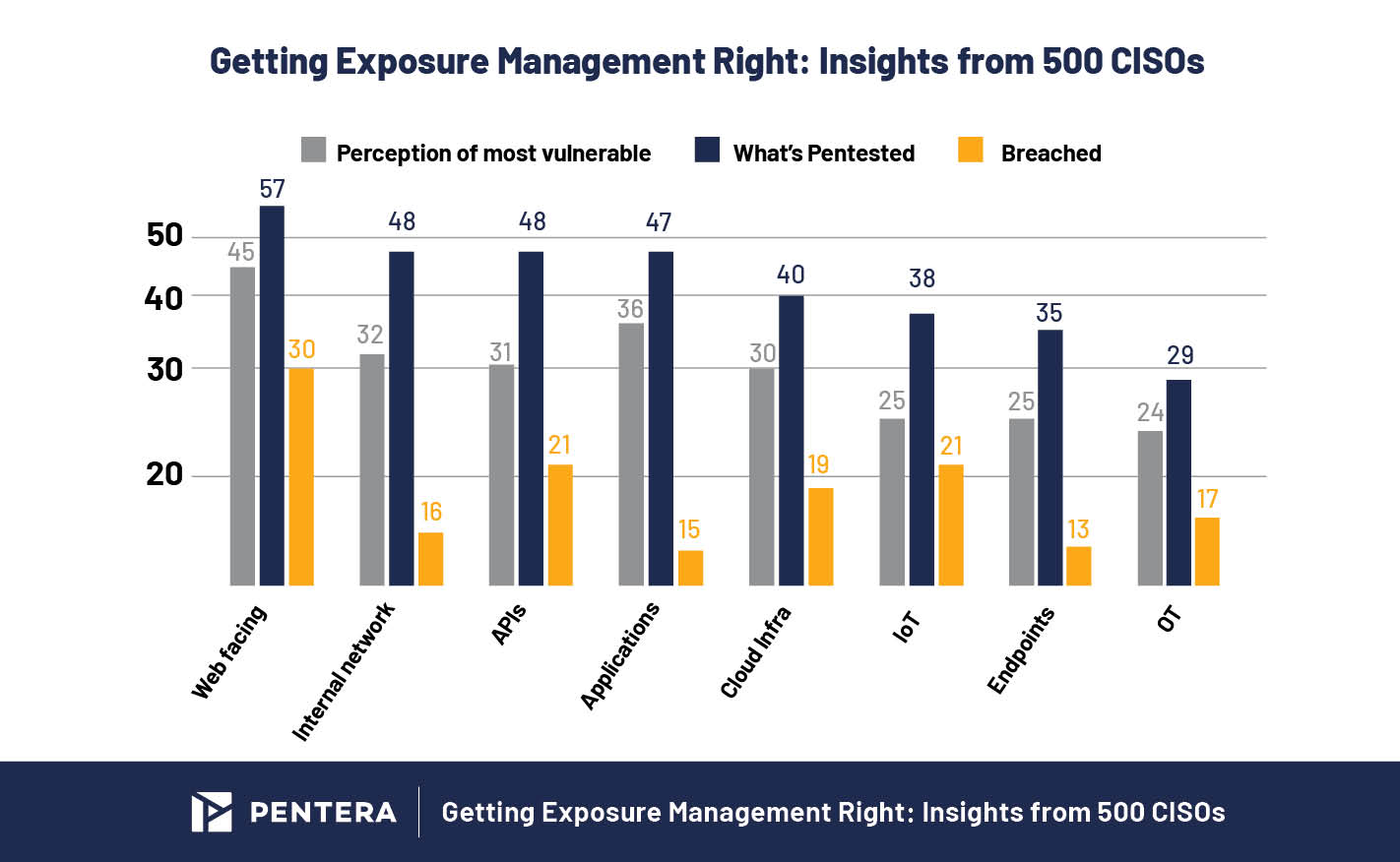

Pentera’nın yakın zamanda piyasaya sürülen 2025 Pentesting State raporu, bulut altyapısı ve web’e dönük varlıklardan API’lara, uç noktalara ve hatta IoT sistemlerine kadar farklı saldırı yüzeylerinin göreceli güvenlik açığını ortaya koyuyor. 500 işletmeden CISOS, ağlarında riski nerede algıladıkları, pentesting çabalarının nereye yönlendirildiği ve nihayetinde hangi alanların ihlal edildiği soruldu.

Sonuçlar, güvenlik ekiplerinin odaklarını keskinleştirmeleri, test stratejilerini yönlendirmeleri ve en riskli maruziyetleri daha hızlı kapatmaları için fikir vermektedir.

Siber riski yönetmek ve azaltmak için proaktif bir yaklaşım izleyin, siber güvenlik liderlerinden kurumsal çapta ağları güvence altına alma konusunda uzman bilgiler edin ve en iyi endüstri oyuncularının sürekli tehdit maruziyet yönetimi (CTEM) aşamalarını nasıl uyguladıklarını duyun.

Xposure, siber esnekliğe ileriye dönük bir yaklaşım sunar.

Şimdi Kaydolun

Maruz kalma yönetimi hakkında küçük gerçekleşen gerçek

En iyi maruz kalma yönetimi programlarında bile, hala ihlaller meydana gelir. Ancak daha olgun güvenlik programlarında çalışarak, Bir ihlal her zaman uzlaşma anlamına gelmez.

Maruz kalan bir varlık örneğini ele alalım. Teknik anlamda ihlal edilebilir-belki de üzerinde bir dayanak kuran bir tehdit oyuncusu ile bile .. Ancak bu varlık hassas verilere, üretim sistemlerine veya kritik hizmetlere bağlı değilse, gerçek dünya etkisi ihmal edilebilir.

Tüm ihlaller eşit değildir. Bu, temel zihniyet vardiyalı maruz kalma yönetiminin getirdiği.

Takımların CVES’i şiddet puanlarına veya bilet yaşına göre takip ettiği geleneksel güvenlik açığı yönetiminin aksine, maruz kalma yönetimi stratejiktir. Her ikisini de düşünür sömürülebilirlik Ve darbe Güvenlik açıklarının gerçekten önemli olduğunu belirlemek için. Bu çift lens, ekiplerin yıkıcı uzlaşmaya yol açabilecek maruziyetlerde gürültüyü ve sıfırdan atlamalarını sağlar.

Pentesting durumu raporu bu gerçeği güçlendirir. Son iki yılda bir ihlal bildiren işletmelerin yaklaşık% 67’sine rağmen, sadece% 36’sı kesinti,% 30’u veri maruz kaldı ve% 28’i finansal kayıplara maruz kaldı. Bu, “ihlallerin” önemli bir kısmının operasyonel sonucu çok az veya hiç olmadığı anlamına gelir. Amaç her ihlali ortadan kaldırmak değil – sadece size zarar verecek olanları.

Web’e bakan varlıklar – yine de en zayıf bağlantı

Maruz kalma yönetimi, iyileştirmeyi riskle hizalamakla ilgiliyse, web’e dönük varlıklar uyarıcı bir masalın en iyi örneğidir.

Verilere göre, web’e bakan varlıklar her üç metriğin de zirvesinde: en savunmasız (%45) olarak algılanıyorlar, en çok test ettiler (%57) ve en sık ihlal ettiler (%30).

Bazı açılardan bu cesaret verici. Güvenlik ekiplerinin dış varlıkları doğru bir şekilde önceliklendirdiğini, bunları hem erişilebilir hem de çekici hedefler olarak tanıdıklarını ve pentesting çabalarını buna göre yönlendirdiğini göstermektedir.

Ancak tüm bu dikkatlere rağmen, saldırganlar hala içeri giriyor.

Neden? Çünkü sadece maruz kalma temelinde, web’e dönük varlıklar risklidir. Bu sistemler – DNS, Web Portalları ve Oturum Açma Sayfaları ulaşılabilir olacak şekilde tasarlanmıştır. Açıklıkları, özellikle yanlış yakınlaştırmalar, maruz kalan hizmetler veya açık bağlantı noktaları kontrol edilmeden ve MFA gibi kontrolleri telafi etmeden bırakıldığında onları “düşük asılı meyve” haline getirir.

Ancak bu başarısızlık anlamına gelmez.

Saldırganlar halka açık bir varlığı ihlal ederse ve çıkmaza ulaşırsa – hassas sistemlere erişim yok, değerli veri yok, yanal hareket yok – o zaman ne? İhlalin hiçbir etkisi yoktu. Maruz kalma yönetiminde, bu sadece ihlal oranlarını azaltmakla değil, meydana gelen ihlallerin etkisini azaltmakla ilgilidir.

Dahili ağlar, uç noktalar ve uygulamalar – içerilen bir cephe

Crown mücevherlerine en yakın sistemler söz konusu olduğunda, organizasyonlar bunu doğru yapıyor. Korunmasız (%32) olarak kabul edilir (%48) ve düşük ihlal oranları (%16) görüyorlar.

Dahili ağlar, uç noktalar ve uygulamaların her biri, pentesting etkinliği için üst düzey sırada yer alır ve nispeten düşük ihlal oranları, dahili ağlar için% 16, uç noktalar için% 13 ve uygulamalar için% 15 gösterir. Hepsi odaklanmış çabada bir getiri öneriyor.

Bunlar, duyarlı verileri, güç operasyonlarını barındıran ve yanal hareket veya ayrıcalık artışına açık bir yolu temsil eden sistemlerdir. Algılanan kritiklikleri, katmanlı güvenlik kontrolleri ve daha olgun olan takımlarla onlara daha fazla odak ve dikkat kazandırır. Ayrıca daha derin bir şeyi yansıtır: pozlama yönetimi olgunluğu. Kuruluşlar sadece bu sistemleri güvenlik açıkları için taramakla kalmaz, bunları bağlamda düzleştirirler, potansiyel etkiye dayalı öncelik verirler ve savunmaların baskı altında olduğunu doğrulamak için doğrulanırlar.

API riski – algı ve gerçeklik arasındaki boşluğu gösterir

API’ler iş mantığı ve arka uç sistemlerinin kesişiminde oturur. Anket raporundan API’lerin güvenlik ekiplerinin fark ettiğinden daha savunmasız olabileceğini gösteren anket raporundan verilerle gerekli, derinden entegre ve çoğu zaman göz ardı edilirler.

API’lar dahili ağlara (%48) benzer bir oranda test edilirken, dahili ağlar için%16’ya kıyasla%21, daha yüksek bir ihlal oranı gösterirler. Bu boşluk bir kopukluk önermektedir: ya API’lerin algılanan riski çok düşüktür veya mevcut test yaklaşımları tüm resmi ortaya çıkarmaz.

Zorluk karmaşıktır. API’ler dinamik, envanter zor ve iyi test edilmesi zor. Saldırı yüzeyleri sadece bağlantı noktaları veya uç noktalarla ilgili değil, mantık kusurları, kırık kimlik doğrulama ve yanlış yapılandırılmış entegrasyonlarla ilgilidir, hepsi standart bir taramada görünmeyen saldırı yollarına yol açar.

API’lar ayrıca bulut hizmetleri, üçüncü taraf araçlar, mobil uygulamalar ve dahili veritabanları arasında sık sık sistemleri köprü. Bu, yanal hareket veya veri açığa çıkması için birincil hedefler yapar. Ve görünürlük boşlukları, onları radarın altına nasıl hareket edeceğini anlayan saldırganlar için özellikle cazip hale getiriyor.

Boşluğun kapanması, hem frekans hem de derinlik açısından testin seviyelendirilmesi anlamına gelir. Geleneksel yöntemlerin eksik göründüğü entegrasyon kusurlarını ortaya çıkarmak için API’lerin sürekli, çekişmeli testi esastır.

Maruz kalma yönetimi, cesaret verici hizalama belirtileri gösterir

2025 Pentesting State Raporu, yıllardır bildiklerimizi doğrular – iş riskine daha yakın yakınlık daha keskin bir şekilde yürütülür.

Algılanan risk, pentesting aktivitesi ve ihlaller arasında artan hizalama vardır. Takımlar varsayılan ve gerçek risk arasındaki boşluğu en aza indirdiğinden, maruz kalma yönetimi uygulamalarının olgunlaştığına dair güçlü bir sinyal.

Maruz kalma yönetiminin amacı her ihlali önlemek değildir. Önemli olanları önlemek. Veri odaklı önceliklendirmeyi sürekli doğrulama ile birleştirerek, güvenlik ekipleri teorik tehditlere değil, gerçek maruziyetlere odaklanabilir. Saldırgan çalmaya geldiğinde, o kapının arkasında değerli bir şey olmamasını sağlamak.

Önde gelen işletmelerin maruz kalma yönetim programlarını nasıl uyguladıkları hakkında daha fazla bilgi edinmek için, Ulusal Maruz Kalma Yönetimi VSummit olan Xposaya’ya katılın.

Şimdi Kaydolun

Pentera tarafından sponsorlu ve yazılmıştır.