ÖZET

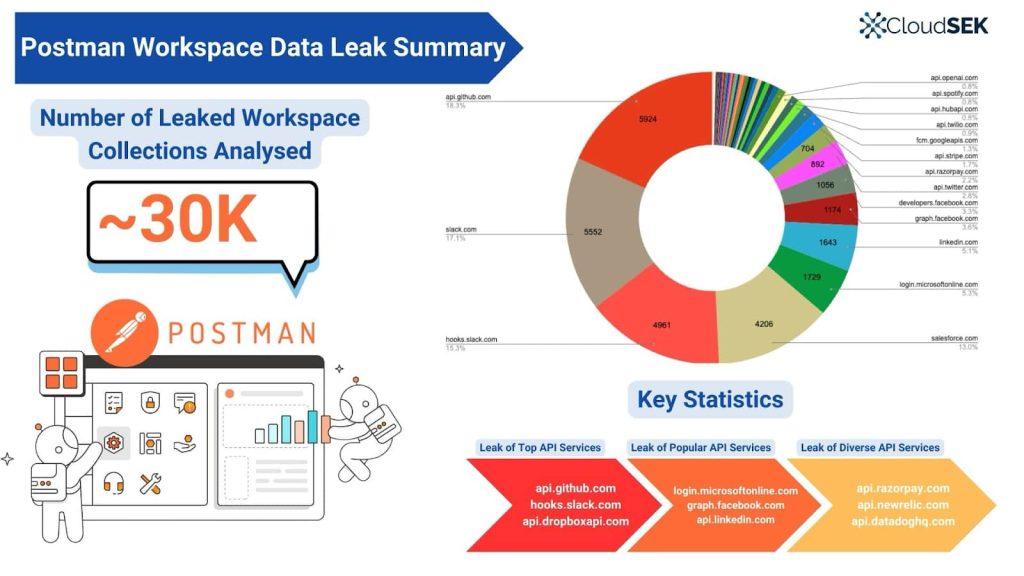

- 30.000 Kamuya Açık Çalışma Alanı: CloudSEK, Postman çalışma alanlarından kaynaklanan büyük miktarda veri sızıntısını tespit eder.

- Risk Altındaki Hassas Veriler: Sızıntılar arasında API anahtarları, belirteçler ve yönetici kimlik bilgileri yer alıyor.

- Etkilenen Başlıca Platformlar: Etkilenen hizmetler arasında GitHub, Slack ve Salesforce yer alıyor.

- Temel Nedenler: Yanlış yapılandırılmış erişim, düz metin depolama ve koleksiyonların herkese açık paylaşımı.

- Azaltma Adımları: Ortam değişkenlerini kullanın, belirteçleri döndürün ve gizli yönetim araçlarını benimseyin.

23 Aralık 2024’te CloudSEK’in TRIAD ekibi, kritik güvenlik açıklarını ve kötüye kullanımdan kaynaklanan riskleri belirledi. Postacı Çalışma Alanlarıpopüler bir bulut tabanlı API geliştirme ve test platformu.

Bir yıl süren araştırmalarında araştırmacılar, erişim belirteçleri, yenileme belirteçleri ve üçüncü taraf API anahtarları da dahil olmak üzere üçüncü taraf API’ler hakkında hassas bilgileri sızdıran ve hem işletmeler hem de bireyler için ciddi riskler oluşturan 30.000’den fazla genel erişime açık çalışma alanı buldu.

Şirketin açıklamasına göre rapor Hackread.com ile paylaşılan sızdırılan veriler, küçük işletmelerden büyük işletmelere kadar çeşitli sektörlerdeki kuruluşlara yayılmış ve büyük platformları etkilemiştir. GitHub, GevşekVe Satış gücü. Etkilenen kritik sektörler arasında sağlık hizmetleri, spor kıyafetleri ve finansal hizmetler yer alıyor ve kuruluşlar çok sayıda tehdide ve güvenlik riskine maruz kalıyor.

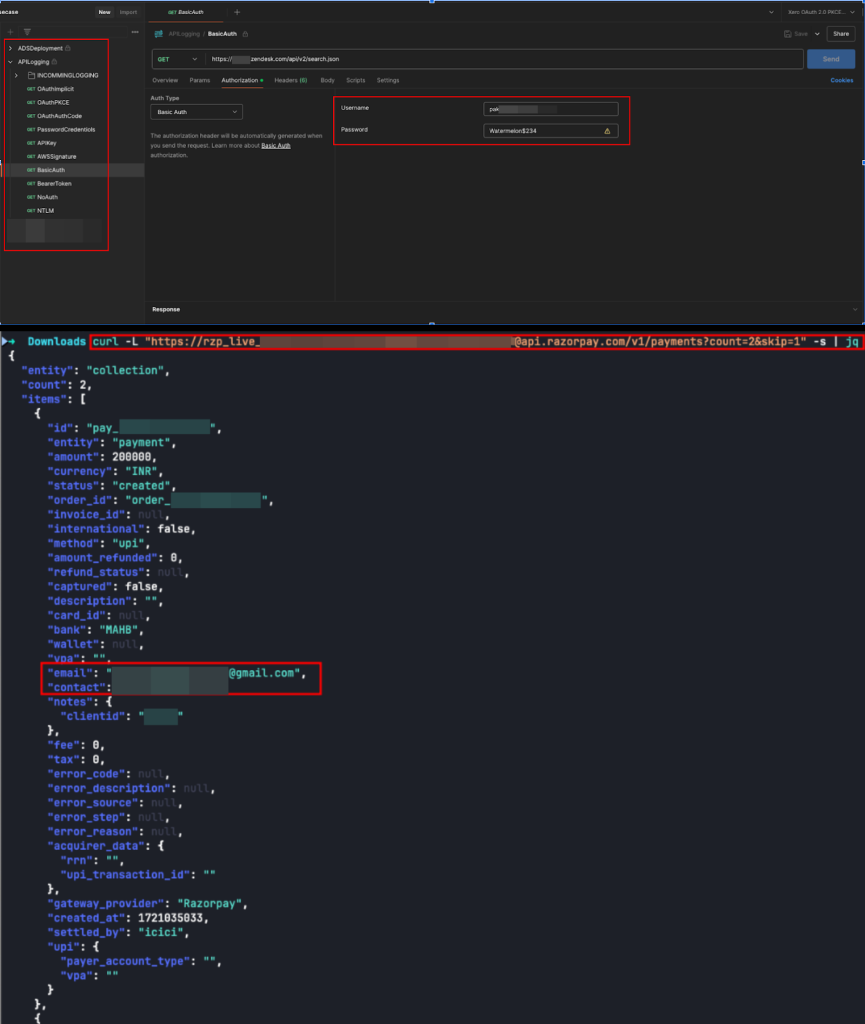

Araştırmacılar, bu veri sızıntılarına yol açan yaygın uygulamaların arasında Postacı koleksiyonlarının yanlışlıkla paylaşılması, yanlış yapılandırılmış erişim kontrolleri, kamuya açık depolarla senkronizasyon ve hassas verilerin şifrelenmeden düz metin olarak saklanması yer alıyor.

Bu güvenlik açıkları ciddi sonuçlara yol açabilir. Yönetici kimlik bilgileri, ödeme işlemleri de dahil olmak üzere sızdırılan veriler API anahtarlarıve iç sistemlere erişim, etkilenen kuruluşlar için mali ve itibar kaybına yol açabilir.

Postman’da hassas verilerin açığa çıkması, hem bireysel geliştiriciler hem de kuruluşun tamamı için önemli sonuçlar doğurabilir. Bildirildiğine göre api.github.com, slack.com ve hooks.slack.com gibi en iyi API hizmetleri en çok açığa çıkan sırlara sahip. Salesforce.com, login.microsoftonline.com ve graph.facebook.com gibi yüksek profilli hizmetler de açığa çıktı.

Sızan bir API anahtarı veya erişim belirteci, saldırganların kritik sistemlere ve verilere doğrudan erişmesini sağlayabilir ve bu da potansiyel olarak veri ihlallerine, yetkisiz sistem erişimine ve kimlik avı ve sosyal mühendislik saldırılarının artmasına neden olabilir.

Postman, kimlik doğrulama ve API’lerle iletişim için genellikle API anahtarları, sırlar ve PII gibi hassas bilgileri saklar. Veri güvenliğini sağlamak için kuruluşlar ortam değişkenlerini akıllıca kullanmalı, izinleri sınırlamalı, uzun ömürlü belirteçlerden kaçınmalı, harici gizli dizi yönetimini kullanmalı ve herhangi bir koleksiyonu veya ortamı paylaşmadan önce iki kez kontrol etmelidir.

BulutSEK Tespit edilen olayların çoğunu etkilenen kuruluşlara sorumlu bir şekilde rapor ederek risklerin azaltılmasına yardımcı olduk. CloudSEK, bu tür açığa çıkmaları önlemek için kuruluşları, hassas verilerin sabit kodlanmasını önlemek için ortam değişkenlerini kullanmak, izinleri sınırlamak, belirteçleri sık sık döndürmek, sır yönetim araçlarından yararlanmak ve koleksiyonları paylaşmadan önce iki kez kontrol etmek gibi daha güvenilir güvenlik önlemlerini benimsemeye çağırıyor.

Üstelik Postman’ın uygulandı Bu bulguların açıklanmasının ardından hassas verilerin kamuya açık çalışma alanlarında ifşa edilmesini önlemek için bir sır koruma politikası. Politika, sırların tespit edilmesi durumunda kullanıcıları uyarır, çözümler sunar ve özel veya ekip çalışma alanlarına geçişleri kolaylaştırır.

“Bu aydan itibaren, açıkta olduğu bilinen sırların bulunduğu genel çalışma alanlarını Genel API Ağı’ndan kaldırıyoruz. Bu politika değişikliğini uygulamaya koyarken, sırlar içeren halka açık çalışma alanlarının sahipleri bilgilendirilecek ve bu çalışma alanı ağdan kaldırılmadan önce ifşa edilen sırları kaldırma fırsatına sahip olacaklar,” diye belirtti şirket.

İLGİLİ KONULAR

- En Yaygın API Güvenlik Açıkları

- OwnCloud “graphapi” Uygulama Kusuru Hassas Verileri Açığa Çıkarıyor

- Urlscan.io API’si Yanlışlıkla Hassas Verileri ve URL’leri Sızdırdı

- Otomotiv Endüstrisi Büyük API Açıklarına Maruz Kalıyor

- Ödeme API’sindeki kusurların açığa çıkardığı işlem anahtarlarından milyonlarca kişi etkilendi