PostgreSQL veritabanına yönelik başarılı bir kaba kuvvet saldırısında, saldırganın süper kullanıcı rolü oluşturduğu, rekabeti ortadan kaldırmak ve kalıcılık kazanmak için dosyaları bıraktığı ve en sonunda kripto para madencilerini devreye soktuğu, komut yürütülmesine izin veren bir özellik istismar edildi.

Saldırı, zayıf parolaların ne kadar ciddi sonuçlar doğurduğunu ve veritabanına yetkisiz erişimin önemli güvenlik ihlallerine yol açma potansiyelini ortaya koyuyor.

Bir saldırgan, PostgreSQL veritabanına yönelik kaba kuvvet saldırısıyla sistemi başarıyla ihlal etti. Erişim sağladıktan sonra, kalıcılığı sürdürmek için yükseltilmiş ayrıcalıklara sahip yeni bir süper kullanıcı hesabı oluşturdular.

Free Webinar on Detecting & Blocking Supply Chain Attack -> Book your Spot

Daha sonra, gelecekteki saldırılardan kaynaklanabilecek olası zararı sınırlamak için, başlangıçta saldırıya uğrayan kullanıcının süper kullanıcı hakları elinden alındı.

Saldırgan, sistem hakkında bilgi toplamak için kimlik doğrulama yapılandırma dosyasını bulmak, PostgreSQL sunucu sürümünü belirlemek ve `uname` ve `whoami` gibi sistem komutlarını çalıştırmak için komutlar yürüttü.

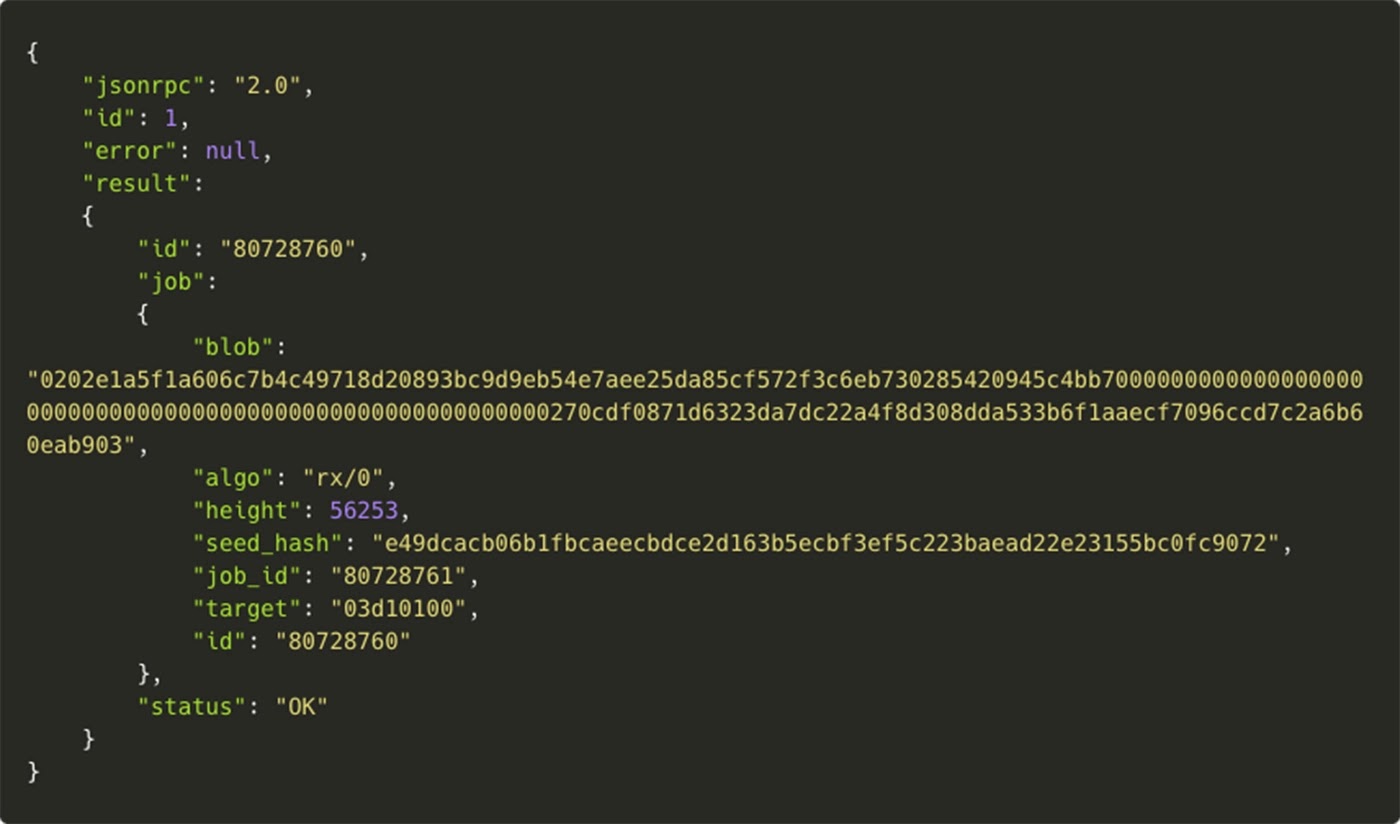

Tehdit aktörü, kabuk komutlarını yürütmek ve çıktıyı depolamak için geçici bir tablodan yararlanır ve uzak bir sunucuya TCP bağlantısı kurarak pg_core ve pg_mem adlı iki kötü amaçlı yükü indirir.

İlk yük, pg_core, kripto para madenciliği yapan bir kripto madencisidir; ikinci yük, pg_mem ise XMRIG kripto madencisi olan belleği dağıtan bir dropper’dır.

Her iki yük de günlükleri kaldırarak, rekabet eden kötü amaçlı yazılım süreçlerini öldürerek ve cron işleri aracılığıyla kalıcılık oluşturarak tespit edilmekten kaçınmak için tasarlanmıştır. Tehdit aktörü ayrıca yetkisiz bağlantılara izin vermek için pg_hba yapılandırma dosyasını değiştirir.

Yakın zamanda yapılan bir Shodan araması, internette 800.000’den fazla herkese açık PostgreSQL veritabanının bulunduğunu ortaya çıkardı ve bu durum, önemli bir güvenlik riski oluşturduğunu ve bunların kaba kuvvet saldırılarına ve potansiyel istismara karşı savunmasız olduğunu gösterdi.

Bu keşif, kuruluşların veritabanı sunucularını yetkisiz erişime karşı korumak için güçlü güvenlik önlemleri uygulamasına acil ihtiyaç olduğunu ortaya koyuyor.

Saldırganlar, hedef sisteme ilk erişimi elde etmek için Postgres veritabanındaki bir güvenlik açığından yararlandı. Bu, sistemleri tehlikeye atmak için halka açık uygulamaları istismar etmeyi içeren T1190 tekniğiyle örtüşüyor.

AquaSec’e göre saldırganlar bu güvenlik açığından yararlanarak güvenlik önlemlerini aşmayı ve hedef ortamda kendilerine bir yer edinmeyi başardılar.

Saldırgan, veritabanındaki bir güvenlik açığından yararlanarak kabuk komutlarını yürütmek, yükseltilmiş ayrıcalıklara sahip yeni bir kullanıcı hesabı oluşturmak ve mevcut kullanıcı rollerini değiştirmek suretiyle PostgreSQL veritabanı sunucusuna karşı hedefli bir saldırı başlatır.

Kalıcılığı sürdürmek için, kötü amaçlı bir betiği çalıştırıp etkinliklerinin kanıtlarını silecek bir görev planlıyorlar ve ardından yükseltilmiş ayrıcalıklardan yararlanarak komutları bir süper kullanıcı olarak yürütüyorlar.

Veritabanı kimlik bilgilerini tahmin ederek hassas verileri toplayarak yetkisiz erişim sağlıyorlar ve saldırgan uzak bir sunucudan kötü amaçlı dosyaları indirip web protokollerini kullanarak iletişim kuruyor ve sonuç olarak kripto para madenciliği için sistem kaynaklarını ele geçiriyor.

Are you from SOC and DFIR Teams? Analyse Malware Incidents & get live Access with ANY.RUN -> Get 14 Days Free Acces