On binlerce aktif yüklemeye sahip üç popüler WordPress eklentisi, artık herkesin kullanımına açık olan kavram kanıtlama istismarları ile yüksek önem dereceli veya kritik SQL enjeksiyon güvenlik açıklarına karşı savunmasızdır.

SQL enjeksiyonu, saldırganların farklı veriler döndürmek veya bir veritabanını değiştirmek için meşru veritabanı sorgularını değiştiren URL’ler veya form alanlarına veri girmesine izin veren bir web sitesi güvenlik açığıdır.

Web sitesi kodunun bir SQL enjeksiyon kusuruna karşı savunmasız olmasına bağlı olarak, bir saldırgan bir sitedeki verileri değiştirebilir veya silebilir, kötü amaçlı komut dosyaları ekleyebilir veya web sitesine tam erişim sağlayabilir.

Proof of Concept istismarları yayınlandı

Güvenlik açığı bulunan üç eklenti, bunları konsept kanıtlarıyla (PoC’ler) birlikte 19 Aralık 2022’de sorumlu bir şekilde WordPress’e bildiren Tenable güvenlik araştırmacısı Joshua Martinelle tarafından keşfedildi.

Eklentilerin yazarları, sorunları çözmek için önümüzdeki günlerde veya haftalarda güvenlik güncellemeleri yayınladı, bu nedenle tüm sorunlar şimdi düzeltildi ve mevcut en son sürümü çalıştıranlar artık savunmasız değil.

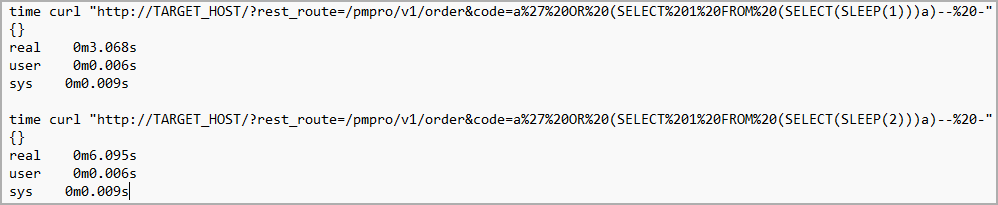

Araştırmacı dün, kusurların nasıl çalıştığını göstermek için UYKU işlevini kullanarak kavram kanıtı açıklarıyla her bir güvenlik açığıyla ilgili teknik ayrıntıları açıkladı.

SQL enjeksiyonuna karşı savunmasız olduğu tespit edilen ilk eklenti, 100.000’den fazla web sitesinde kullanılan bir üyelik ve abonelik yönetim aracı olan ‘Ücretli Üyelikler Pro’dur.

Tenable’ın gönderisi, “Eklenti, /pmpro/v1/order REST rotasındaki ‘code’ parametresini bir SQL deyiminde kullanmadan önce kaçmaz, bu da kimliği doğrulanmamış bir SQL enjeksiyon güvenlik açığına yol açar” dedi.

Kusur, CVE-2023-23488 olarak izlenir, CVSSv3 önem derecesi 9,8 (kritik) alır ve eklentinin 2.9.8’den eski tüm sürümlerini etkiler. Ücretli Üyelikler Pro, 27 Aralık 2022’de 2.9.8 sürümünün yayınlanmasıyla güvenlik açığını giderdi.

SQL enjeksiyonuna karşı savunmasız olan ikinci WordPress eklentisi, 50.000’den fazla aktif kurulumla dijital dosyaların satışına yönelik bir e-ticaret çözümü olan ‘Easy Digital Downloads’dır.

Tenable, “Eklenti, bir SQL ifadesinde kullanılmadan önce ‘edd_download_search’ eylemindeki ‘s’ parametresinden kaçmaz, bu da kimliği doğrulanmamış bir SQL enjeksiyon güvenlik açığına yol açar,” diye açıklıyor Tenable.

“Kodun savunmasız kısmı, ‘./includes/ajax-functions.php’ dosyasının ‘edd_ajax_download_search()’ işlevine karşılık gelir.”

Güvenlik açığı CVE-2023-23489 olarak izlenir ve CVSSv3 önem derecesi 9,8 olarak kritik olarak kategorize edilir. Kusur, 5 Ocak 2023’te yayınlanan 3.1.0.4’ün altındaki tüm sürümleri etkiliyor.

Son olarak Tenable, anketler ve pazar araştırması için 3.000 web sitesi tarafından kullanılan bir WordPress eklentisi olan ‘Survey Marker’da ‘yüksek önem dereceli’ bir SQL enjeksiyon hatası olan CVE-2023-23490’ı keşfetti.

CVSS v3’e göre kusur 8,8 önem derecesi aldı çünkü saldırganın istismar etmesi için en azından bir abone olarak kimliğinin doğrulanması gerekiyor.

Ancak, birçok web sitesi ziyaretçilerin üye olarak kaydolmasına izin verdiğinden, bu ön koşulun yerine getirilmesi genellikle kolaydır.

Survey Marker, 21 Aralık 2022’de 3.1.2 sürümüyle bir düzeltme güncellemesi yayınlayarak Tenable’ın SQL yerleştirme keşfine en hızlı yanıt veren satıcı oldu.

Bu eklentilerin tümü SQL enjeksiyonuna karşı savunmasızken ve kavram kanıtı açıkları yayınlanırken, Tenable bunların saldırılarda kullanılması durumunda nasıl bir etkiye yol açabileceklerini paylaşmadı.

Ancak hatalar kritik olarak sınıflandırıldığından, bu eklentileri kullanan tüm sitelerin en son sürüme yükseltmeleri önerilir.