VM2 Node.js sanal alan kitaplığında CVE-2026-22709 olarak izlenen kritik önem derecesine sahip bir güvenlik açığı, sanal alandan kaçmaya ve temeldeki ana bilgisayar sisteminde rastgele kod çalıştırmaya izin veriyor.

Açık kaynaklı vm2 kitaplığı, kullanıcıların dosya sistemine erişimi olmayan güvenilmeyen JavaScript kodunu yürütmesine olanak tanıyan güvenli bir bağlam oluşturur.

vm2, tarihsel olarak kullanıcı komut dosyası yürütmeyi, çevrimiçi kod çalıştırıcıları, sohbet robotlarını ve açık kaynak projelerini destekleyen SaaS platformlarında GitHub’daki 200.000’den fazla projede kullanılmıştır. Ancak proje, tekrarlanan sanal alandan kaçış güvenlik açıkları nedeniyle 2023’te durduruldu ve güvenilmeyen kod çalıştırmanın güvenli olmadığı düşünüldü.

Geçtiğimiz Ekim ayında, bakımcı Patrik Šimek, vm2 projesini yeniden canlandırmaya ve o sırada bilinen tüm güvenlik açıklarını gideren ve “6. Düğüm’e kadar hala uyumlu” olan 3.10.0 sürümünü yayınlamaya karar verdi.

Kütüphane, npm platformunda oldukça popüler olmaya devam ediyor ve geçen yıl boyunca her hafta sürekli olarak yaklaşık bir milyon indirmeye ulaştı.

Uygunsuz sanitasyon

En son güvenlik açığı, vm2’nin, kod yürütmenin yalıtılmış ortamın bağlamıyla sınırlı olduğundan emin olmak için eşzamansız işlemleri gerçekleştiren bileşen olan ‘Promises’i düzgün şekilde koruma altına almamasından kaynaklanmaktadır.

vm2 kendi dahili Promise uygulamasına eklenen geri aramaları temizlerken, zaman uyumsuz işlevler global bir Promise döndürür. .Daha sonra() Ve.yakalamak() geri aramalar uygun şekilde sterilize edilmemiştir.

“3.10.0 sürümü için vm2’de, Promise.prototype.then Promise.prototype.catch Geri arama temizleme işlemi atlanabilir” diyor proje sorumlusu ve şunu ekliyor: “Bu, saldırganların sanal alandan kaçmasına ve rastgele kod çalıştırmasına olanak tanıyor.”

Geliştiriciye göre, CVE-2026-22709 korumalı alan kaçışı vm2 sürüm 3.10.1’de kısmen ele alındı; sonraki 3.10.2 güncellemesinde geliştirici olası bir bypass’ı önlemek için düzeltmeyi sıkılaştırdı.

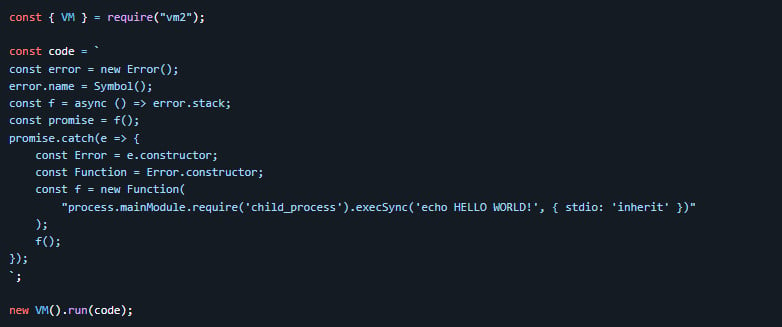

Geliştirici ayrıca, CVE-2026-22709’un vm2 sanal alanından kaçmak ve ana sistemde bir komut yürütmek için nasıl tetiklenebileceğini gösteren kodu da paylaştı.

Kaynak: GitHub

CVE-2026-22709’un güvenlik açığı bulunan VM2 sürümlerinde kullanılmasının önemsiz olduğu göz önüne alındığında, kullanıcıların mümkün olan en kısa sürede en son sürüme yükseltmeleri önerilir.

VM2’de daha önce bildirilen kritik sanal alan kaçış kusurları arasında Oxeye’deki araştırmacılar tarafından açıklanan CVE-2022-36067 yer alıyor. Hatanın istismar edilmesi, yalıtılmış ortamdan kaçılmasına ve ana sistem üzerinde komutların çalıştırılmasına olanak sağladı.

Nisan 2023’te CVE-2023-29017 olarak takip edilen benzer bir kusur keşfedildi ve bir açıktan yararlanma yayımlandı. Aynı ayın sonlarında araştırmacı SeungHyun Lee, CVE-2023-30547’ye yönelik bir güvenlik açığını yayınladı, bu da vm2’yi etkileyen bir başka kritik sanal alan kaçışıydı.

Šimek, BleepingComputer’a şu anda en son sürüm olan vm2 sürüm 3.10.3’te “açıklanan tüm güvenlik açıklarının düzgün bir şekilde düzeltildiğini” söyledi.

MCP (Model Bağlam Protokolü), LLM’leri araçlara ve verilere bağlamak için standart haline geldikçe, güvenlik ekipleri bu yeni hizmetleri güvende tutmak için hızla hareket ediyor.

Bu ücretsiz yardımcı sayfa, bugün kullanmaya başlayabileceğiniz en iyi 7 uygulamayı özetlemektedir.