Yönetişim ve Risk Yönetimi, Operasyonel Teknoloji (OT)

Araştırmacılar kritik kusurları ortaya çıkarırlar.

Prajeet Nair (@prajeaetspeaks) •

28 Mayıs 2025

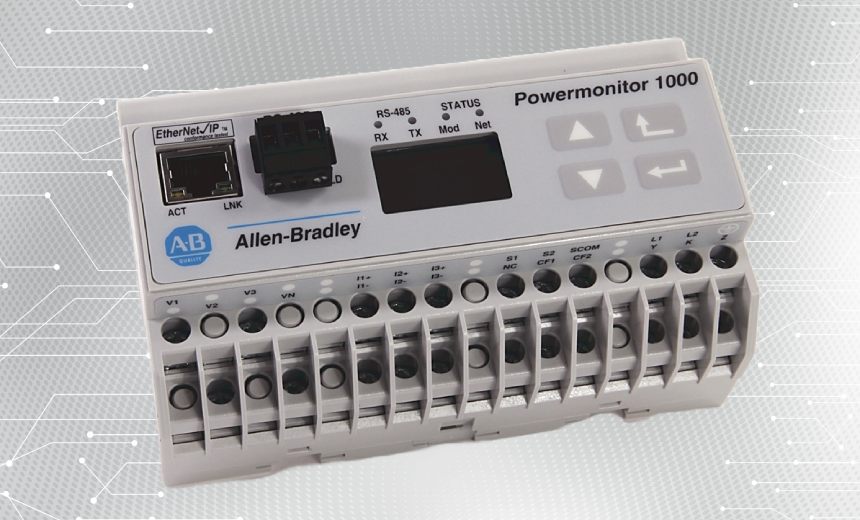

Her yerde bulunan endüstriyel güç izleme cihazı, ürün yazılımında saldırganların uzaktan çökerek veya istenmeyen kodları yürüterek işlemleri bozmalarına izin verebilecek üç kritik güvenlik açığı içerir.

Ayrıca bakınız: Endüstriyel güvenliği artırın ve üretim kesinti süresini en aza indirin

Cihaz, Rockwell Automation PowerMonitor 1000 Remote, güvenlik firması Claroty’den araştırmacılar kusurları belirledikten sonra Aralık ayında üreticisinden ürün yazılımı güncellemeleri aldı. ABD Siber Güvenlik ve Altyapı Güvenlik Ajansı, kusurların uzaktan sömürülebilir olduğu ve düşük saldırı karmaşıklığına sahip olduğu konusunda uyardı.

PowerMonitor 1000, ızgara kapasite planlamasından güç kaynağı anlaşmalarını izlemeye kadar değişen operasyonlarda kullanılan fabrikalar ve kritik sistemler arasında her yerde bulunur. Claroty araştırmacıları Çarşamba bir blog yazısında, “Görünüşte güç monitörleri gibi zararsız cihazlar bile kötü amaçlı aktörler için hedef haline gelebilir.”

Her üç güvenlik açığı da CISA’dan 9.8 CVSS puanı aldı.

İzlenen ilk kusur CVE-2024-12371, bir kimlik doğrulama bypass sorunudur. Cihazın ilk kurulum sayfasını nasıl işlediğine dair bir mantık kusuru nedeniyle, bir saldırgan, zaten yapılandırılmış sistemlerde bile yeni bir yönetim hesabı oluşturmak için bir “ilk çalıştırma” kurulum işlemini tetikleyebilir. Bu, geçerli kimlik bilgileri olmadan tam yetkisiz erişim sağlar.

Başka bir güvenlik açığı olan CVE-2024-12373, web tabanlı yapılandırma isteklerinde yetersiz kontrollerden kaynaklanan bir tampon taşmasıdır. Bir saldırgan aşırı sayıda parametre ile bir istek göndererek, kimlik doğrulama bayraklarına bitişik belleğin üzerine yazabilir, kendilerine ayrıcalıklı erişim sağlayabilir veya potansiyel olarak kötü amaçlı kod yürütebilir.

Üçüncü kusur olan CVE-2024-12372, özet kimlik doğrulama işleminde bir yığın tampon taşması içerir. Kötü niyetli bir aktör, giriş sırasında uzun bir tek tip kaynak tanımlayıcısı göndererek bunu kullanabilir. Çünkü cihaz güvensiz bellek işlevleri kullanıyor sprintf Sınır kontrolleri olmadan, kritik bellek yapılarının üzerine yazılmasına izin verir.

Claroty, güvenlik açıklarını ortaya çıkarmak için Rockwell Automation’ın web sitesinde bulunan ürün yazılımını tersine mühendislik etti. Ürün yazılımı, DIGI’nin net+işletim sistemine dayalı gerçek zamanlı bir işletim sisteminde çalışır ve gömülü endüstriyel sistemlerde nadir olmayan bir kombinasyon olan TCP/IP yığınını kullanır. Bu mimari güvenlik açığı tespitini karmaşıklaştırır.

Rockwell Automation, geçen yılın sonlarında Revizyon 4.020 olarak izlenen güncellenmiş ürün yazılımı yayınladı.

Şirket, kullanıcıları etkilenen cihazları hemen güncellemeye çağırıyor. Güvenlik danışmanları da hem Rockwell hem de CISA tarafından yayınlanmış, azaltma adımları ve daha fazla teknik detay sağlayarak yayınlanmıştır.