Çinli bir şirketin alan adını satın alması ve komut dosyasının kullanıcıları kötü amaçlı ve dolandırıcılık sitelerine yönlendirecek şekilde değiştirilmesinin ardından Polyfill.io hizmetinin tedarik zinciri saldırısından 100.000’den fazla site etkilendi.

Çoklu doldurma, genellikle onu desteklemeyen eski tarayıcılara modern işlevsellik ekleyen JavaScript gibi bir koddur. Örneğin, eski tarayıcılarda bulunmayan ancak modern tarayıcılarda bulunan JavaScript işlevlerini ekler.

Polyfill.io hizmeti, tarayıcıları yenileriyle aynı modern özellikleri desteklemese bile tüm ziyaretçilerin aynı kod tabanını kullanmasına olanak sağlamak için yüz binlerce site tarafından kullanılmaktadır.

Polyfill.io tedarik zinciri saldırısı

Bugün siber güvenlik şirketi Sansec, polyfill.io alan adı ve hizmetinin bu yılın başlarında ‘Funnull’ adlı Çinli bir şirket tarafından satın alındığı ve komut dosyasının, bir tedarik zinciri saldırısında web sitelerine kötü amaçlı kod yerleştirecek şekilde değiştirildiği konusunda uyardı.

Sansec şöyle açıklıyor: “Ancak bu yılın şubat ayında Çinli bir şirket alan adını ve Github hesabını satın aldı. O zamandan bu yana bu alan adının, cdn.polyfill.io’yu içeren herhangi bir site aracılığıyla mobil cihazlara kötü amaçlı yazılım yerleştirdiği görüldü.”

Polyfill.io satın alındığında proje geliştiricisi, polyfill.io sitesine hiçbir zaman sahip olmadığını ve tüm web sitelerinin bu siteyi derhal kaldırması gerektiği konusunda uyardı. Potansiyel bir tedarik zinciri saldırısı riskini azaltmak için Cloudflare ve Fastly, web sitelerinin güvenilir bir hizmeti kullanabilmesi için Polyfill.io hizmetinin kendi aynalarını kurdu.

Orijinal Polyfills hizmet projesi geliştiricisi, “Günümüzde hiçbir web sitesi http://polyfill.io kütüphanesindeki polyfill’lerden herhangi birine ihtiyaç duymuyor” diye tweet attı.

“Web platformuna eklenen özelliklerin çoğu, Web Serial ve Web Bluetooth gibi genellikle çoklu doldurulamayan bazı istisnalar dışında, tüm büyük tarayıcılar tarafından hızla benimsenir.”

Geçtiğimiz birkaç ay içinde geliştiricinin tahmini gerçekleşti ve polyfill.io hizmeti, yeni sahiplerin sürdürdüğü polyfill.io.bsclink.cn’ye CNAME’lendi.

Geliştiriciler cdn.polyfill.io komut dosyalarını web sitelerine yerleştirdiğinde, artık kodu doğrudan Çinli şirketin sitesinden alıyorlardı.

Ancak web sitesi geliştiricileri, yeni sahiplerinin, web sitesi sahibinin bilgisi olmadan ziyaretçileri istenmeyen sitelere yönlendiren kötü amaçlı kodlar enjekte ettiğini keşfetti.

Sansec tarafından görülen bir örnekte, değiştirilmiş komut dosyası öncelikle kullanıcıları sahte Spor Bahisleri sitesi gibi dolandırıcılık sitelerine yönlendirmek için kullanılıyor. Bunu sahte bir Google analiz alanı (www.googie-anaiytics.com) veya kuurza.com/redirect?from=bitget gibi yönlendirmeler aracılığıyla yapar.

Ancak araştırmacılar, çok spesifik hedefleme kullandığı ve tersine mühendisliğe dirençli olduğu için değiştirilmiş senaryoyu tam olarak analiz etmenin zor olduğunu söylüyor.

Sansec şöyle devam etti: “Kodun tersine mühendisliğe karşı özel koruması var ve yalnızca belirli mobil cihazlarda belirli saatlerde etkinleşiyor.”

“Ayrıca bir yönetici kullanıcı tespit ettiğinde etkinleşmiyor. Ayrıca bir web analiz hizmeti bulunduğunda muhtemelen istatistiklerde yer almamak için yürütmeyi geciktiriyor.”

Şu anda cdn.polyfill.io alanı gizemli bir şekilde Cloudflare’in aynasına yönlendirildi. Ancak alan adının DNS sunucuları değişmediğinden, sahipleri istedikleri zaman onu kolaylıkla kendi alan adlarına geri döndürebilirler.

BleepingComputer, CNAME kayıtlarındaki değişikliğe dahil olup olmadıklarını öğrenmek için Cloudflare ile iletişime geçti ancak herhangi bir yanıt alamadı.

Google, reklamverenlere uyarı yayınladı

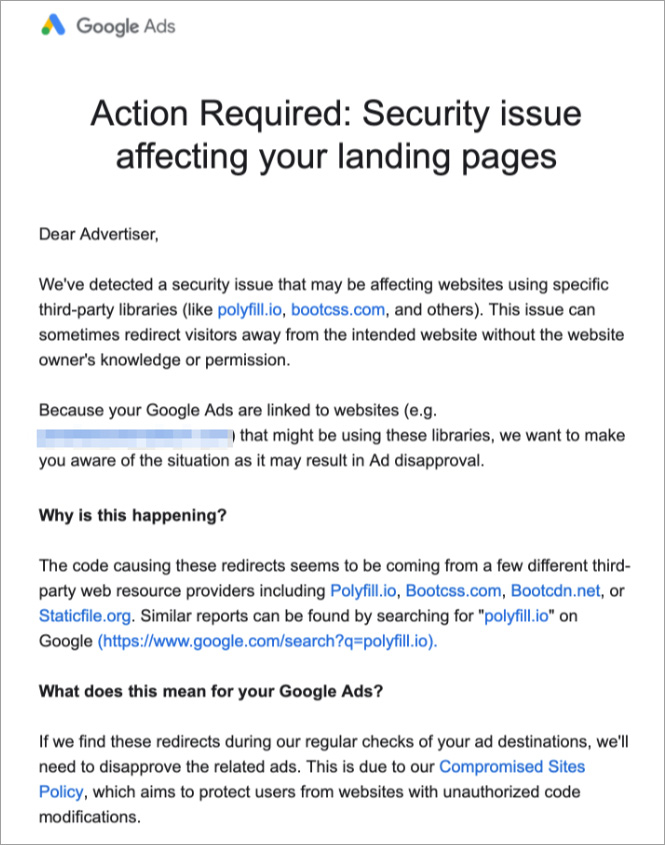

Google, reklamverenleri bu tedarik zinciri saldırısı hakkında bilgilendirmeye başladı ve onları, açılış sayfalarının kötü amaçlı kod içerdiği ve web sitesi sahibinin bilgisi veya izni olmadan ziyaretçileri amaçlanan siteden uzaklaştırabileceği konusunda uyardı.

Google ayrıca Bootcss, Bootcdn ve Staticfile’ın da istenmeyen yönlendirmelere neden olduğunun tespit edildiği ve tedarik zinciri saldırılarından etkilenen yüzbinlerce olmasa da binlerce sitenin potansiyel olarak eklendiği konusunda uyarıyor.

Google’dan gelen e-postada “Bu yönlendirmelere neden olan kod, aralarında Polyfill.io, Bootcss.com, Bootcdn.net veya Staticfile.org’un da bulunduğu birkaç farklı üçüncü taraf web kaynağı sağlayıcısından geliyor gibi görünüyor” yazıyor.

“Benzer raporlara Google’da (https://www.google.com/search?q=polyfill.io) “polyfill.io” araması yapılarak ulaşılabilir.

Kaynak: SanSec

Google, reklam hedeflerinin düzenli kontrolleri sırasında bu yönlendirmeleri bulmaları halinde ilgili reklamı onaylamayacakları konusunda uyarıyor.

BleepingComputer, yönlendirmeler ve bunların ne zaman başladığı hakkında daha fazla bilgi edinmek için Google ile iletişime geçti.