Araştırmacılara göre, Polyfill.io, BootCDN, Bootcss ve Staticfile gibi birden fazla CDN üzerinden gerçekleştirilen ve 100.000 ila on milyonlarca web sitesini etkileyen son büyük ölçekli tedarik zinciri saldırısının izi ortak bir operatöre kadar uzandı.

Araştırmacılar, Polyfill.io’nun sözde operatörlerinin yanlışlıkla Cloudflare gizli anahtarlarını açığa çıkardıkları halka açık bir GitHub deposu keşfettiler.

Araştırmacılar, hâlâ aktif olan bu sızdırılmış API anahtarlarını kullanarak, dört alanın tümünün ve daha geniş tedarik zinciri saldırısının arkasında ortak bir operatörün olduğunu tespit edebildiler.

Cloudflare anahtarlarının kazara açığa çıkması

Güvenlik araştırmacıları ve açık kaynak istihbarat (OSINT) meraklıları, polyfill.io alanıyla ilişkili, artık on milyonlarca web sitesini etkilediğine inanılan büyük ölçekli bir tedarik zinciri saldırısında yer alan bir GitHub deposu keşfetti.

Depoya sızdırılan sırlar, araştırmacıların Polyfill.io, BootCDN, Bootcss ve Staticfile olmak üzere 4 CDN hizmetinin tamamını içeren tedarik zinciri saldırısını tek bir varlığa atfetmelerine olanak sağladı.

Keşif, araştırmacı Ze-Zheng Wu ve takma adlı kullanıcı arasındaki iş birliği sonucunda gerçekleşti. mdmck10ve güvenlik araştırma grubu MalwareHunterTeam.

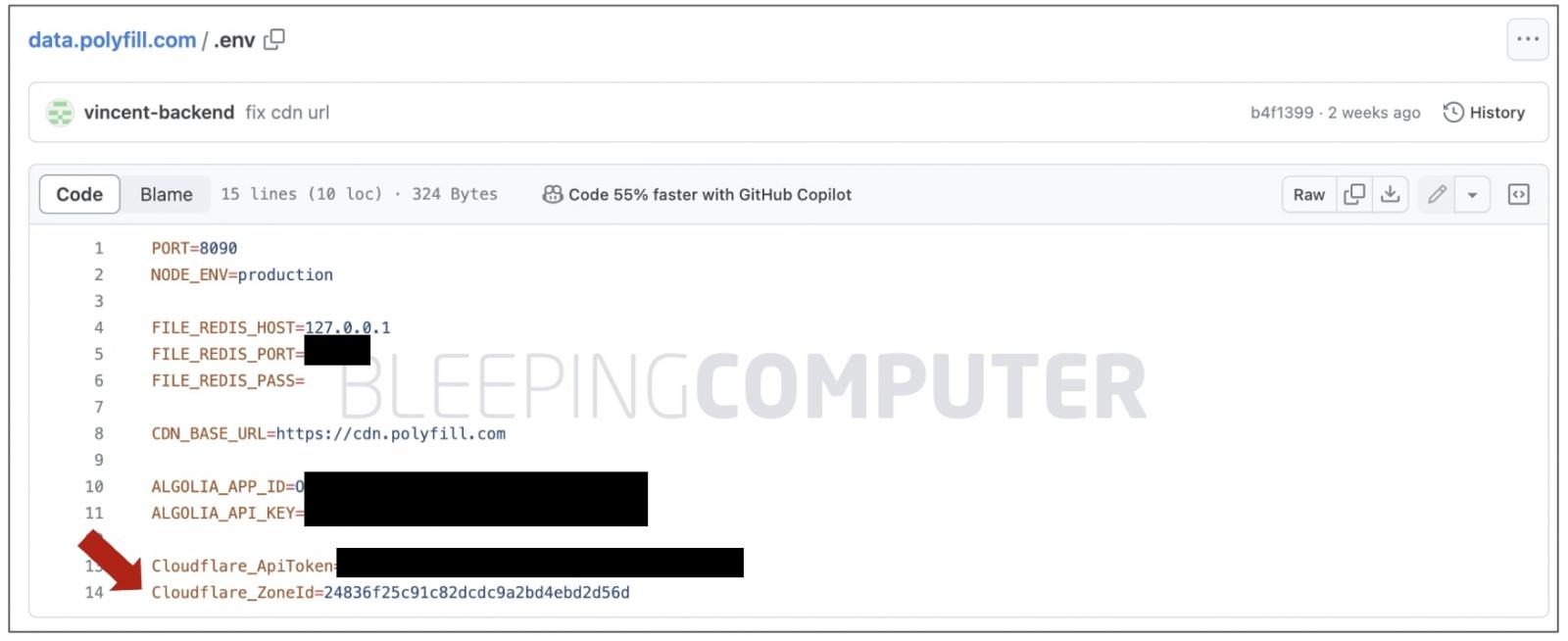

Çin’in Hangzhou kentinde yaşayan bir yazılım geliştirici ve doktora adayı olan Ze-Zheng Wu, Polyfill.io’nun ve yeniden başlatılan Polyfill.com sürümünün arka uç kaynak kodunu içerdiği görünen “data.polyfill.com” adlı bir GitHub deposu keşfetti.

Araştırmacı, depo sahibinin yanlışlıkla halka açık depoya bir .env dosyası yüklediğini gözlemledi:

Dot env (.env) dosyaları, geliştiriciler ve sistem yöneticileri tarafından API anahtarları ve belirteçleri, ortam değişkenleri ve yapılandırma ayarları gibi sırları depolamak için kullanılır. Bu nedenle, bu dosyalar kısıtlayıcı izinlerle güvence altına alınmalı ve halktan sıkı bir şekilde korunmalıdır.

BleepingComputer tarafından da görüldüğü gibi açığa çıkan dosya, diğer değerlerin yanı sıra bir Cloudflare API belirtecini, Cloudflare Bölge Kimliğini (Polyfill.io alanına ait), Algolia API anahtarlarını içerir.

BleepingComputer ayrıca dosyanın önceki sürümlerinde “üretim” MySQL kimlik bilgilerinin mevcut olduğunu gözlemledi.

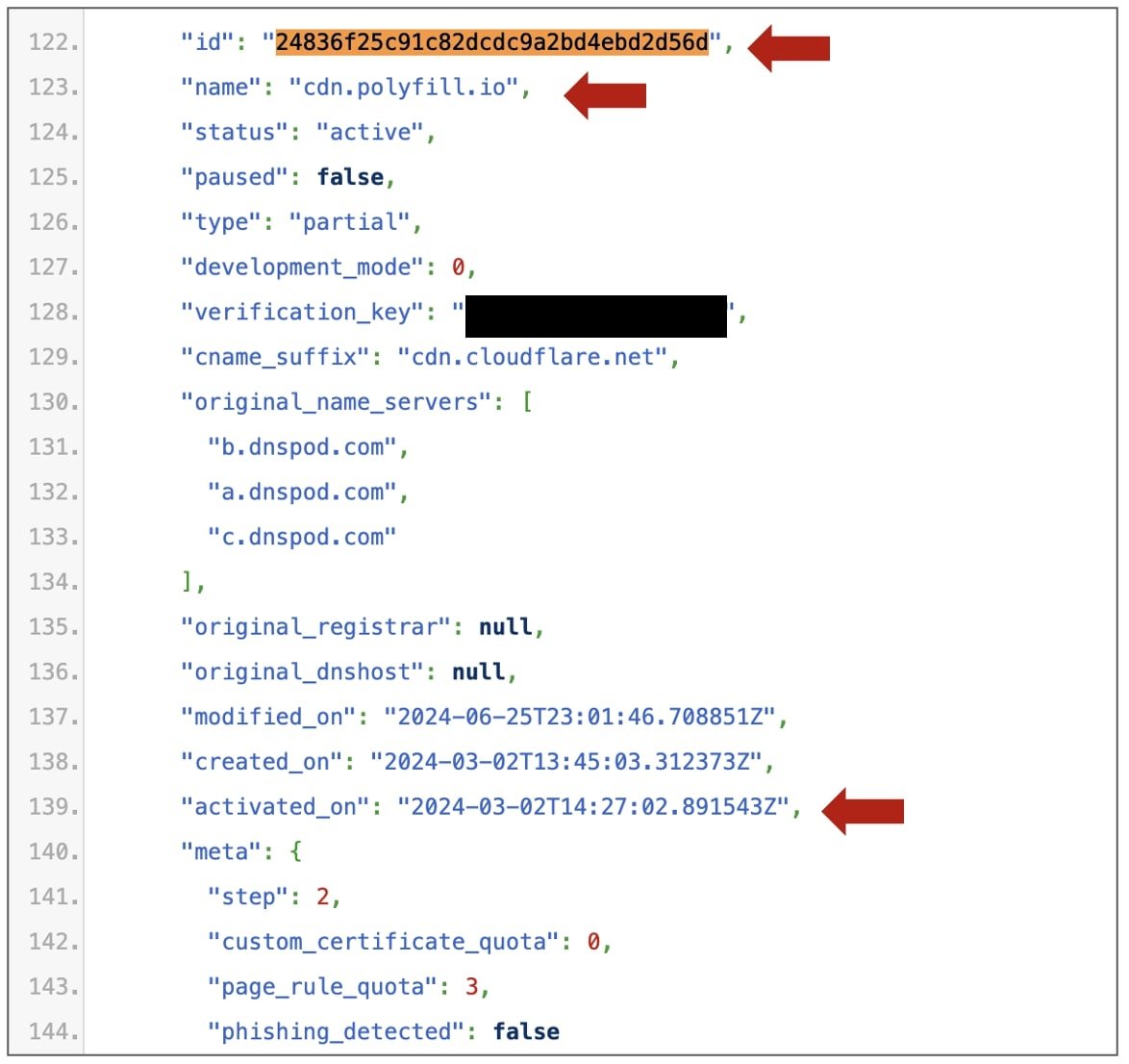

Cloudflare API anahtarı araştırmacıların, özellikle mdmck10’un belirli Cloudflare hesabıyla ilişkili etkin bölgelerin listesini sorgulamasına ve elde etmesine olanak sağladı.

Cloudflare “bölgesi”, web sitesi yöneticilerinin Cloudflare hesaplarındaki alan adlarını düzenlemeleri ve yönetmeleri için bir yoldur ve her alan adı için ayrı ayarlar sağlar.

Kabaca söylemek gerekirse, her Cloudflare “bölgesi” bir alan adını, DNS ayarlarını, bölgenin oluşturulma veya değiştirilme tarihlerini ve sahibiyle ilgili meta verileri içerir.

Cloudflare hesabı için döndürülen tüm etki alanları (veya bölgeler) arasında biri şuydu: cdn.polyfill.io. Bölge “kimliğinin” yukarıdaki GitHub deposunda bulunan .env dosyasında listelenen Bölge Kimliğiyle nasıl eşleştiğine dikkat edin:

Mdmck10 tarafından paylaşılan 430 satırlık JSON dosyası ayrıca alan adları için girişler içeriyordu. statikdosya.net, önyüklemecdn.net, bootcss.com, bunların aynı Cloudflare kullanıcı hesabı altında yönetildiğini ve ortak bir kuruluş tarafından işletildiğini gösterir.

Cloudflare, Polyfill.io’nun kendi logosunu ve ismini kullanmasına hiçbir zaman yetki vermemiş ve hizmeti hiçbir zaman onaylamamış olsa da, Çarşamba günü Polyfill.io’nun DNS kayıtları gizemli bir şekilde Cloudflare’in DNS kayıtlarına geçirildi; bu da alan adı sahipleri tarafından Cloudflare’in hizmetinin en azından kısmen kullanıldığı anlamına geliyor.

O dönemde DNS kayıtlarındaki değişiklikte Cloudflare’in bir rolü olup olmadığını veya saldırının hafifletilmesine yardımcı olup olmadığını öğrenmek için Cloudflare ile iletişime geçtik ancak bir geri dönüş alamadık.

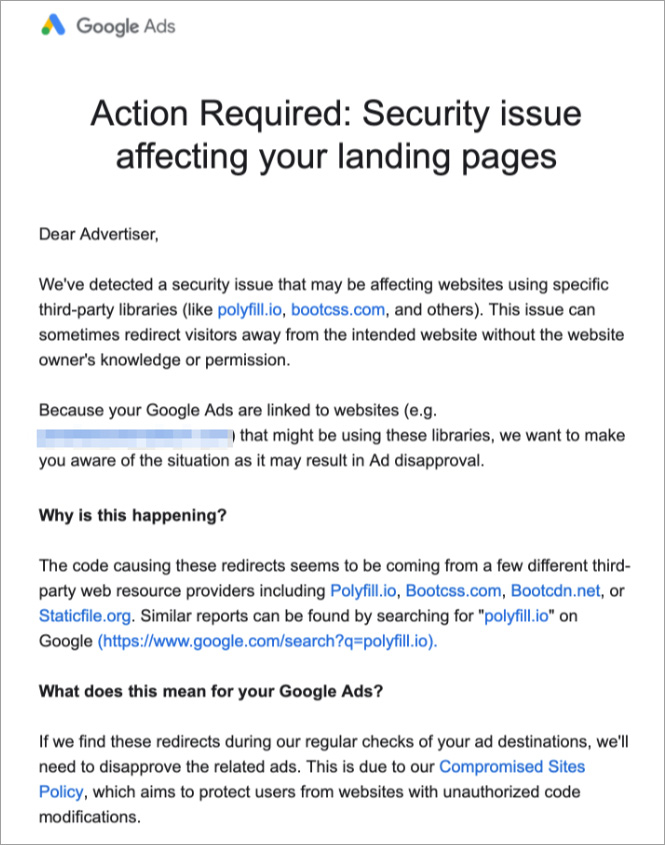

Haziran 2023’ten bu yana daha geniş çaplı bir saldırının devam etmesi muhtemel

Durumu yakından takip eden MalwareHunterTeam, Google’ın reklam verenlerine tedarik zinciri saldırısıyla ilgili uyarısının yalnızca polyfill.io’yu yerleştiren reklam açılış sayfalarıyla sınırlı olmadığını, Bootcss, BootCDN ve Staticfile olmak üzere üç hizmeti daha kapsadığını belirtti.

MalwareHunterTeam, X’teki (eski adıyla Twitter) bir başlıkta şöyle yazıyor: “Fakat bir şekilde herkes bunu umursamayı atladı. Durumla ilgili ilk makalelerden bazıları şu ya da bu şekilde bu alanlardan bahsediyordu… ve temelde hepsi bu,” diye yazıyor MalwareHunterTeam.

Güvenlik araştırma grubu, bu diğer üç hizmetin birleşik etkisinin ilk başta tahmin edilenden çok daha geniş bir etkiye sahip olma ihtimalinin yüksek olduğu konusunda uyardı.

Kısa bir süre önce Cloudflare’in kurucu ortağı ve CEO’su Matthew Prince, “on milyonlarca web sitesinin (web’in %4’ü)” Polyfill.io’yu kullandığını ve olayın dublajını yaptığını belirtti.son derece endişe verici“olduğu gibi.

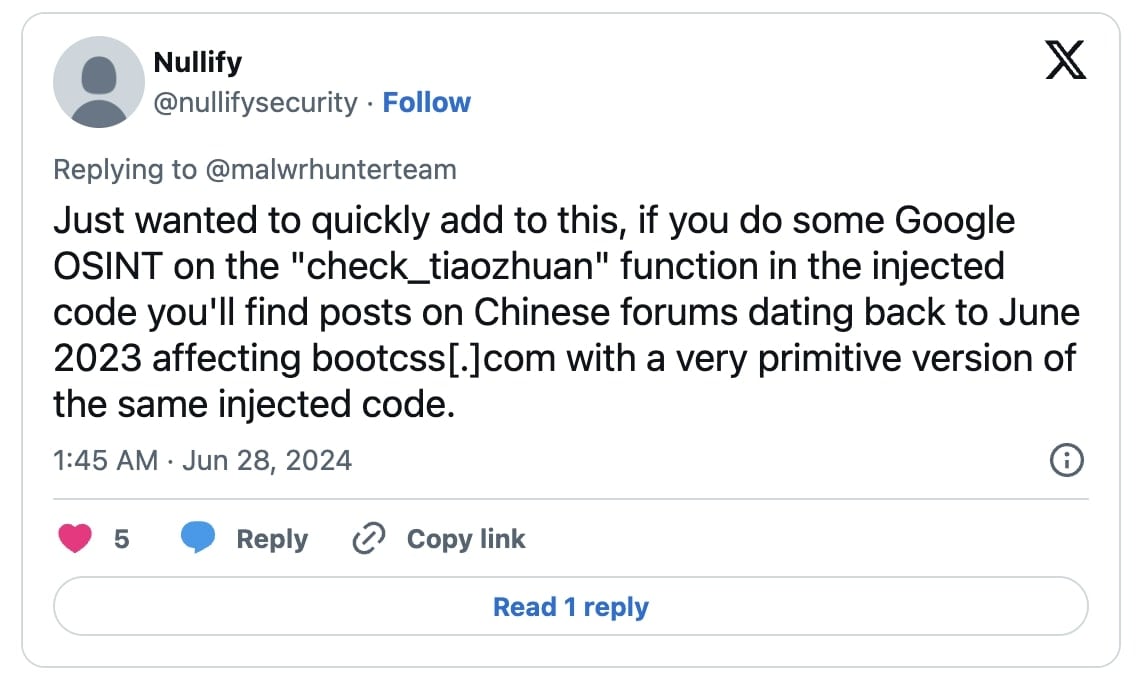

Avustralya merkezli adli tıp araştırmacısı ve güvenlik araştırmacısı Nullify, şimdi daha da endişe verici bir gözlemde bulundu.

Enjekte edilen kötü amaçlı kodu temsil eden ‘check_tiaozhuan’ adlı fonksiyona yapılan atıflar “Haziran 2023’e kadar uzanan Çin forumlarında” mevcuttur.

Araştırmacıya göre o tarihten bu yana “aynı enjekte edilen kodun çok ilkel bir versiyonu” BootCSS aracılığıyla dolaşımdaydı.

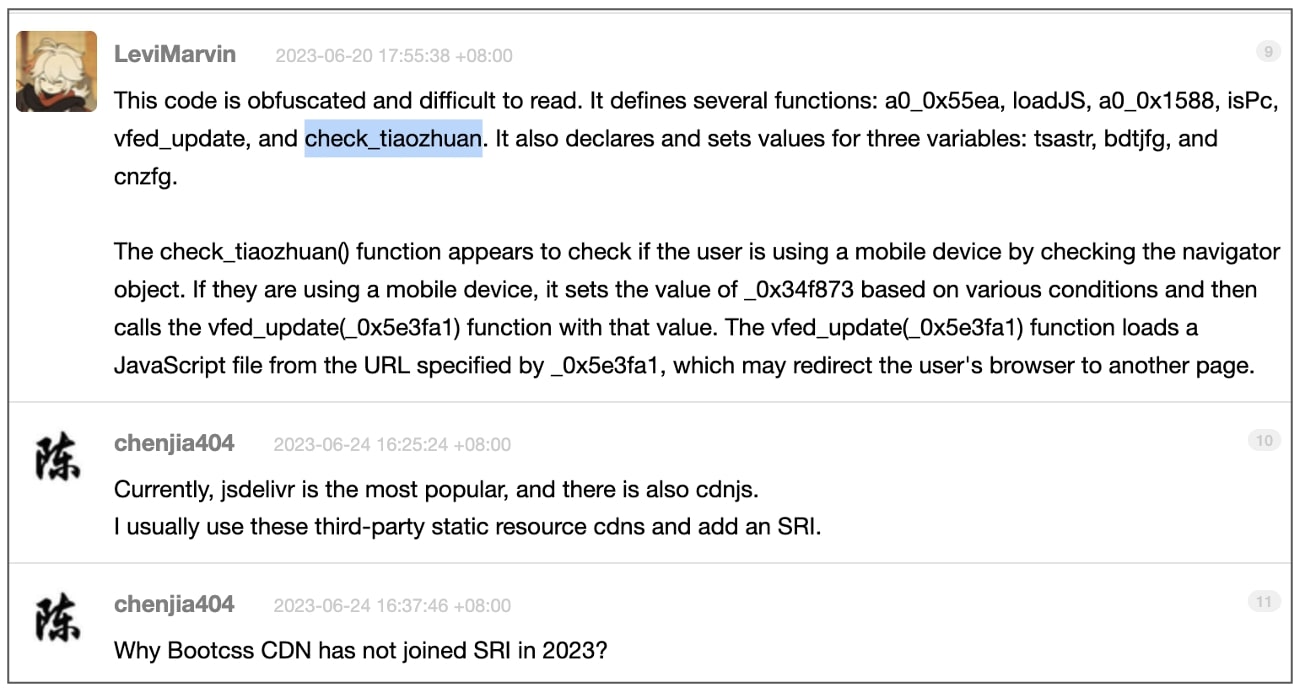

BleepingComputer, 20 Haziran 2023 gibi erken bir tarihe dayanan çok sayıda Çince forum sayfasında, geliştiricilerin BootCSS tarafından sağlanan anormal “karmaşık kodu” deşifre etmeye ve anlamaya çalıştıklarını bağımsız olarak doğruladı.

Geliştiricilere göre ‘check_tiaozhuan’ işlevi, bir ziyaretçinin bir mobil cihaz çalıştırıp çalıştırmadığını araştırıyor ve “kullanıcının tarayıcısını başka bir sayfaya yönlendiriyor”:

(BleepingBilgisayar)

Polyfill.io saldırısıyla ilgili ilk alarmı veren Sansec araştırmacıları, tedarik zinciri saldırısıyla ilişkili alan adlarının listesini aşağıdakileri içerecek şekilde güncelledi:

önyüklemecdn.net

çizmecss.com

statikdosya.net

statikdosya.org

unionadjs.com

xhsbpza.com

union.macoms.la

yenicrbpc.com

“Köstebek vurma” durumu: Tam etki henüz değerlendirilmedi

Saldırı şimdilik kontrol altına alınmış gibi görünse de, önümüzdeki haftalarda daha geniş çaplı etkilerinin ortaya çıkması muhtemel olup, kapsamı henüz tam olarak kavranabilmiş değil.

Polyfill.io, Namecheap tarafından kapatıldıktan kısa bir süre sonra, operatörleri tarafından polyfill.com’da yeniden hizmete sunuldu. Bu sabah itibariyle polyfill.com artık yanıt vermiyor.

Ancak tehdit istihbaratı analisti Dominic Alvieri, “polyfill.cloud”u olası bir örnek olarak göstererek, Polyfill.io operatörlerinin birden fazla alanı farklı kayıt şirketleri aracılığıyla önceden istiflemiş olabileceği konusunda uyarıyor. Bu etki alanlarının aktif dağıtımı, bu olayı hızla köstebek vurma durumuna dönüştürebilir.

Mevcut kayıt kuruluşunda hala kayıtlı olan yedek alan adları arasında /polyfill bulunur[.]bulut

Bir alandan diğerine geçip duracaklar.

Grubun bilinen tüm kayıtlı varlıkları üzerinde halen aynı kayıt bulunmaktadır.@malwrhunterteam @1ZRR4H

— Dominic Alvieri (@AlvieriD) 27 Haziran 2024

Saldırıyla ilişkili etki alanlarına ilişkin tespit oranları önde gelen antivirüs motorları arasında düşük kalmaya devam ediyor ve ortamlarınızı denetlemek için insan kaynaklı adli inceleme çalışmaları gerekebilir:

Şu anda alan adları için algılama oranları:

cdn.bootcdn[.]açık

cdn.bootcss[.]com

cdn.statikdosyası[.]açık

cdn.statikdosyası[.]kuruluş

Yarın bakalım… resim.twitter.com/m6EGEIyCwu— MalwareHunterTeam (@malwrhunterteam) 27 Haziran 2024

Olay müdahale yöneticileri ve SOC savunma ekipleri, olayla ilişkili CDN etki alanlarına bağlantıları temsil eden ağ olaylarını SIEM günlüklerinde aramaktan yararlanabilir:

KQL, MDE’de avlanacak

###############DeviceNetwork Olayları

| Zaman Oluşturuldu > önce(30d)

| RemoteUrl’nin herhangi biri_olması durumunda(“polyfill[.]io’,’cdn.bootcdn[.]net”,”cdn.bootcss[.]com,”cdn.statikdosya[.]net,”cdn.statikdosya[.]”org”)

| Zaman damgasına göre azalan şekilde sırala###############

yürütmek için yeniden dişleyin! https://t.co/bj674ZKQ3r

— mRr3b00t (@UK_Daniel_Card) 28 Haziran 2024

Eğer henüz yapmadıysanız, bu servislerden herhangi birinin mevcut kullanımını Cloudflare ve Fastly tarafından kurulan güvenli alternatiflerle değiştirmeyi düşünün.

Siber güvenlik firması Leak Signal’in sunduğu Polykill.io, Polyfill.io kullanarak web sitelerini tanımlamanıza ve geçiş yapmanıza olanak tanıyan başka bir kullanışlı hizmettir.

BleepingComputer iletişim kurmaya çalıştı Polyfill Küresel Yayımlamadan önce yorum için X hesabı ancak DM’leri devre dışı bıraktılar. Hem Polyfill .io hem de .com alan adları artık kapalı olduğundan, yönetici e-posta adresleri artık çalışmıyor. Ayrıca yorum için Funnull’a başvurduk ancak e-postamız geri döndü. Şimdi onlara Telegram üzerinden ulaştık ve bir yanıt bekliyoruz.