11 Ekim’de Ukrayna ve Polonya’daki nakliye ve lojistik sektörlerini hedef alan yeni bir fidye yazılımı kampanyası, daha önce bilinmeyen bir veri yükü olarak adlandırıldı. Prestij.

Microsoft Tehdit İstihbarat Merkezi (MSTIC), “Etkinlik, özellikle etkilenen coğrafyalar ve ülkeler üzerinde Rusya’nın son zamanlardaki devlet bağlantılı faaliyetleriyle mağduriyetini paylaşıyor ve FoxBlade kötü amaçlı yazılımının (HermeticWiper olarak da bilinir) önceki kurbanlarıyla örtüşüyor” dedi.

Teknoloji devi, saldırıların tüm kurbanlarda bir saat arayla gerçekleştiğini ve bulaşmaları DEV-0960 adlı isimsiz bir kümeye bağladığını belirtti. Saldırıların ölçeğini açıklamadı, ancak etkilenen tüm müşterileri bilgilendirdiğini belirtti.

Kampanyanın ayrıca, HermeticWiper ve CaddyWiper kullanımını içeren, sonuncusu ArguePatch (aka AprilAxe) adlı bir kötü amaçlı yazılım yükleyici tarafından başlatılan diğer son yıkıcı saldırılardan farklı olduğuna inanılıyor.

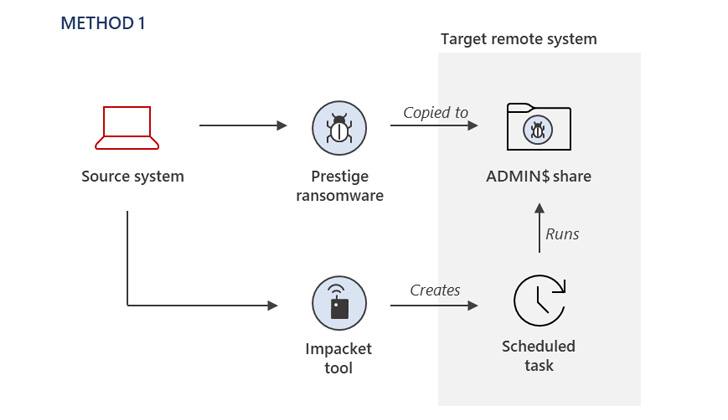

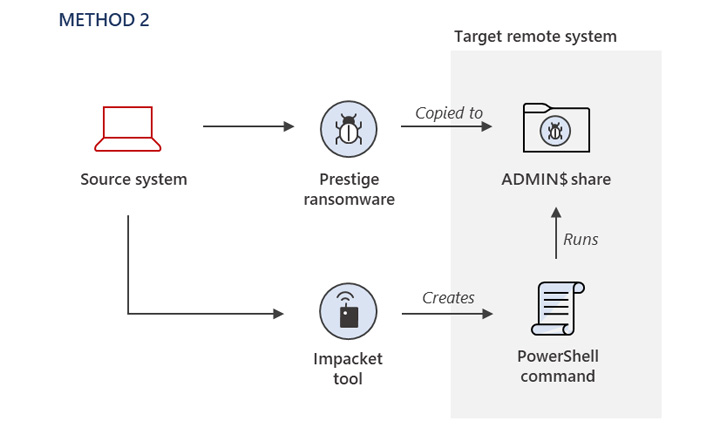

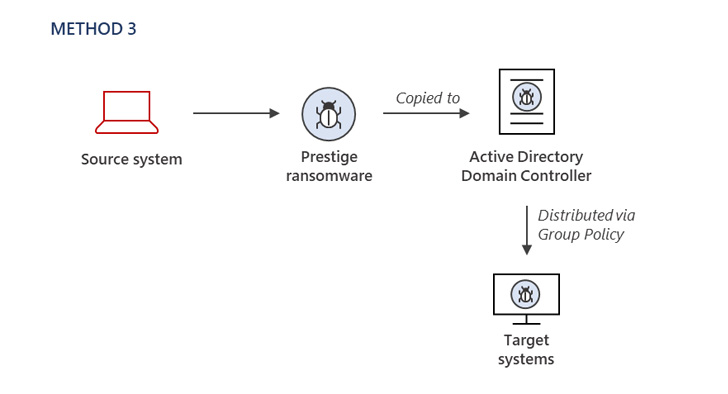

Microsoft, tehdit aktörünün, fidye yazılımını üç farklı yöntem kullanarak dağıtmak için güvenliği ihlal edilmiş ortama ayrıcalıklı erişim elde ettiğini belirterek, ilk erişim yöntemi hala bilinmiyor.

İlgili bir geliştirmede, Fortinet FortiGuard Labs, Ukraynalı askeri personelin Cobalt Strike Beacon’ı düşürmesi için maaş üretmeye yönelik bir elektronik tablo gibi görünen, silaha dönüştürülmüş bir Microsoft Excel belgesinden yararlanan çok aşamalı bir saldırı zincirini tamamladı.

Redmond, “Ukrayna’daki tehdit ortamı gelişmeye devam ediyor ve siliciler ve yıkıcı saldırılar tutarlı bir tema oldu” dedi. “Fidye yazılımı ve silecek saldırıları, başarılı olmak için aynı güvenlik zayıflıklarının çoğuna güveniyor.”

Bulgular, son birkaç aydır Bisamware, Chile Locker, Royal ve Ransom Cartel de dahil olmak üzere tehdit ortamında ilgi çeken nispeten yeni fidye yazılımı türlerinin patlamasının ortasında geldi.

Aralık 2021’in ortalarında ortaya çıkan Ransom Cartel, JBS ve Kaseya’ya yönelik bir dizi yüksek profilli saldırının ardından operasyonlarına yönelik yoğun kolluk incelemesinin ardından Ekim 2021’de mağazasını kapatan REvil fidye yazılımı ile teknik örtüşmeler paylaşmasıyla da dikkat çekiyor.

Palo Alto Networks Unit 42’nin 14 Ekim’de yaptığı gözlemde, “Fidye Kartel operatörlerinin REvil fidye yazılımı kaynak kodunun önceki sürümlerine erişimi olduğundan şüpheleniliyor,” diyerek “gruplar arasında bir noktada bir ilişki vardı, ancak yakın zamanda olmayabilirdi” dedi. “

Bu Ocak ayının başlarında REvil, Rus yetkililerin birden fazla üyeyi tutuklaması üzerine daha fazla aksilik yaşadı, ancak kötü şöhretli siber suç kartelinin bir şekilde geri dönüş yapmış olabileceğine dair göstergeler var.

Siber güvenlik firması Trellix, Eylül ayı sonlarında, gruptan “hoşnutsuz bir iç kaynağın”, rakibin Taktikleri, Teknikleri ve Prosedürleri (TTP’ler) hakkında ayrıntıları nasıl paylaştığını ve REvil ve üyelerinin “ilişkileri ve iç işleyişi hakkında önemli bir fikir verdiğini” açıkladı. “

Fidye yazılımı radarına geri dönen sadece REvil değil. HP Wolf Security geçen hafta, dosya şifreleyen kötü amaçlı yazılımı çoğaltmak için bir JavaScript dosyası kullanan sahte güvenlik güncellemeleriyle Windows ev kullanıcılarını hedef aldığı tespit edilen bir Magniber kampanyasını izole ettiğini söyledi.

Kötü amaçlı yazılım analisti Patrick Schläpfer, “Saldırganlar, koruma ve tespit mekanizmalarından kaçmak için akıllı teknikler kullandılar” dedi. “Enfeksiyon zincirinin çoğu ‘dosyasız’, yani kötü amaçlı yazılım yalnızca bellekte kalıyor ve algılanma şansını azaltıyor.”