Polonya, Rusya’nın askeri istihbarat teşkilatına (GRU) bağlı devlet destekli bir tehdit grubunun hafta boyunca Polonya hükümet kurumlarını hedef aldığını söyledi.

Ülkenin Bilgisayar Güvenliği Olaylarına Müdahale Ekibi (Polonya Milli Savunma Bakanı liderliğindeki) CSIRT MON ve CERT Polska (Polonya bilgisayar acil durum müdahale ekibi) tarafından bulunan kanıtlara göre, Rus APT28 devlet korsanları büyük ölçekli çok sayıda devlet kurumuna saldırdı. Kimlik avı kampanyası.

Kimlik avı e-postaları, alıcıları, “Polonya ve Ukrayna’daki üst düzey yetkililere” “kullanılmış iç çamaşırı” satan “gizemli Ukraynalı bir kadın” hakkında daha fazla bilgiye erişmelerini sağlayacak gömülü bir bağlantıya tıklamaları için kandırmaya çalıştı.

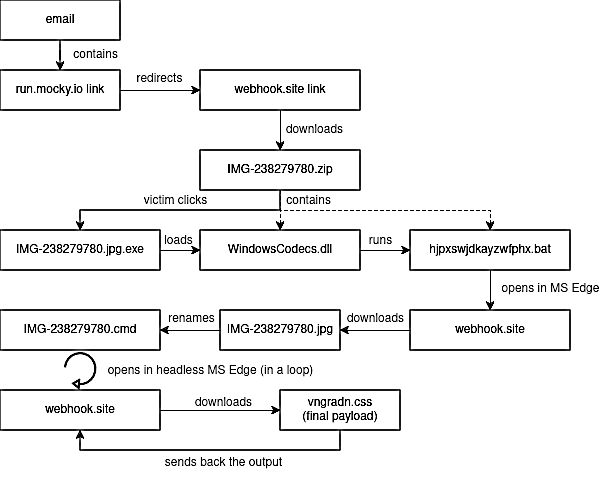

Bağlantı tıklandığında, ZIP arşivi indiren bir sayfaya gelmeden önce onları birden fazla web sitesine yönlendiriyordu. Arşiv, JPG resim dosyası olarak gizlenmiş kötü amaçlı bir yürütülebilir dosya ve iki gizli dosya içeriyordu: bir DLL ve bir .BAT komut dosyası.

Hedef, kamufle edilmiş yürütülebilir dosyayı açarsa, DLL’yi, gizli betiği çalıştıran DLL tarafı yükleme yoluyla yükler. Komut dosyası, Microsoft Edge tarayıcısında mayolu bir kadının fotoğrafını dikkat dağıtmak için görüntülerken aynı anda bir CMD dosyası indiriyor ve uzantısını JPG olarak değiştiriyor.

“Sonunda aldığımız komut dosyası, yalnızca başlatıldıkları bilgisayarla ilgili bilgileri (IP adresi ve seçilen klasörlerdeki dosyaların listesi) topluyor ve bunları C2 sunucusuna gönderiyor. Muhtemelen saldırganlar tarafından seçilen kurbanların bilgisayarları farklı bir kod alıyor. CERT Polska, “uç nokta komut dosyaları kümesi” dedi.

Bu saldırılarda kullanılan taktikler ve altyapı, APT28 operatörlerinin İsrail-Hamas savaş yemlerini kullanarak Headlace kötü amaçlı yazılımını kullanarak Birleşmiş Milletler İnsan Hakları Konseyi üyeleri de dahil olmak üzere 13 ülkeden yetkililerin cihazlarına arka kapı açtığı, yüksek hedefli başka bir kampanyada kullanılanlarla aynıdır.

2000’li yılların ortalarında ortaya çıkmasından bu yana, Rus devleti destekli bilgisayar korsanlığı grubu birçok yüksek profilli siber saldırıyı koordine etti ve 2018’de GRU’nun Askeri Birimi 26165 ile bağlantılıydı.

APT28 bilgisayar korsanları, 2016 ABD Başkanlık Seçimi öncesinde Demokratik Ulusal Komite’nin (DNC) ve Demokratik Kongre Kampanya Komitesi’nin (DCCC) hacklenmesinin ve 2015’te Alman Federal Parlamentosu’nun (Deutscher Bundestag) ihlalinin arkasındaydı.

Amerika Birleşik Devletleri, Temmuz 2018’de DNC ve DCCC saldırılarına karıştıkları için birden fazla APT28 üyesini suçlarken, Avrupa Birliği Konseyi Ekim 2020’de APT28’e Bundestag saldırısı nedeniyle yaptırım uyguladı.

Bir hafta önce NATO ve Avrupa Birliği, uluslararası ortaklarıyla birlikte, aralarında Almanya ve Çekya’nın da bulunduğu çok sayıda Avrupa ülkesine yönelik uzun vadeli APT28 siber casusluk kampanyasını resmi olarak kınadı.

Almanya, Rus tehdit grubunun Sosyal Demokrat Parti’nin yönetim kurulu üyelerine ait birçok e-posta hesabının gizliliğini ihlal ettiğini söyledi. Çek Dışişleri Bakanlığı da APT28’in 2023’teki aynı Outlook kampanyasında bazı Çek kurumlarını hedef aldığını açıkladı.

Saldırganlar, saldırıda, Nisan 2022’den itibaren Avrupa’daki NATO üyelerini, Ukrayna hükümet kurumlarını ve NATO hızlı müdahale birliklerini hedef almak için sıfır gün olarak kullanılan bir güvenlik açığı olan CVE-2023-23397 Microsoft Outlook güvenlik açığından yararlandı.

“Rusya’yı bu kötü niyetli faaliyeti durdurmaya ve uluslararası taahhüt ve yükümlülüklerine uymaya çağırıyoruz. AB ve NATO Müttefiklerimizle birlikte Rusya’nın siber faaliyetlerini aksatmak, vatandaşlarımızı ve yabancı ortaklarımızı korumak ve kötü niyetli aktörleri alıkoymak için harekete geçmeye devam edeceğiz. ABD Dışişleri Bakanlığı yaptığı açıklamada “sorumluyum” dedi.